В апреле 2025 года киберэксперты зафиксировали масштабную атаку на компанию химической отрасли из США, основанную на использовании критической уязвимости в SAP NetWeaver. Это программное обеспечение активно применяется в корпоративных средах для управления бизнес-процессами, что делает его сложившейся мишенью для злоумышленников. Уязвимость, официально обозначенная как CVE-2025-31324, представляет собой серьезный дефект, позволяющий неаутентифицированному пользователю загружать вредоносные файлы и выполнять произвольный код на сервере, что привело к значительным рискам безопасности. В ответ разработчики SAP оперативно выпустили исправление, однако, киберпреступники успели использовать лазейку для проведения многоэтапной вредоносной кампании. Авторы атаки использовали уязвимость для получения контроля над сервером, запущенным на базе операционной системы Linux, широко распространенной в корпоративных и облачных инфраструктурах.

В числе задействованных в атаке средств — уникальное вредоносное ПО Auto-Color, впервые описанное специалистами Palo Alto Networks Unit 42 в начале 2025 года. Этот бэкдор функционирует как троян удаленного доступа (RAT), позволяя атакующим полностью управлять скомпрометированной системой, получать доступ к внутренним данным, загружать и выполнять произвольные файлы, конфигурировать системные прокси и профилировать систему. Уникальной особенностью Auto-Color является его способность маскировать вредоносную активность в случае неудачного подключения к серверу команд и управления (C2). Такая тактика снижает риск обнаружения заражения сотрудниками службы безопасности и системами мониторинга. Когда связь с командным сервером отсутствует, вредоносное ПО выглядит относительно безобидным, что усложняет выявление инцидентов и проактивное реагирование.

Технологическая оснащенность Auto-Color свидетельствует о глубоком понимании нюансов работы Linux-систем хакерами. Вредонос способен не только открывать обратные шеллы для удаленного управления, но и создавать файлы, изменять системные параметры, а при необходимости полностью удаляться с машины, активируя «удаление следов» по команде злоумышленников. Такое многофункциональное и управляемое поведение демонстрирует высокую квалификацию и продуманность разработки. Инцидент, выявленный Darktrace, начался с активности сканирования и исследования уязвимых систем как минимум за три дня до обнаружения фактической загрузки вредоносного ELF-исполняемого файла. Механизм атаки предполагал множественные этапы — от проникновения через эксплойт уязвимости и загрузки полезной нагрузки до попытки наладить коммуникацию с командным сервером и выполнять управляемые команды.

Отмечено, что, несмотря на попытки установить постоянное соединение с C2, подключение иногда прерывалось или не удавалось, что приводило к активации скрытного режима работы зловреда. Проблема использования SAP NetWeaver как точки входа для атак актуальна для многих организаций, где данное ПО является лишь одним из компонентов большой IT-экосистемы, часто недооцениваемых с точки зрения безопасности. Уязвимости в корпоративных приложениях критически важны для кибербезопасности, особенно учитывая, что данные системы могут быть связаны с ключевыми бизнес-процессами и конфиденциальной информацией. Эксперты советуют регулярно отслеживать и устанавливать все обновления безопасности от производителей программного обеспечения, особенно в случаях с системами, которые подвергаются эксплуатации через интернет. Установление дополнительных уровней аутентификации, внедрение системы обнаружения вторжений, сегментация сети и мониторинг аномалий в поведении пользователей и систем способны значительно уменьшить последствия даже успешных атак.

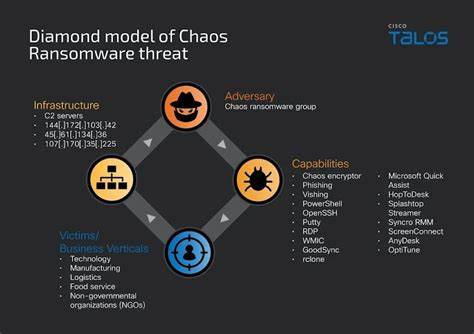

Использование вредоносного ПО, подобного Auto-Color, демонстрирует усиление гибкости и изощренности методик киберпреступников. Подобные RAT'ы позволяют злоумышленникам не только красть данные, но и контролировать систему для длительного нахождения внутри инфраструктуры, что повышает риски вторичных атак, таких как распространение вредоносного ПО внутри сети, запуск программ-вымогателей или сбор информации для будущих целенаправленных кампаний. Немаловажно учитывать географический и секторный масштаб угрозы. Анализ выявленных инцидентов показал, что Auto-Color применялось против университетов и правительственных учреждений в Северной Америке и Азии в конце 2024 года, что свидетельствует о стремлении злоумышленников охватить широкий спектр приоритетных целей. Современные подходы к защите требуют интеграции автоматизированных систем анализа поведения и методов искусственного интеллекта, способных выявлять нестандартные сценарии проникновения и заражения, особенно при использовании вредоносных программ с возможностью сокрытия своих действий.