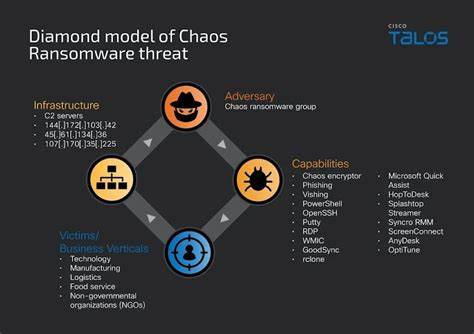

В феврале 2025 года в сфере киберпреступности появился новый игрок — ransomware-as-a-service (RaaS) группировка под названием Chaos. Она считается прямым преемником BlackSuit, поскольку в момент масштабной операции правоохранительных органов, направленной на взлом и закрытие инфраструктуры BlackSuit, многие бывшие члены этой группы перешли к созданию Chaos. Эти события значительно изменили ландшафт угроз в области программ-вымогателей и отметили новую волну атак, ориентированных на крупные организации, преимущественно в США. Chaos привлекает внимание исследователей и специалистов по информационной безопасности благодаря своей продвинутой тактике и масштабным требованиям выкупа. Согласно данным Cisco Talos, группа использует образец низкоэффективных и в то же время изощренных методов получения доступа к корпоративным сетям.

Одной из первых стадий атаки является массовая рассылка спам-сообщений с последующим переходом к голосовому социальному инженерному воздействию. Последнее представляет собой использование телефонных звонков, в ходе которых злоумышленники обманным путем вынуждают жертв установить программное обеспечение для удаленного доступа, в особенности нацеливаясь на Microsoft Quick Assist. После того, как нападение достигло проникновения, хакеры активируют дополнительные инструменты удаленного управления (RMM) — известные программы, среди которых AnyDesk, ScreenConnect, OptiTune, Syncro RMM и Splashtop. Эти средства обеспечивают им устойчивый доступ к сетям жертвы и возможность продолжать мониторинг и изменение систем в ходе атаки. Помимо этого, преступники активно занимаются кражей учетных данных, удалением журналов PowerShell и нейтрализацией антивирусных и других средств защиты, что усложняет обнаружение и восстановление после взлома.

Особая угроза, исходящая от Chaos, заключается в многоуровневом использовании методов шифрования и маскировки атаки. Команда ransomware применяет многоадресное ускоренное селективное шифрование с использованием множества потоков, что позволяет быстро блокировать доступ как к локальным, так и сетевым ресурсам. Такой подход снижает шансы на быстрое восстановление данных и повышает эффективность атаки в целом. В дополнение применяются антивирусные и антивиртуализационные методы, позволяющие уклониться от анализа в песочницах, отладчиках и других инструментах киберзащиты, затрудняя работу аналитиков и реагирование служб безопасности. Важно отметить, что Chaos не связано с ранее известными вариантами одноименного программного обеспечения-вымогателя, такими как Yashma и Lucky_Gh0$t.

Использование одного и того же имени вызывает путаницу и создает дополнительные сложности для классификации угроз и разработки эффективных мер защиты. Тем не менее большинство пострадавших — организации и компании из США, что подтверждается данными платформ, отслеживающих ransomware-атаки, включая Ransomware.live. Chaos умеет эффективно атаковать разные операционные системы: Windows, ESXi, Linux, а также сетевые накопители (NAS), что демонстрирует намерение охватить максимально широкий спектр целей с высоким потенциалом ущерба. Злоумышленники требуют выкуп в размере $300 000 за предоставление расшифровщика и подробный отчет о проникновении, включающий основные цепочки атаки и рекомендации по обеспечению безопасности для организации.

Совпадение тактик и технических характеристик между Chaos и BlackSuit подтверждается исследовательскими группами. Общие моменты включают использование одинаковых команд шифрования, структур соглашений и текста вымогательских требований, а также применяемые инструменты администрирования удаленного доступа. Это указывает на преемственность и возможное участие одних и тех же лиц или групп в разработке и реализации обеих кампаний. BlackSuit, в свою очередь, является ребрендингом группы Royal, которая возникла как одна из ответвлений Conti — одного из самых известных и масштабных киберпреступных объединений в мире. Уничтожение инфраструктуры BlackSuit произошло в ходе международной операции под кодовым названием Checkmate — совместного усилия правоохранительных органов США, Германии и многих других стран.

После захвата их сайтов появляется сообщение о процедуре изъятия, подчеркивающее успех сил справедливости в борьбе с организованной киберпреступностью. Немецкое ведомство Landeskriminalamt официально подтвердило проведение операции, отметив, что изъятые данные сейчас исследуются для выявления участников преступной схемы. Американское подразделение ICE Homeland Security Investigations также объявило о ликвидации инфраструктуры и сотрудничестве с международными партнерами. Общее количество жертв BlackSuit и ее предшественников оценивается в более 450 крупных организаций в США, охватывающих сектор здравоохранения, образования, энергетику, органы власти и службы общественной безопасности. По оценкам, суммы выплат за выкуп достигли более $370 миллионов, что делает эти группы одними из наиболее опасных и доходных игроков в отрасли программ-вымогателей.

В рамках схожих инициатив правосудия США также был совершен возврат и заморозка криптовалютных активов, связанных с Chaos и ее членами. Только с криптовалютного кошелька злоумышленников, под псевдонимом Hors, было изъято более 20 биткоинов, что соответствует сумме свыше $2,4 миллиона по текущему курсу. Такие действия демонстрируют возрастающий уровень сотрудничества между государственными структурами и частными компаниями в борьбе с киберпреступностью. Наряду с Chaos, рынок программ-вымогателей пополнили и другие новые RaaS-тематики — Backups, Bert, BlackFL, BQTLOCK, Dark 101, Gunra, Jackalock, Moscovium, RedFox и Sinobi, каждая из которых постоянно совершенствует свои методы нападения и скрытности. Например, Gunra, также восходящая к наследию Conti, особенно выделяется своей кроссплатформенностью и применением многопоточности для ускорения шифрования в Linux-средах, а также отсутствием традиционной записки с требованиями выкупа, что усложняет расследования и блокирует традиционные защитные реакции.

Эксперты предупреждают, что несмотря на видимое снижение количества атака во втором квартале 2025 года — согласно статистике NCC Group — современные ransomware-группы склонны не к ослаблению, а к трансформации и адаптации. Использование сложных социальных атак, смена бренда и улучшение технических характеристик позволяют киберпреступникам сохранять высокую эффективность и раскрывать новые возможности для вымогательства средств. Текущие события в области кибербезопасности подчеркивают важность активного сотрудничества между государственными институтами, частным сектором и экспертами отрасли. Успешные операции по выявлению, разоблачению и ликвидации инфраструктуры таких групп, как BlackSuit и Chaos, иллюстрируют, насколько скоординированные глобальные усилия способны снизить уровень угроз, но и заставляют постоянно повышать стандарты защиты для предотвращения новых более изощренных атак. В целом появление Chaos RaaS после краха BlackSuit демонстрирует, что даже после серьезных ударов по киберпреступным группировкам, их представители не прекращают деятельность, а быстро реорганизуются, улучшая свою тактику и атакуя все более сложные и критичные объекты.

Это требует от организаций активизации мер по борьбе с проникновениями, усилению корпоративной кибербезопасности и постоянному обучению сотрудников для минимизации рисков мошенничества и социальной инженерии.