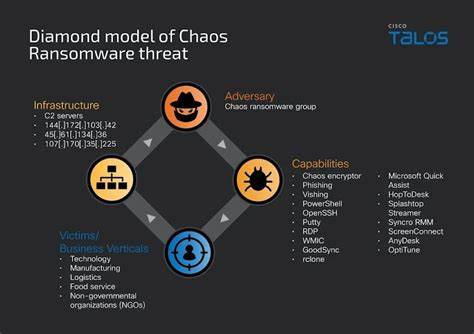

Python Package Index (PyPI), одна из самых важных платформ для разработчиков на языке Python, недавно объявила о новой волне фишинговых атак, использующих поддельные электронные письма с просьбой подтвердить адрес электронной почты. Эти атаки направлены на пользователей PyPI с целью похищения их учетных данных и дальнейшего получения доступа к их аккаунтам. Фишинговая кампания использует домены, максимально похожие на официальный, что затрудняет обнаружение опасности. Вредоносные сообщения приходят с адреса noreply@pypj.org, что в первую очередь может не вызвать подозрений у получателей, поскольку доменное имя напоминает pypi.

org — официальный адрес репозитория. В письмах пользователям предлагается перейти по ссылке для подтверждения электронной почты. Однако, перейдя по ней, жертва попадает на копию сайта PyPI, созданную злоумышленниками, где просят ввести логин и пароль. После ввода данных система перенаправляет пользователя на настоящий сайт PyPI, создавая иллюзию нормальной работы и отсутствия проблем. Такой прием называется обратным проксифишингом и является чрезвычайно эффективным, так как исключает появление ошибок при входе, которые могли бы насторожить пользователя.

Тем самым у атакующих появляется серьезная возможность получить полный контроль над учетными записями разработчиков. Администраторы PyPI официально заявили, что их платформа не была скомпрометирована напрямую и атака базируется исключительно на социальной инженерии, использующей доверие пользователей к известному сервису. Они рекомендуют внимательнее проверять URL после перехода по ссылкам из электронных сообщений и в случае сомнений не вводить данные на сторонних сайтах, а вместо этого авторизоваться напрямую через официальный ресурс. В качестве дополнительной защиты предлагается использовать браузерные расширения, которые выделяют надёжные домены, а также менеджеры паролей, способные автоматически заполнять формы только на проверенных сайтах. Если пользователь уже подвергся атаке и ввел свои учетные данные на мошенническом сайте, администрация PyPI советует немедленно изменить пароль и проверить историю безопасности аккаунта на предмет подозрительной активности.

Быстрая реакция поможет минимизировать потенциальный ущерб и предотвратить несанкционированный доступ. Подобные атаки становятся все более распространёнными в сообществах разработчиков, поскольку именно на них строится доверие и автоматизация процессов публикации и установки пакетов. Недавний пример — похожая кампания, направленная на пользователей npm, в ходе которой злоумышленники использовали домен npnjs.com вместо npmjs.com.

Эта атака привела к компрометации нескольких пакетов и внедрению вредоносного программного обеспечения, способного собирать конфиденциальные данные с компьютеров жертв. Повсеместное использование системы управления пакетами — важный элемент современного программного обеспечения, и киберпреступники всё активнее применяют тактики типосквоттинга, подделки писем и проксифишинга для обхода традиционных методов защиты. Эти методы общие для многих экосистем, включая GitHub, что еще раз подчеркивает необходимость постоянной бдительности и использования надежных средств защиты. Открытость и доверие, присущие миру open-source, одновременно делают его уязвимым. Необходимость частой аутентификации и публикации изменений порождает целый класс угроз, которые нельзя игнорировать.

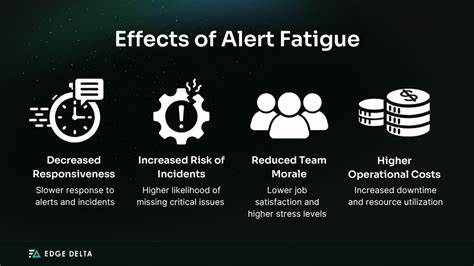

Хоть средства защиты и совершенствуются, основной барьер — человеческий фактор. Знание и распознавание угроз, критический подход к получаемой информации и использование современных инструментов защиты являются ключевыми мерами для предотвращения подобных инцидентов. Многие эксперты рекомендуют при работе с сервисами, подобными PyPI, использовать двухфакторную аутентификацию, которая существенно повышает уровень безопасности аккаунтов. Кроме того, полезно периодически проводить аудит безопасности собственных учетных записей и привязывать их к надежным средствам восстановления доступа. Кроме того, организациям стоит внедрять системы мониторинга и оповещений, способные быстро реагировать на подозрительную активность, а разработчикам — обучаться основам кибербезопасности.

Понимание социальной инженерии и методов фишинга дает важное преимущество в борьбе с современными киберугрозами. В свете текущей фишинговой кампании вокруг PyPI важно помнить о простых, но эффективных правилах: внимательно проверять адреса сайтов, не переходить по подозрительным ссылкам из почты, не вводить данные в сомнительных формах и использовать надежные методы защиты учетных записей. Только строгое соблюдение этих принципов позволит снизить риски и сохранить безопасность в постоянно развивающемся цифровом мире. Несмотря на то, что точные исполнители атак пока не установлены, данный инцидент служит предупреждением для всей отрасли и напоминанием о необходимости бдительности и постоянного совершенствования механизмов киберзащиты. PyPI и другие крупные сервисы продолжают работать над улучшением безопасности, однако ответственность за сохранность данных в конечном итоге лежит на каждом пользователе.

Противостояние фишинговым кампаниям — это часть широкой борьбы за безопасность программного обеспечения и цифровых сообществ. Именно через информированность и грамотное поведение можно уберечься от подобных киберугроз и повысить уровень безопасности в индустрии разработки программного обеспечения.