Современная кибербезопасность сталкивается с всё более изощренными угрозами, которые выходят за рамки привычных представлений о взломах и вторжениях. Последние инциденты показывают, насколько аккуратно и тщательно злоумышленники внедряются в системы, маскируя свои действия под «легитимные» процессы. По итогам последней недели можно выделить несколько ключевых событий и трендов, которые заслуживают особого внимания специалистов и организаций по всему миру. Одной из самых резонансных историй стало продолжение серии масштабных атак на on-premises серверы Microsoft SharePoint. Более 400 организаций по всему миру пострадали от эксплуатации двух уязвимостей с кодами CVE-2025-49706 и CVE-2025-49704, которые объединены под названием ToolShell.

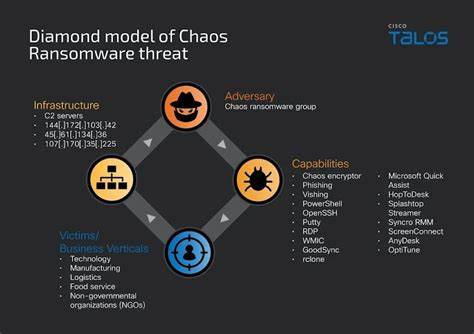

Эти уязвимости позволяют злоумышленникам обходить защиту, имитируя доверенный источник и выполняя удалённый код на серверах. Интересно, что атаку приписывают трем китайским хакерским группам, известным как Linen Typhoon (APT27), Violet Typhoon (APT31) и Storm-2603, последний из которых распространяет шифровальщик Warlock. Помимо прямого ущерба, который наносится компаниям, ситуация вызывает опасения касательно утечек информации из программ раннего оповещения Microsoft, что могло способствовать быстрому распространению атаки. Помимо SharePoint, в последние дни произошло несколько знаковых киберпреступных действий с участие Северной Кореи. В частности, Агентство по контролю за иностранными активами США наложило санкции на северокорейскую «фирму-прикрытие» и нескольких связанных с ней лиц за организацию мошеннической схемы с удалёнными IT-работниками.

Суть схемы в создании фиктивных профессиональных профилей с использованием технологий искусственного интеллекта для создания фотографий и поддельных биографий, позволяющих обходить проверки при приёме на работу в американские компании. После получения корпоративного оборудования сотрудники мнимо работают удалённо, создавая видимость легитимности, а на самом деле служат целями внедрения вредоносного ПО и похищения корпоративных данных. Такая модель финансово поддерживает ядерную программу Пхеньяна и провоцирует угрозы национальной безопасности. Судебные процессы в США и другие меры отражают серьёзность этих киберопераций. В сфере вредоносного ПО также наблюдается рост активности в группах, нацеленных на облачные сервисы и криптовалюты.

Кампании Soco404 и Koske направлены на выявление misconfigurations и уязвимостей в облачных инфраструктурах для установки криптомайнеров. Интересен факт, что Koske предположительно разработан с помощью крупной языковой модели (LLM), что проявляется в хорошо структурированных комментариях и логичном коде — очередное свидетельство того, что искусственный интеллект всё активнее участвует в создании вредоносного ПО. Правоохранительные органы добились успеха в борьбе с форумом XSS, популярным киберпреступным ресурсом, и задержали предполагаемого администратора. Однако история показывает, что такие форумы быстро восстанавливаются или мигрируют на другие платформы, что осложняет стабилизацию ситуации. В дополнение был выявлен новый шпионский инструментарий — троян Coyote, впервые использующий Windows UI Automation для кражи информации.

Он нацелен в основном на бразильских пользователей, крадёт данные банковских онлайн-сервисов и криптобирж, демонстрируя использование современных методов обхода защиты. Cisco подтвердила активную эксплуатацию ряда уязвимостей в Identity Services Engine (ISE), которые позволяют злоумышленникам запускать код с правами root. Несмотря на то, что вендор не раскрывает деталей атак, эксперты советуют клиентам незамедлительно обновлять изделия. На фоне активных атак все гостеприимней становятся и атаки на пользователей Telegram, количество фишинговых сайтов подросло до 12 500 во втором квартале 2025 года. Аферисты создают страницы, имитирующие аутентификацию в мессенджере или связанные с нём сервисы, похищая данные и OTP для кражи аккаунтов.

Параллельно развивается мошенничество с цифровыми подарками и поддельными токенами, что приводит к значительным потерям пользователей. Киберпреступники не останавливаются и на других направлениях — в Великобритании бывший сотрудник Национального агентства по борьбе с преступностью был осужден за хищение изъятой биткоин-суммы, подтверждая, что угроза внутреннего предательства остается серьезной. Россиянские GRU-подразделения стали объектом санкций Великобритании за долгоиграющие вредоносные кибератаки, подчеркивая геополитическое измерение современных кибервойн. Переходя к техническим аспектам защиты, стоит отметить появление новых сложных эксплойтов, связанных с драйверами Windows и операцией Bring Your Own Vulnerable Driver (BYOVD). Такие атаки используют уязвимости в подписанных драйверах ядра для обхода систем защиты и эскалации привилегий, что делает драйверы особенно опасной точкой входа.

Растет и общий атакуемый поверхностный уровень компаний — за последние полгода экспозиция открытых портов увеличилась, возросло количество уязвимостей в публично доступных приложениях и операционных технологиях, что предоставляет злоумышленникам больше точек входа и возможностей для проникновения. Иран также не избежал последствий регионального конфликта: банковский сектор был атакован во время военных столкновений в регионе летом 2025 года. В сфере защиты данных серьезный сбой инициировала компания CrowdStrike, из-за её обновления оказалось недоступными более 750 больниц в США, что выявило важность комплексного тестирования критических систем. Немаловажной стала и новость о возвращении активности стелс-инфраструктуры вредоносного ПО Lumma Stealer, несмотря на усилия правоохранительных органов по борьбе с ней. Такой феномен говорит о высокой устойчивости современных киберпреступных группировок и их гибкости в смене инфраструктур и каналов распространения.

Государственные и частные организации продолжают сталкиваться со сложными атаками, которые совмещают шпионские операции, финансовые мошенничества и внедрение многофункционального вредоносного ПО. Разработчики ПО и администраторы сетей всё чаще сталкиваются с вызовами, возникающими из-за высокого уровня взаимозависимости между доверенными системами, что позволяет злоумышленникам использовать доверие как оружие. Правильное понимание текущих угроз требует от специалистов в области безопасности не только регулярного патчинга и обновлений, но и пересмотра идеологий защиты, сосредоточенных на идентификации, управлении доверительными установками и мониторинге публичных и частных коммуникаций. Информационная гигиена, проверка расширений браузеров, регулярная очистка данных и контроль доступа становятся первостепенными приоритетами. Таким образом, последние события показывают, как меняется лицо киберугроз — они синергируют с геополитикой, инновационными технологиями и социальной инженерией, создавая непредсказуемую и сложную экосистему рисков.

Успешная защита зависит от комплексного подхода, анализа поведения атакующих и постоянного совершенствования стратегий обнаружения и реагирования. Время доверия без проверки уходит в прошлое, уступая место проверенным и прозрачно управляемым системам безопасности.