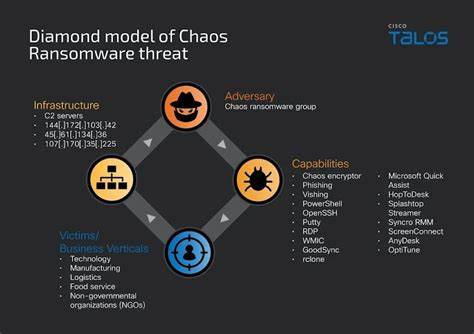

В современном мире кибербезопасность становится ключевым элементом защиты правительственных, дипломатических и корпоративных структур от постоянно эволюционирующих угроз. Одной из таких опасных групп является российская хакерская организация Secret Blizzard, которая выделяется сложными техниками проникновения и применением уникального вредоносного программного обеспечения. Наиболее свежие данные от Microsoft Threat Intelligence раскрывают масштабы и методы работы этой группы, направленные на иностранные посольства, расположенные в Москве. Secret Blizzard, ранее известная как Krypton, является подразделением, связанным с Федеральной службой безопасности России. За годы активной деятельности группа приобрела множество псевдонимов, таких как Blue Python, Iron Hunter, Pensive Ursa и другие, однако именно ее недавняя кампания вызывает наибольшую озабоченность специалистов в области кибербезопасности.

Особенность атак – применение техники adversary-in-the-middle (AitM) непосредственно на уровне интернет-провайдеров (ISP), что позволяет наблюдать, перехватывать и даже модифицировать трафик жертвы без ее ведома. Главным инструментом атак служит вредоносное ПО под названием ApolloShadow, которое создавалось с целью внедрения в систему доверенных корневых сертификатов. Получение таких сертификатов позволяет обойти многие стандартные меры безопасности, ведь устройство начинает воспринимать вредоносные сайты как легитимные, что открывает хакерам необозримые возможности для сбора информации. Метод проникновения крайне изощрен. Используется редирект жертвы на специальный captive portal, то есть принудительную страницу входа, которая под видом легитимного соединения заставляет устройство пользователей загрузить ApolloShadow.

Интересно, что инициатором этого процесса является Windows Test Connectivity Status Indicator – стандартный системный компонент, проверяющий наличие интернет-соединения. Подмена происходит незаметно для пользователя, который видит лишь предупреждение о сертификационной ошибке, после чего предлагается запуск загрузчика вредоносного ПО. Сам ApolloShadow — это многокомпонентный исполнительный модуль, который сначала идентифицирует параметры системы и активирует фоновые процессы для увеличения своих прав. В случае наличия достаточных полномочий программа изменяет профиль сети на частный, а также создает административного пользователя с предустановленным паролем. Такие действия существенно упрощают возможность дальнейшего перемещения по локальной сети и расширение контроля над системами.

Для того чтобы скрыть свое присутствие и повысить устойчивость к удалению, ApolloShadow устанавливает два корневых сертификата с помощью утилиты certutil, предоставляющей возможности управления сертификатами в ОС Windows, и модифицирует настройки браузеров, включая Mozilla Firefox, с использованием скрипта wincert.js. Такие меры позволяют вредоносному программному обеспечению оставаться незамеченным антивирусными программами и системами обнаружения. Нельзя не отметить и стратегию Secret Blizzard по усложнению атрибуции атак. Например, с декабря 2024 года группа начала использовать инфраструктуру командования и контроля, принадлежащую отдельным угрозным акторам из Пакистана.

Подобные действия создают впечатление, что атаки исходят из других регионов или киберпреступных объединений, что затрудняет точное установление виновных и своевременную реакцию со стороны жертв и служб безопасности. Кроме Москвы, данная группа активна и в других регионах, например в Украине, где при помощи другого вредоносного ПО, Kazuar, осуществляется вторжение и контроль над целевыми компьютерами. Таким образом, Secret Blizzard представляет собой хорошо организованную, глобально действующую структуру, нацеленную на достижение геополитических и разведывательных целей. Для стран и дипломатических миссий, находящихся в зоне риска, эксперты Microsoft и партнеры из Lumen Technologies настоятельно рекомендуют внедрение принципа минимально необходимого доступа, регулярный аудит учетных записей с высокими правами и обязательное использование VPN или других видов зашифрованного трафика. Особое внимание следует уделять проверке сертификатов, контрольным сообщениям системных компонентов и своевременному обновлению антивирусных баз.

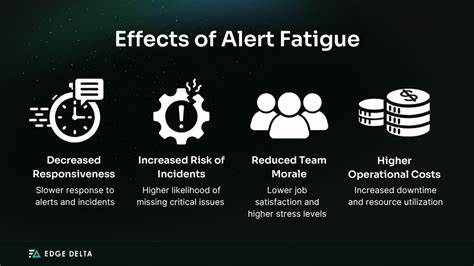

Одним из ключевых вызовов в борьбе с такими атаками является глубокая интеграция вредоносного ПО на уровне провайдерских сетей и сложность обнаружения подмены легитимных системных запросов. Это требует выработки новых стратегий мониторинга трафика, голосовой и поведенческой аналитики, а также развития технологий искусственного интеллекта для своевременного выявления аномалий. На фоне растущих геополитических напряженностей и активного кибершпионажа использование подобной инструментальной базы от Secret Blizzard отражает одну из тенденций современного киберконфликта – переход от массовых атак на массового пользователя к таргетированным, тщательно спланированным операциям против стратегически важных объектов. Таким образом, присутствие Secret Blizzard и распространение ApolloShadow служит тревожным сигналом для всех, кто связан с обеспечением информационной безопасности в дипломатическом секторе. Повышение осведомленности об особенностях таких угроз, подготовка соответствующих средств защиты и оперативное реагирование на инциденты становятся насущными задачами для поддержания суверенитета и безопасности в киберпространстве.

Только совместными усилиями государственных структур, частного сектора и мирового сообщества возможно эффективно противостоять этому и подобным вызовам в будущем.