Современные Центры Оперативной Безопасности (SOC) сталкиваются с беспрецедентными вызовами. Увеличение объёмов журналов логов, усложнение ландшафта угроз и постоянный дефицит квалифицированного персонала создают условия, при которых безопасность корпоративных инфраструктур оказывается под серьезной нагрузкой. Одним из ключевых факторов, усугубляющих ситуацию, стала усталость от оповещений и перегрузка данными. Традиционные системы управления событиями и информацией о безопасности (SIEM) изначально были созданы для обработки логов, однако современная инфраструктура предъявляет новые требования, с которыми классические решения справляются всё хуже и хуже. На фоне этих изменений многие вендоры постепенно сворачивают поддержку on-premise SIEM, стимулируя переход на облачные SaaS-модели.

Несмотря на заявленные преимущества, данный переход нередко обостряет системные недостатки традиционных архитектур SIEM. Одной из основных проблем всех SIEM-систем является концепция «чем больше данных — тем лучше». Казалось бы, чем больше собирается логов, тем выше безопасность, ведь система охватывает более широкий спектр событий. Однако на практике в современном гибридном мире IT, включающем облачные сервисы, промышленные технологические сети и динамические рабочие нагрузки, количество телеметрии увеличивается в геометрической прогрессии, сочетая в себе избыточность, неструктурированность и в некоторых случаях даже недоступность для анализа. Такие системы, особенно SaaS-решения, часто базируют тарифы на количественных показателях вроде количества событий в секунду или потоков в минуту.

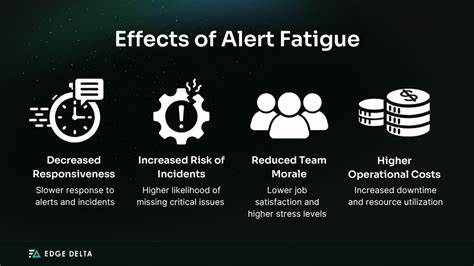

Это приводит к резкому росту затрат и генерирует тысячи избыточных предупреждений, которые парализуют аналитиков. Еще одним серьезным ограничением является недостаток гибкости в протокольной поддержке и глубине анализа. Современные облачные сервисы, такие как Azure Active Directory, регулярно обновляют параметры логов, а статичные сборщики не обладают способностью быстро адаптироваться к этим изменениям. В специализированных промышленных средах (OT), где используются проприетарные протоколы, например Modbus или BACnet, стандартные парсеры оказываются бессильны, что создаёт слепые зоны в обнаружении угроз. Высокий уровень ложных срабатываний в SOC является значительным барьером для эффективности работы.

Около трети времени аналитиков уходит на обработку таких ложных тревог. Корнем проблемы является недостаток контекста. SIEM способны агрегировать и коррелировать данные из разных источников, но не «понимают» их. Например, попытка привилегированного входа в систему может быть законной операцией или проявлением атаки, но без анализа поведенческих паттернов и учёта активов SIEM зачастую либо пропускает истинные угрозы, либо выдает многочисленные ложные тревоги. Это приводит к усталости сотрудников и замедляет реагирование на инциденты.

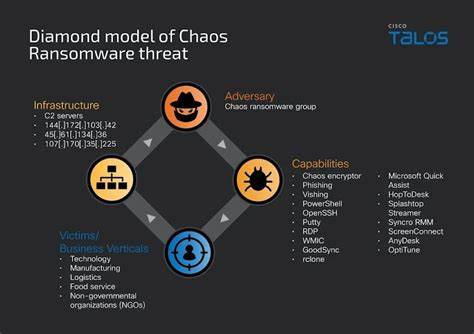

Переход на облачные модели SIEM сопровождается новыми вызовами, связанными с соответствием нормативным требованиям, затратами и усложнённой интеграцией. Многие организации из финансового сектора, промышленности и государственного управления сталкиваются с жёсткими требованиями по локализации и контролю данных, что не всегда совместимо с облачными решениями. Кроме того, SaaS-решения по принципу оплаты за объём передаваемых данных благоприятствуют увеличению расходов именно в периоды пиковых нагрузок, когда, наоборот, ресурсы SOC особенно загружены. В ответ на эти проблемы появляются современные альтернативы, основанные на анализе метаданных и поведенческого моделирования вместо фоновой обработки транслируемых логов. Аналитика сетевых потоков, таких как NetFlow или IPFIX, DNS-запросов, прокси-трафика и паттернов аутентификации позволяет выявлять критические аномалии, включая латеральное перемещение, необычный доступ к облачным сервисам и компрометацию учётных записей, не прибегая к глубокому разбору полезной нагрузки.

Эти современные решения работают без установки агентов, сенсоров или зеркалирования трафика. Они используют извлечённую телеметрию, применяя адаптивное машинное обучение в режиме реального времени. Особенно это подходит для легковесных платформ сетевого обнаружения и реагирования (NDR), которые изначально разрабатывались для гибридных IT и OT сред. В итоге количество ложных тревог сокращается, оповещения становятся более точными, а нагрузка на сотрудников существенно снижается. Нынешний спад традиционных SIEM сигнализирует о необходимости пересмотра архитектур и операционных моделей SOC.

Современные Центры Оперативной Безопасности становятся модульными, распределяя функции обнаружения угроз по специализированным системам и разъединяя анализ от централизованного сбора логов. Интеграция анализа сетевых потоков и поведенческой аналитики позволяет добиться необходимой масштабируемости и устойчивости, освобождая аналитиков для выполнения стратегических задач — таких как приоритизация инцидентов и ответные меры. В итоге классические SIEM, будь то локальные или облачные, устарели, связывая безопасность с объёмом собираемых данных. Современный успех строится на более умном подходе к выбору информации, контекстуальной обработке и интеллектуальной автоматизации. Аналитика метаданных, поведенческое моделирование и машинное обучение не только превосходят традиционные методы по техническим характеристикам, но и формируют новую операционную парадигму SOC.

Такая модель защищает сотрудников, оптимизирует использование ресурсов и максимально быстро выявляет и нейтрализует атаки, особенно применительно к современным, независимым от SIEM, NDR-платформам. Понимание этих изменений и адаптация к новым технологическим реалиям становится ключом к поддержанию высокого уровня безопасности в условиях постоянно меняющегося киберпространства. Организациям следует пересмотреть свои стратегии мониторинга и реагирования на инциденты, опираясь на современные инструменты и практики, чтобы сохранить устойчивость в условиях роста угроз и возрастающей сложности IT-инфраструктур.