Современный мир IT-систем переживает кардинальные изменения — предприятия массово переходят на облачные технологии и сервисы программного обеспечения как услуги (SaaS). В итоге, значительная часть критичных бизнес-приложений переехала из локальной среды в интернет-пространство, где доступ к ним осуществляется преимущественно через веб-браузер. Этот сдвиг преобразил ландшафт информационной безопасности и сделал браузер новой основной целью для киберпреступников. Ранее атаки строились на компрометации конечных устройств и движениях внутри локальной сети, однако рост использования SaaS-сервисов преобразовал эти тактики, сосредоточив внимание злоумышленников на уязвимостях браузерных сессий и цифровых идентичностей сотрудников. В основе большинства крупных утечек последних лет лежит эксплуатация аккаунтов сотрудников — захват их учётных данных и сессионных токенов, которые хранятся и активно используются через браузер.

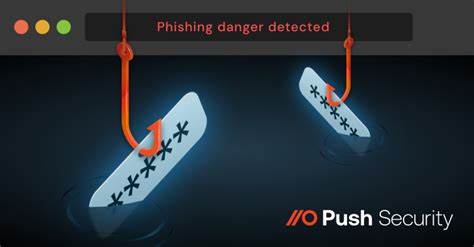

Именно посредством браузера пользователи вводят пароли, проходят многофакторную аутентификацию, дают разрешения через OAuth и получают доступ к корпоративным ресурсам. Это превращает браузер в не только удобный интерфейс, но и в критическую точку контроля, где перехват учетных данных позволит злоумышленнику беспрепятственно проникнуть в корпоративные системы. Отличается от традиционных атак и сложность современных фишинговых кампаний, направленных на то, чтобы обмануть пользователей и получить их данные аутентификации. Мошенники выстраивают фишинговые сайты с продвинутыми средствами защиты от обнаружения — динамически меняющийся код страницы, нелинейное подмена контента, использование CAPTCHA для отпугивания автоматических систем безопасности и сложные цепочки доставки ссылок с использованием популярных SaaS-платформ. Благодаря этим технологиям фишинговые атаки работают на промышленном уровне, обходя современные почтовые и сетевые фильтры.

Инфостилеры, программные вредоносные решения, нацеленные на получение учетных данных и сессионных токенов из браузеров конечных пользователей, также стали широко распространенными. Данный тип вредоносных программ действует незаметно, экономя злоумышленнику доступ к сервисам жертвы через веб-браузер без необходимости вторжения в саму корпоративную сеть. Важным примером такой тенденции стали масштабные атаки на компании из разных секторов, включая инциденты с Snowflake в 2024 году и волну преступной активности под названием Scattered Spider в 2025. В то время как атаки на сам браузер, например, через вредоносные расширения, случаются, они являются скорее исключением. Главная опасность заключается в использовании браузерной среды как платформы для атак на учетные записи — стало важным управлять политиками установки расширений и ограничивать пользователей в добавлении посторонних компонентов, которые потенциально могут быть скомпрометированы.

Такой подход напоминает традиционные принципы «привилегий наименьших прав» в управлении компьютерами — управление браузерами приближает уровень контроля к нему. Уязвимости идентификационных данных становятся особенно опасными в условиях сложной инфраструктуры многочисленных SaaS-приложений, где учетные записи пересекаются, имеют разный уровень защиты и часто поддерживают резервные способы аутентификации, которые могут быть менее защищены. Настройка многофакторной аутентификации (MFA) иногда обходит злоумышленник за счет выхода на альтернативные методы проверки, используя атаки типа «падения до менее защищенного канала» (downgrade attacks). Несмотря на рост применения современных систем безопасности и политик, предприятия сталкиваются с феноменом «призрачных учетных записей» — заброшенных или забытых пользователей с устаревшими паролями и отсутствующей многофакторной аутентификацией, что значительно расширяет поверхность атаки. Коллизия разных приложений с неоднородной поддержкой механизмов безопасности усложняет централизацию управления идентичностями и затрудняет мониторинг.

Выбор браузера в качестве точки наблюдения и контроля имеет очевидные преимущества. Его роль в процессе аутентификации и авторизации позволяет анализировать детали каждой попытки входа в систему на глубоком уровне, включая используемые методы аутентификации, динамику пользовательского взаимодействия с окружающей средой и особенности веб-страницы. Эти данные предоставляют широчайшие возможности для обнаружения фишинга и других мошеннических сценариев в реальном времени. С помощью инструментов, работающих непосредственно в браузере, можно не просто реагировать на уже совершенные атаки, но и проактивно выявлять и устранять уязвимости идентичностей, связанные с неправильными настройками, нехваткой MFA или распространением устаревших учетных данных. Таким образом, браузер становится центром безопасности, объединяющим защиту от phishing, мониторинг пользовательской активности и управление доступом.

Чтобы минимизировать риски, компаниям необходимо переосмыслить свои подходы к безопасности идентификационных данных, уходя от фокуса лишь на инфраструктуру и сетевые барьеры. Основное внимание нужно уделить управлению и защите рабочих сессий, обеспечению контроля над расширениями браузера, а также использованию специализированных решений, которые детектируют и блокируют фишинговые угрозы в режиме онлайн. Новые стратегии безопасности, основанные на работе с браузером, позволяют организациям лучше понять широту и глубину имеющихся уязвимостей идентификационных данных в разнообразном SaaS-ландшафте. Кроме того, современный подход способствует интеграции всей информации о безопасности пользователей, исходя из наблюдений за браузерной активностью, что значительно повышает эффективность превентивных мер. В заключение, можно сказать, что эволюция корпоративных систем в сторону облака по-настоящему перевернула правила игры в кибербезопасности.

Браузер перестал быть просто средством доступа к приложениям и стал ключевой точкой борьбы с современными угрозами. Для защиты бизнеса и сохранения конфиденциальности данных необходимо менять традиционные модели безопасности, расширять возможности мониторинга и реакций именно в браузерной среде, где разворачиваются основные схватки за учетные записи и контроль над цифровой инфраструктурой.