В последние годы киберугрозы становятся все более разнообразными и сложными. Один из наиболее заметных случаев – это малварь Shamoon, известная своим разрушительным потенциалом и способностью наносить вред критически важным системам. IBM недавно опубликовала отчёт, в котором делится подробной информацией о цепочке атак связанной с этой малварью. Проведем детальный анализ этой цепочки и её воздействия. Краткий обзор Shamoon Shamoon, также известная как Disttrack, в первый раз появилась в 2012 году и первоначально нацеливалась на энергетический сектор в Саудовской Аравии.

В результате этой атаки были стерты данные на рабочих станциях, и огромный ущерб был нанесен многим компаниям. Этот вредоносный код использует различные тактики и методы для достижения своих целей. Цели атак По данным исследования IBM, цели Shamoon становятся всё более разнообразными. Хотя первичные атаки сосредоточивались на энергетическом секторе, в последние годы наблюдается тенденция к атаке на широкий спектр секторов, включая здравоохранение, финансовые услуги и правительственные учреждения. Эти новые целевые области становятся привлекательными благодаря их высокой степени уязвимости и критическому характеру обрабатываемых данных.

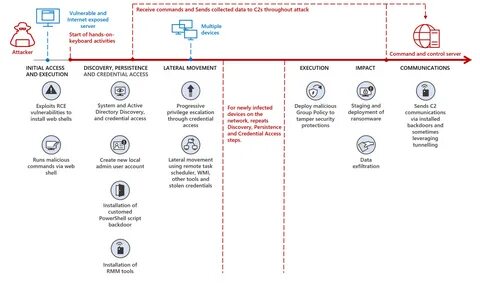

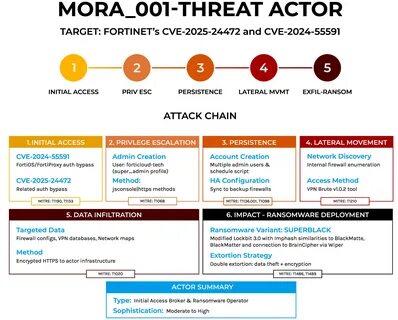

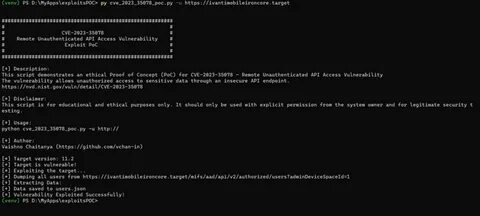

Цепочка атаки Цепочка атаки Shamoon состоит из нескольких этапов, с помощью которых киберпреступники достигают своих целей. Давайте рассмотрим каждый этап подробнее: 1. Социальная инженерия: Множество атак начинаются с фишинговых писем. Злоумышленники отправляют сообщения, содержащие вредоносные ссылки или вложения, создавая видимость легитимности. Цель – убедить получателя открыть письмо и взаимодействовать с его содержимым.

2. Установка вредоносного ПО: После того как жертва взаимодействует с фишинговым письмом, происходит загрузка и установка вредоносного ПО на устройство. Shamoon использует различные техники для скрытия своего присутствия и избегания обнаружения антивирусными системами. 3. Распространение: Обнаружив уязвимое устройство, Shamoon ищет другие места в сети для распространения.

Он может использовать уязвимости в системе, чтобы перемещаться по локальной сети и заражать другие устройства, что делает систему гораздо более уязвимой. 4. Загрузка дополнительных модулей: После заражения системы Shamoon может загружать дополнительные модули или обновления, что значительно расширяет его функциональность и возможности атаки. 5. Нанесение ущерба: Основная цель Shamoon – это уничтожение данных.

Когда злоумышленники достигают своей цели, они могут стереть важные данные на устройствах, затрудняя восстановление и хаотизируя рабочие процессы компании. Методы защиты Защита от вредоносного ПО, подобного Shamoon, требует внедрения многоуровневой стратегии безопасности. Рассмотрим несколько методов, которые могут помочь организациям избежать атак: 1. Обучение сотрудников: Наиболее важным шагом в защите от фишинга является обучение всех сотрудников организации. Необходимо объяснить, как распознавать фишинговые письма и угрозы безопасности.

2. Регулярное обновление ПО: Установите автоматические обновления для всех программ и систем. Последние обновления часто содержат патчи, которые устраняют уязвимости, которые могут использовать злоумышленники. 3. Использование антивирусов и фаерволов: Убедитесь, что на всех устройствах установлены современное антивирусное ПО и фаерволы.

Эти инструменты могут обнаружить и предотвратить атаки на ранних этапах. 4. Регулярное резервное копирование данных: Регулярно создавайте резервные копии всех важных данных. Это поможет вам избежать потери информации в случае атаки и снизит ущерб от возможной утечки. 5.

Мониторинг сети: Постоянный мониторинг сети может помочь выявить подозрительную активность и атакующие действия в реальном времени, тем самым предоставляя возможность для быстрого реагирования. Вывод Шамун остается одной из самых опасных угроз в киберпространстве, и компании должны серьезно отнестись к мерам защиты. Знание своей базы, внедрение многоуровневых стратегий безопасности и активное обучение сотрудников могут значительно снизить риски, связанные с атаками вредоносного ПО. С учетом актуальных данных от IBM о Shamoon организации могут укрепить свои защиты и предотвратить потенциальные угрозы в будущем.