В мире сетевой безопасности уязвимости обнаруживаются постоянно, и одна из самых серьезных угроз – это уязвимость обхода аутентификации в программном обеспечении Cisco Wireless LAN Controller (WLC). Эта проблема стала известна в последние месяцы и привлекла внимание как экспертов, так и администраторов сетей по всему миру. Это обстоятельство наглядно показывает, насколько важно быть в курсе текущих угроз и предпринимать меры для защиты своих сетевых устройств. Cisco Wireless LAN Controller — это надежное решение для управления беспроводными сетями, но даже самые лучшие технологии могут содержать уязвимости. В данном случае уязвимость обхода аутентификации позволяет злоумышленникам получить несанкционированный доступ к устройствам.

Это означает, что злоумышленники могут захватить управление сетевыми ресурсами и потенциально причинить серьезный ущерб. Что такое уязвимость обхода аутентификации? Уязвимость обхода аутентификации, о которой идет речь, позволяет атакующим обойти стандартные механизмы проверки пользователей, таким образом получая доступ к управлению устройством без необходимости ввода корректных учетных данных. Это может быть достигнуто через разные методы, включая использование уязвимых API, неправильные настройки устройства или известные ошибки в программном обеспечении. Причины возникновения данной уязвимости в Cisco WLC Cisco WLC широко используется в корпоративных сетях для управления беспроводными клиентами и предоставляет множество функций для контроля доступа, мониторинга и конфигурации. Однако причина возникновения данной уязвимости заключается в недостатках в самом программном обеспечении и неправильных конфигурациях.

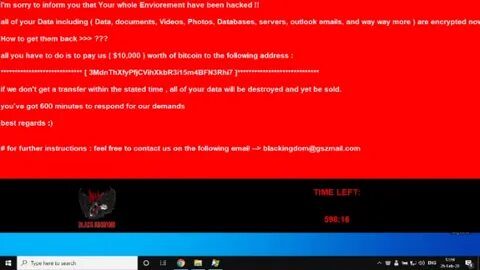

Иногда разработчики не могут предусмотреть все возможные пути атаки, что и приводит к таким просчетам. Потенциальное воздействие Согласно последним отчетам, злоумышленники, которые смогут воспользоваться данной уязвимостью, могут установить полный контроль над беспроводной сетью. Это может привести к компрометации конфиденциальных данных, внедрению вредоносного ПО в сеть и даже созданию точек доступа, которые могут использоваться для дальнейших атак. Рекомендации по защите Чтобы минимизировать риск использования уязвимости обхода аутентификации в Cisco WLC, администраторам рекомендуется выполнить следующие шаги: 1. Обновление программного обеспечения: Регулярно проверяйте наличие обновлений от Cisco и устанавливайте последние версии программного обеспечения, чтобы обеспечить защиту от известных уязвимостей.

2. Мониторинг компонентов: Внедрите системы мониторинга для отслеживания подозрительных действий в беспроводных сетях. 3. Настройки безопасности: Убедитесь, что настройки безопасности вашего устройства строго соблюдаются. Это включает в себя такие меры, как использование сложных паролей и ограничение доступа к управляющим интерфейсам.

4. Обучение сотрудников: Проводите обучение для сотрудников, связанных с IT-безопасностью, чтобы они могли выявлять потенциальные угрозы и принимать адекватные меры. 5. Аудит безопасности: Периодически проводите аудит безопасности ваших сетевых устройств и проверяйте их настройки и конфигурации на наличие уязвимостей. Заключение Уязвимость обхода аутентификации в Cisco Wireless LAN Controller подчеркивает необходимость постоянного внимания к вопросам безопасности сетевых устройств.

Современные угрозы требуют современных решений. С помощью своевременных обновлений, строгих политик безопасности и постоянного мониторинга администраторы могут значительно снизить риск возникновения инцидентов безопасности. Не упускайте из виду важность защиты ваших устройств и сети в целом. Понимание существующих уязвимостей — это первый шаг к созданию более безопасного сетевого окружения.