Недавно компания Fortinet выпустила предупреждение о критической уязвимости в своем решении Wireless LAN Manager (FortiWLM). Эта уязвимость может быть использована злонамеренными пользователями для получения несанкционированного доступа к сетевым ресурсам, что представляет серьезную угрозу для безопасности организаций. В данном материале мы рассмотрим детали данной уязвимости, ее потенциальные последствия и рекомендации по обеспечению безопасности. Wireless LAN Manager (FortiWLM) — это управляющее решение для беспроводных сетей, которое используется многими организациями для управления и мониторинга беспроводных устройств. Однако, с появлением новых угроз и уязвимостей, компании необходимо оставаться на чеку и обеспечивать защиту своих сетей и данных.

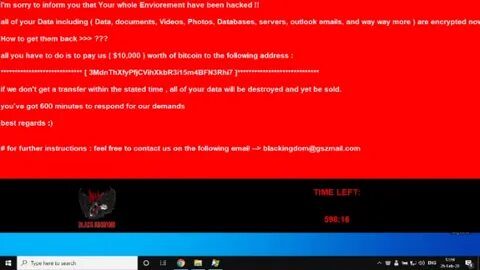

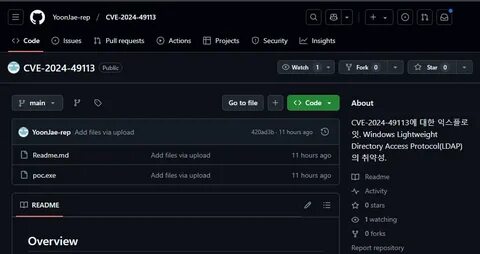

1. Суть уязвимости По данным Fortinet, уязвимость в FortiWLM заключается в недостаточной проверке входных данных, что дает возможность злоумышленникам выполнять произвольный код на уязвимых системах. Эта уязвимость имеет высокий уровень критичности и может привести к полному компрометации системы, что позволяет злоумышленникам получать доступ к конфиденциальной информации и управлять сетью. 2. Потенциальные последствия Неисправленная уязвимость в FortiWLM может иметь серьезные последствия для безопасности компании.

Злоумышленники могут получить доступ к данным клиентов, внутренней информации и даже управлять системой. Это может привести к утечке данных, финансовым потерям и ущербу для репутации компании. В условиях постоянно меняющегося ландшафта киберугроз, подобные уязвимости становятся крайне опасными. 3. Рекомендации по обеспечению безопасности Компания Fortinet предлагает следующее, чтобы уменьшить риски, связанные с данной уязвимостью: - Обновление программного обеспечения: Первое и самое важное действие — это обновление FortiWLM до последней версии, где уязвимость уже исправлена.

- Мониторинг систем: Важно регулярно мониторить свои системы на наличие подозрительной активности или аномалий, которые могут указывать на попытки эксплуатации уязвимости. - Обучение сотрудников: Повышение уровня осведомленности сотрудников о Cybersecurity и методах защиты поможет предотвратить потенциальные атаки. - Использование дополнительных слоев безопасности: Рекомендуется реализовать дополнительные меры безопасности, такие как межсетевые экраны, IDS/IPS и другие решения для обнаружения и предотвращения взломов. 4. Заключение Уязвимости, такие как обнаруженная в FortiWLM, подчеркивают важность непрерывного контроля и обновления систем безопасности.

Хотя активные угрозы постоянно меняются, обязательное соблюдение практик кибербезопасности и проактивное реагирование на уязвимости может значительно снизить риск успешных атак. Organizatsii должны следить за обновлениями от поставщиков программного обеспечения и применять их как можно быстрее, чтобы защитить свои сети и данные. Следите за новостями кибербезопасности, чтобы быть в курсе последних уязвимостей и методов защиты. 金沙 для обеспечения безопасности вашего беспроводного сетевого управления должна оставаться приоритетом номер один.