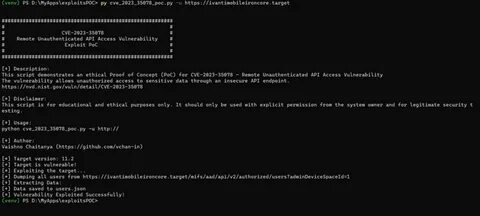

Недавние события в сфере кибербезопасности вновь привлекли внимание исследователей и специалистов по защите информации. В частности, на днях была обнародована PoC (Proof of Concept) эксплуатационная программа, которая использует уязвимость повышения привилегий в операционной системе Windows. Эта информация подчеркивает важность быстрого реагирования на возникшие угрозы и осведомленности пользователей о текущих рисках. Что такое уязвимость повышения привилегий? Уязвимости повышения привилегий позволяют злоумышленникам обходить ограничения, наложенные на их учетные записи и получать доступ к функциям системы, которые им не должны быть доступны. Например, пользователь с ограниченными правами может получить возможность запускать программы от имени администратора.

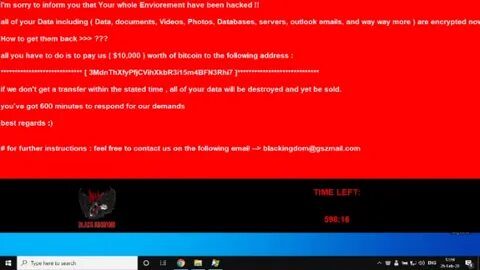

Эта проблема может быть использована для выполнения вредоносного кода, кражи данных и других нежелательных действий. Актуальные угрозы для Windows Согласно недавним отчетам, данная уязвимость уже активно эксплуатируется в дикой природе. Это означает, что хакеры используют ее для атак на незащищенные системы. Уважение к безопасности программного обеспечения и регулярные обновления являются критически важными для защиты от таких угроз. Исследователи подчеркивают, что каждый пользователь Windows должен быть в курсе захвата учетных записей и методов, используемых злоумышленниками.

По мере того как код для эксплуатации этой уязвимости становится общедоступным, риск атак возрастает. Как защититься? Вот несколько рекомендаций, которые помогут защититься от угроз, связанных с уязвимостями повышения привилегий в Windows: 1. Регулярно обновляйте свою операционную систему и программное обеспечение. Microsoft часто выпускает обновления безопасности, которые устраняют известные уязвимости. Убедитесь, что у вас активированы автоматические обновления.

2. Используйте антивирусное ПО. Наличие качественного антивирусного программного обеспечения может защитить вас от загрузки вредоносных программ, которые могут использовать уязвимости. 3. Соблюдайте осторожность при загрузке и установке приложений.

Загружайте программы только из надежных источников. Обратите внимание на разрешения, которые запрашивают приложения перед установкой. 4. Используйте сложные пароли. Убедитесь, что ваши пароли сложны и уникальны для каждой учетной записи.

5. Мониторьте свои учетные записи. Регулярно проверяйте свои учетные записи на предмет несанкционированного доступа. Своевременное обнаружение может предупредить вас об угрозах. 6.

Изучите дополнительно информацию о кибербезопасности. Понимание текущих угроз и методов защиты поможет вам быть более защищенным. Заключение Публикация кода эксплуатации проблемы повышения привилегий в Windows напоминает о том, насколько важно быть проактивными в сфере кибербезопасности. Пользователи и организации должны регулярно следить за обновлениями, применять рекомендации по безопасности и быть готовыми к потенциальным угрозам. Помните, что защита ваших данных и системы – это первоочередная задача, требующая внимания и постоянного мониторинга.

Не игнорируйте возможные уязвимости, а действуйте на опережение, чтобы защитить свои устройства и информацию от вредоносных действий!.