В последние годы мир стал свидетелем роста числа кибератак, инициируемых государственно финансируемыми группами, и одна из самых заметных – это группа MERCURY, связанная с Ираном. Эти киберугрозы представляют собой серьезную опасность для государственных и частных организаций, особенно в контексте гибридных сред, где сочетаются облачные технологии и локальные системы. В этой статье мы подробно рассмотрим деятельность MERCURY APT, их методы работы и лучшие практики по защите от таких атак. Группа MERCURY APT начала свою активность в середине 2021 года, и с тех пор их атаки становятся все более изощренными. Основной целью этой группы стало внедрение вредоносного кода в компьютерные системы, что позволяет им осуществлять шпионские операции, кражу данных и даже деструктивные атаки.

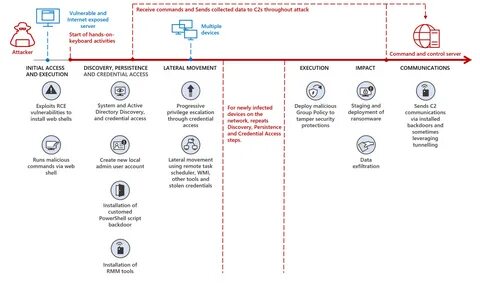

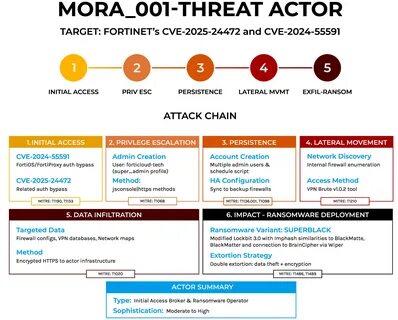

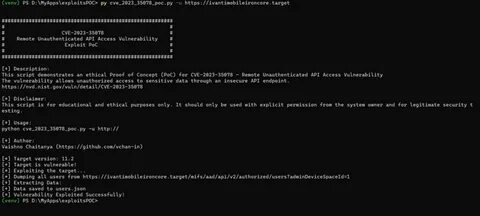

Их операции направлены на важные сектора, такие как энергетика, здравоохранение и финансовые учреждения, что делает их крайне опасными. Тактика и технологии MERCURY APT МЕРКУРИ использует разнообразные методы доведения своих атак до успешного завершения. Основные из них включают фишинг, эксплуатацию уязвимостей программного обеспечения и использование вредоносных документов. Фишинг остается одним из самых распространенных способов начала атаки, когда злоумышленники отправляют искушающие электронные письма с вложениями или ссылками, которые, по сути, являются троянами. После первоначального доступа MERCURY может установить бекдоры в системы, что позволяет им сохранять доступ к сети жертвы на длительный срок.

Это дает возможность киберпреступникам собирать данные, манипулировать системами и, в некоторых случаях, даже проводить деструктивные действия, такие как шифрование файлов в системе жертвы или разрушение критической инфраструктуры. Подход MERCURY к гибридным средам Гибридные среды, которые сочетают облачные и локальные системы, представляют собой особую мишень для MERCURY APT. С переходом многих организаций к облачным решениям, безопасность данных становится более сложной задачей. Эта группа специализируется на эксплуатации незащищенных API и недостатков в конфигурации облачных сервисов. Они могут использовать ваш локальный сервер как мост к облачным ресурсам, что делает защиту данных еще более сложной.

Меры предосторожности и рекомендации Для защиты от угроз, исходящих от MERCURY APT, организациям необходимо принять комплексный подход к кибербезопасности. Вот несколько ключевых рекомендаций: 1. Обучение сотрудников – создание программ по повышению осведомленности о киберугрозах поможет снизить риск фишинга и других атак. 2. Анализ уязвимостей – регулярное сканирование систем на наличие уязвимостей и применение патчей поможет устранить возможные точки доступа для злоумышленников.

3. Мониторинг сети – использование систем обнаружения вторжений (IDS) и программного обеспечения для мониторинга активности в сети поможет оперативно реагировать на подозрительную деятельность. 4. Резервное копирование данных – регулярное создание резервных копий данных поможет в случае атаки программ-вымогателей и других разрушительных действий. 5.