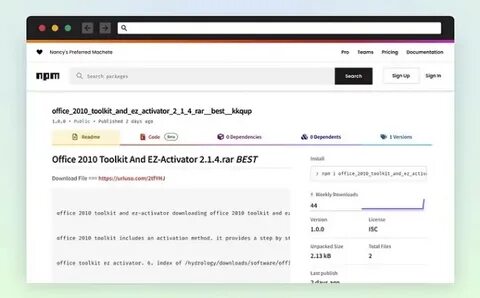

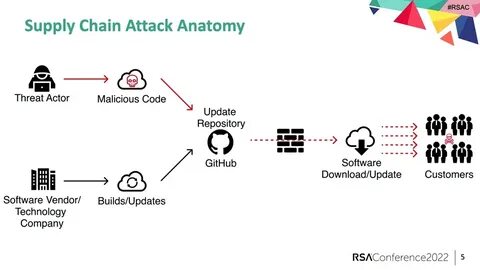

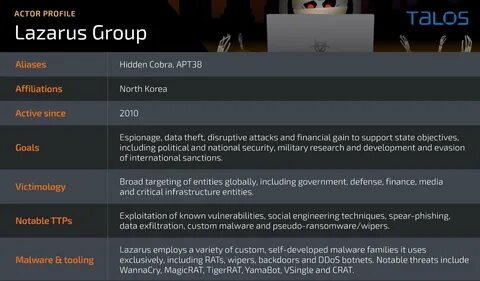

В последние годы мир кибербезопасности стал свидетелем множества нападений со стороны различных групп хакеров, и среди них особенно выделяется группа, известная как Лазарус. Эта группа хакеров была связана с северокорейским правительством и приобрела известность благодаря своим сложным атакам и неординарным методам. Одним из таких методов является модификация программных пакетов, что позволяет им получать несанкционированный доступ к устройствам жертв. Методы атак Лазаруса Лазарус использует различные приемы для внедрения вредоносного кода в легитимные программные пакеты. Эти пакеты могут включать в себя программное обеспечение, используемое в бизнесе, а также инструменты, разработанные для общих пользователей.

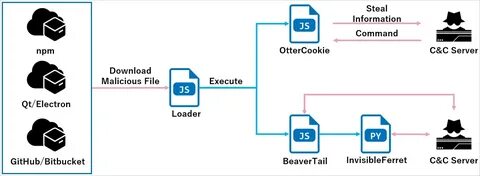

Зачастую такие атаки начинаются с компрометации веб-сайтов или репозиториев программного обеспечения, после чего хакеры загружают измененные версии программ, содержащие бэкдоры. Это позволяет им установить постоянные каналы доступа к устройству пользователя, даже если сама болезнь будет позже удалена. Психология атак Основной целью атак Лазаруса являются не только кража данных, но и контроль над устройствами жертв. Хакеры могут использовать доступ для сбора информации о пользователях, осуществления шпионской деятельности или даже для нападений на другие системы. Чаще всего они нацеливаются на крупные корпорации, правительственные учреждения и финансовые организации.

Лазарус демонстрирует уровень хитрости и изобретательности, который критически важен для успешного взлома, так как противодействие таким методам становится все более сложным. Кто подвержен риску? Пользователи, чье программное обеспечение не обновлено, являются главными жертвами хакеров. Существующие уязвимости могут быть использованы для внедрения вредоносного кода. Также риск возрастает у организаций, которые не проводят регулярные аудиты безопасности своих систем. Даже квалифицированные пользователи могут оказаться под угрозой, если они не осведомлены о методах защиты.

Важно понимать, что в современных условиях ни одна система не является полностью защищенной. Как защититься от атак Лазаруса? Несмотря на сложность атак, существуют определенные меры, которые могут помочь защититься от них. Вот некоторые из рекомендаций: 1. Обновление программного обеспечения: Убедитесь, что ваше программное обеспечение и операционная система всегда обновлены. Разработчики часто выпускают патчи для устранения уязвимостей, и их применение может предотвратить атаки.

2. Использование антивирусного ПО: Установите надежное антивирусное программное обеспечение, которое может обнаружить и устранить вредоносные программы, прежде чем они нанесут вред. 3. Снижение прав доступа: Ограничьте доступ пользователя к важным системам и ресурсам. Это может помочь избежать масштабных атак, если одно устройство будет скомпрометировано.

4. Обучение сотрудников: Обучите сотрудников основам кибербезопасности. Люди — это слабое звено, и осведомленность о методах атаки может значительно снизить риски. 5. Аудиты безопасности: Регулярно проводите аудиты безопасности ваших систем для выявления уязвимостей.