В мире разработки программного обеспечения существует множество инструментов, которые упрощают работу программистов. Однако наряду с легкодоступными ресурсами, такими как npm (Node Package Manager), возникают и значительные угрозы. Последние исследования выявили, что сотни фейковых npm-пакетов, содержащих вредоносное ПО, были размещены в интернете с целью обмана разработчиков. Как же избежать этих ловушек и защитить свои проекты? Что такое npm и почему он важен? npm — это пакетный менеджер для языка программирования JavaScript, который используется для управления зависимостями в проекте. Он позволяет разработчикам легко устанавливать и использовать библиотеки и инструменты, которые могут значительно ускорить процесс разработки.

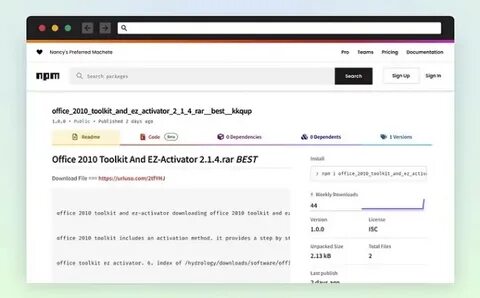

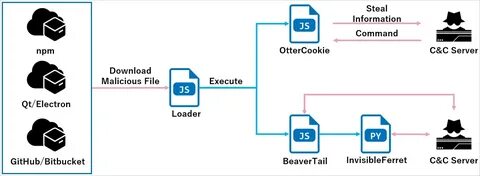

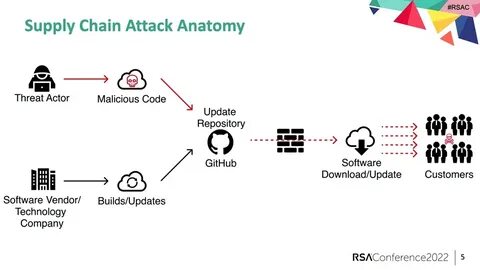

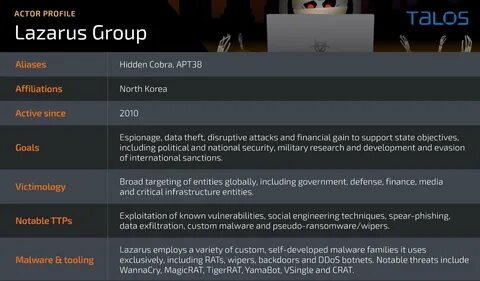

Однако открытость платформы также открывает двери для злоумышленников. Рост числа фейковых пакетов С каждым годом количество фейковых npm-пакетов растет. Обычно такие пакеты имеют имена, схожие с популярными библиотеками, и легко могут ввести разработчиков в заблуждение. Проект может выглядеть легитимно, но на самом деле содержать вредоносный код, который может повредить систему, украсть данные или внедрить другие небезопасные практики. Как работают злоумышленники? Злоумышленники используют различные методы для создания и распространения фейковых пакетов.

Например, они могут регистрировать пакеты с именами, похожими на известные библиотеки, и затем распространять их через npm. Часто они внедряют вредоносный код в законные зависимости, чтобы заразить систему при установке. Кроме того, разработчики могут неосознанно установить вредоносный пакет, лишь проверьте его репутацию в сообществе. Примеры вредоносных пакетов Часто злоумышленники используют имена, которые почти идентичны названиям популярных пакетов. Например, пакет с названием `express-js` может выглядеть как легитимный `express`, но на деле это может быть фейковая версия с встроенным вредоносным кодом.

Доклады о таких пакетах показывают, что вредоносные версии могут генерировать несанкционированный доступ к системам или даже шпионить за действиями пользователя. Признаки фейкового пакета Чтобы избежать установки вредоносных пакетов, разработчикам стоит обращать внимание на несколько важных признаков: 1. Неправильное имя пакета: Убедитесь, что название пакета совпадает с оригиналом. 2. Обновления и активность: Проверьте, когда последний раз обновлялся пакет и сколько у него загрузок.

3. Отсутствие документации: Легитимные пакеты обычно имеют хорошо оформленную документацию и примеры использования. 4. Отсутствие отзывов и звезд: Если пакет новый и не имеет активности в сообществе, будьте осторожны. Как защититься от атак? Для обеспечения безопасности своей работы, разработчикам следует придерживаться нескольких рекомендаций: 1.

Проверка пакетов: Перед установкой любых пакетов проводите тщательную проверку. Используйте такие инструменты, как `npm audit`, чтобы определить уязвимости. 2. Альтернативные источники: Рассмотрите возможность использования альтернативных репозиториев, таких как Yarn или Bower, которые могут предлагать более строгую проверку пакетов. 3.

Изолированная среда: Установите пакеты в изолированной среде, например, с помощью Docker, чтобы защитить вашу основную систему от потенциальных угроз. 4. Регулярное обновление: Следите за актуальностью установленных зависимостей и регулярно обновляйте их для устранения уязвимостей. 5. Использование статического анализа: Инструменты статического анализа кода могут помочь в обнаружении потенциальных угроз и уязвимостей на ранних стадиях разработки.

Заключение Защита от вредоносного ПО — это обязательная часть работы современного разработчика. С ростом количества фейковых npm-пакетов необходимо более тщательно подходить к выбору зависимостей, чтобы минимизировать риски. Следите за безопасностью и будьте внимательны при установке новых библиотек. Помните, что ваша защита начинается с надежной проверки используемых вами инструментов и библиотек.