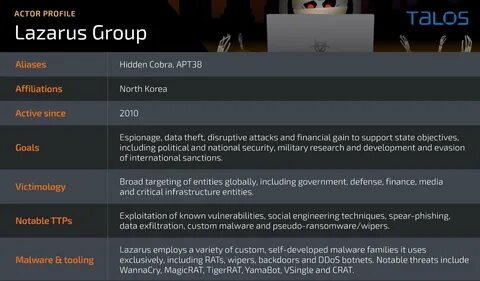

Недавние атаки на разработчиков программного обеспечения продемонстрировали, насколько важно быть бдительным в современном цифровом мире. Последние новости от HackRead освещают действия группы Лазарус, знаменитой своими киберпреступлениями. На этот раз они запустили новую стратегию, интегрировав бэкдоры в фальшивые пакеты npm, популярного менеджера пакетов для JavaScript. Что такое группа Лазарус? Группа Лазарус – это киберпреступная организация, связанная с Северной Кореей. Она активно использует различные методы для взлома систем, включая фишинг, вредоносное ПО и атаки на цепочку поставок.

Исторически их атаки нацелены на организации, связанные с финансами, технологиями и правительственными учреждениями. Фальшивые пакеты npm npm (Node Package Manager) – это инструмент, который помогает разработчикам управлять библиотеками и зависимостями в их проектах. К сожалению, прошедшие атаки показали, что злоумышленники используют эту платформу для распространения вредоносных пакетов. Группа Лазарус создала множество фальшивых npm-пакетов с похожими именами на легитимные, чтобы выманить доверие у разработчиков. После установки этих пакетов код, скрывающийся внутри них, устанавливает бэкдор, который позволяет злоумышленникам получить удаленный доступ к системе.

Это дает возможность не только воровать данные, но и управлять атакованными системами на свое усмотрение. Методы защиты С появлением таких угроз разработчики должны быть внимательными и осторожными. Вот несколько рекомендаций по защите от подобных атак: 1. Используйте проверенные пакеты. Перед установкой пакетов проверяйте их на наличие отзывов и проверенных источников.

Убедитесь, что вы загружаете пакеты только из официального репозитория npm или других надежных источников. 2. Проверяйте зависимости. Если вы используете пакет, который зависит от других, убедитесь, что все зависимости также безопасны. Обратите внимание на размер пакета и последний раз обновления.

3. Аудит безопасности. Регулярно проводите аудит вашего кода и зависимостей с помощью инструментов, таких как npm audit или другие решения для анализа безопасности. Это поможет выявить уязвимости и проблемы до того, как они станут критическими. 4.

Используйте ограничение прав. Ограничьте права доступа для приложений и пользовательских учетных записей. Пакеты с бэкдорами могут использовать привилегированный доступ для выполнения своих действий. 5. Обучение и осведомленность.

Обучайте свою команду безопасным практикам при работе с зависимостями и киберугрозами. Понимание того, как действуют злоумышленники, поможет предотвратить атаки в будущем. Что делать, если вы стали жертвой? Если вы подозреваете, что стали жертвой атаки, выполните следующие действия: - Удалите вредоносный пакет. Прекратите использовать подозрительные пакеты и удалите их из ваших проектов. - Проверьте систему.

Используйте антивирусные и антивредоносные инструменты для проверки вашего компьютера на наличие шпионского ПО и другого вредоносного кода. - Измените пароли. Смените пароли для всех учетных записей, связанных с вашим проектом, особенно если вы заметили подозрительную активность. - Определите степень ущерба. Выявите, какие данные могли быть скомпрометированы, и оцените последствия утечки.

Заключение Киберугрозы становятся все более изощренными, и атаки группы Лазарус показывают, что ни одна отрасль не находится в безопасности. Для разработчиков важно оставаться информированными и применять лучшие практики для обеспечения безопасности своих проектов. Регулярно обновляйте свои инструменты и зависимостями, следите за новыми угрозами и всегда оставайтесь бдительными. Это позволит вам снизить риски и защитить ваши работы от потенциальных атак.