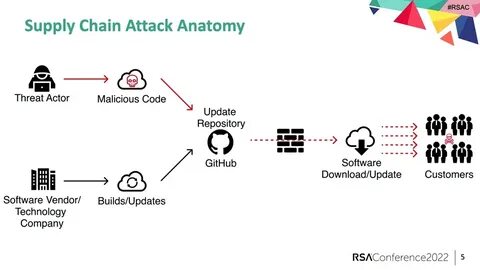

Недавние события в мире информационной безопасности привлекли внимание к инциденту, связанному с моделью искусственного интеллекта Ultralytics. Эта модель, популярная среди разработчиков и исследователей в области машинного обучения, стала жертвой злодеев, которые использовали ее для распространения криптомайнера, заставляя тысячи компьютеров незаметно работать на них. Ultralytics, известный своими решениями на основе ИИ, был инициирован для упрощения процессов разработки и внедрения технологий глубокого обучения. Однако, как показал недавний инцидент, польза от таких моделей может обернуться серьезной угрозой, если они попадут в руки злоумышленников. Необходимо отметить, что инцидент стал возможным благодаря уязвимостям в процессе развертывания модели.

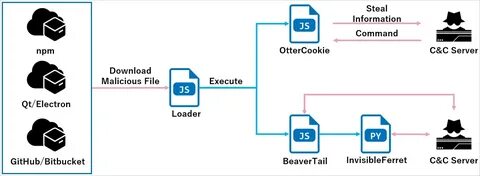

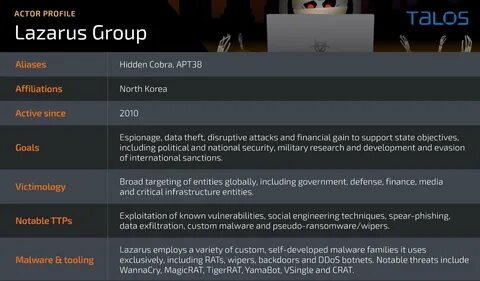

Когда такие распространенные инструменты становятся мишенью для злонамеренных действий, это вызывает опасения не только среди разработчиков, но и среди пользователей, которые могут стать жертвами атак. Исследования показывают, что криптомайнеры могут значительно замедлить работу компьютерных систем, увеличивать потребление энергии и сокращать срок службы устройств. Зачастую жертвы даже не подозревают, что их устройства используются без их ведома для криптовалютной добычи. В случае с Ultralytics, злоумышленникам удалось внедрить вредоносный код в кодовую базу модели, что позволило им захватить управление над компьютерами, использующими данное решение. В рамках этого инцидента тысячи систем оказались под угрозой.

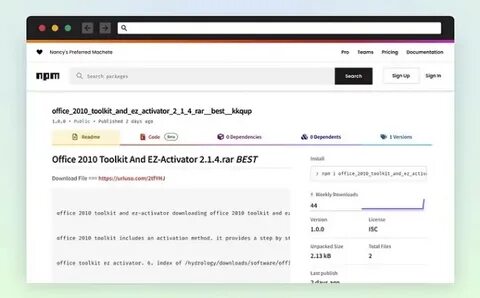

Установка криптомайнинга на компьютерах пользователей может происходить в фоновом режиме, и, как правило, жертвы не имеют представления о таком использовании своих ресурсов, пока не столкнутся с проблемами производительности. Согласно информации, предоставленной экспертами по кибербезопасности, атака могла быть осуществлена через перенаправленные ссылки на загрузку, где пользователи могли случайно установить модифицированную версию Ultralytics, не подозревая о том, что в ней скрыт вредоносный код. Это подчеркивает важность скачивания программного обеспечения только из надежных источников и внимательной проверки всех ресурсов, связанных с установкой. Кроме того, необходимо развивать осознание среди пользователей о рисках использования популярного ПО. Один из простых шагов для защиты - это регулярное обновление антивирусного программного обеспечения и использование фаерволов, которые могут помочь предотвратить доступ вредоносного кода к компьютерам.

Модель Ultralytics изначально была создана для улучшения и оптимизации процессов беспилотных систем, роботов и других приложений машинного обучения. Однако, как показывает практика, использование таких мощных инструментов требует от разработчиков и пользователей особой осторожности. Удобство доступа и открытость кода, которые делают модели ИИ столь привлекательными для использования, также открывают двери для недобросовестных игроков в интернете. Не оставляйте без внимания комментарии и сообщения сообщества разработчиков, поскольку они могут содержать важные предупреждения или обновления о безопасности. Присоединение к другим активным профессионалам поможет вам оставаться в курсе последних угроз и научит, как точно реагировать на подобные инциденты.

Также стоит отметить, что в результате инцидента с Ultralytics производители технологических решений призваны более серьезно относиться к мерам безопасности и защищенности своих продуктов. Киберугрозы, такие как криптомайнинг, становятся все более изощренными, и разработчики должны адаптироваться к новому уровню угроз. Важно отслеживать информацию о любых уязвимостях и быстро реагировать на инциденты, чтобы минимизировать потенциальный ущерб. Заключительные советы для пользователей - это не только использование антивирусных программ, но и регулярные проверки систем на наличие подозрительной активности. В заключение, инцидент с моделью Ultralytics служит напоминанием о том, как важно быть бдительными в мире, где технологии стремительно развиваются, а киберугрозы становятся все более сложными.

Будьте осведомлены, принимая необходимые меры для защиты своих данных и устройств в условиях постоянно меняющегося ландшафта киберугроз, и всегда проверяйте источник программного обеспечения, прежде чем устанавливать его на свой компьютер.