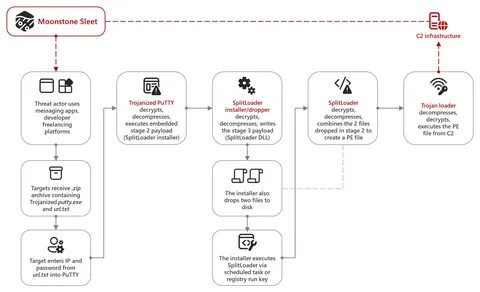

В последние годы наблюдается рост активности северокорейских хакеров, которые применяют различные техники для атаки на информационные системы, включая использование открытого программного обеспечения (ОП). Сообщения о клонировании популярных открытых проектов с целью внедрения скрытых бэкдоров и кражи учетных данных становятся всё более частыми. В этой статье мы проанализируем, как именно происходит этот процесс, какие последствия он может иметь и как защититься от подобных угроз. Согласно информации, обнародованной специалистами по кибербезопасности, северокорейские хакеры используют известные репозитории открытого программного обеспечения, чтобы создавать свои собственные версии программ. Эти модифицированные версии зачастую включают задние дверцы, позволяющие злоумышленникам получить доступ к системам пользователей.

Программное обеспечение с такими бэкдорами может выглядеть и функционировать как оригинал, но на самом деле оно остается под контролем злонамеренных индивидуумов. Одним из самых популярных методов клонирования становится использование платформ, таких как GitHub или GitLab, где разработчики размещают свои проекты. Объекты, которые криминальные группы выбирают для клонирования, включают не только инструменты, используемые для разработки программного обеспечения, но и библиотеки, фреймворки и другие инструменты, которые широко используются в сообществе. Так как открытый код часто адаптируется и изменяется, его аудит проходит не всегда. Это создает идеальные условия для внедрения вредоносного кода, который может оставаться незамеченным в течение длительного времени.

Если разработчик загружает модифицированное программное обеспечение на свой сервер, ничто не мешает хакерам внедрить туда бэкдоры, чтобы завладеть учетными данными или управлять системой. Основные цели таких атак — компании, работающие в области технологии, финансовой сфере и государственные учреждения. Северная Корея продолжает развивать свои кибернетические способности, и это решение представляется им наиболее эффективным способом для получения конфиденциальной информации и доступа к системам. После получения доступа к сети, атаки могут стать более разрушительными, так как хакеры могут получить контроль над критически важной инфраструктурой. Методы, которыми пользуются злоумышленники, варьируются от использования бэкдоров до фишинга и применения социальной инженерии.

К примеру, в некоторых случаях хакеры могут отправлять пользователям электронные письма или сообщения с просьбой загрузить и установить их версии программ, под видом обновления. Если пользователи невнимательны и соглашаются на установку, они попадают в ловушку. Клиенты и компании могут защитить себя от этих угроз, принимая ряд мер. Прежде всего, необходимо повышать уровень осведомленности среди сотрудников о возможных угрозах, связанных с использованием открытого программного обеспечения. Также стоит проводить регулярные аудиты кода, даже если он является открытым, и быть внимательными к обновлениям, загружаемым из ненадежных источников.

Кроме того, важным шагом является применение систем защиты, таких как антивирусные программы и средства мониторинга сети, которые помогут выявить подозрительную активность. Зараженное программное обеспечение может инициировать несанкционированный доступ к данным или запускать программу, предназначенную для кражи информации. Современные решения по безопасности могут помочь в соответственно быстро реагировать на такие инциденты. Кибербезопасность становится всё более важным элементом стратегии бизнеса. Учитывая постоянно изменяющиеся угрозы и технологии, компании должны быть на готове.