В последние месяцы мир кибербезопасности сотрясают новости о новом шпионском акте, связанном с платформой Python Package Index (PyPI). Этот инцидент стал предметом пристального внимания исследователей и специалистов в области информационной безопасности, поскольку угрозы, исходящие от группы злоумышленников JuiceLedger, серьезно угрожают экосистеме программного обеспечения на Python. Примеры целевых атак, направленных на реализацию фишинговых схем и проникновение в цепочки поставок, вызывают опасения у разработчиков и компаний, зависящих от безопасности своей инфраструктуры. JuiceLedger, как стало известно, сменил тактику и теперь использует фишинговые кампании, связанные с поддельными приложениями, для достижения своих целей. Ранее эти злоумышленники сосредотачивались на фальшивых приложениях, которые могли вводить пользователей в заблуждение и получать доступ к их личным данным.

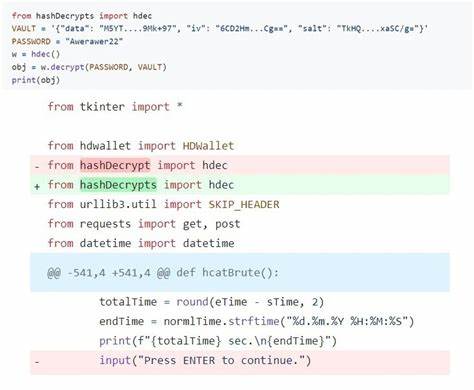

Однако сейчас они переходят к более сложным атакам на цепочки поставок, что подразумевает достаточно глубокое вмешательство в процесс разработки программного обеспечения. Фишинговые атаки, направленные на пользователей PyPI, используют приемы, подобные тем, которые применяются в социальных сетях. Например, злоумышленники могут создать поддельные учетные записи, а затем загружать пакеты, которые выглядят неотличимо от оригинала. Пользователи, искренне полагая, что скачивают легитимные обновления, могут невольно установить вредоносный код на свои системы. Это дает злоумышленникам возможность получать несанкционированный доступ к данным или даже полностью контролировать проникаемое устройство.

Атаки на цепочки поставок имеют гораздо более серьезные последствия. Они могут затрагивать не только отдельных пользователей, но и компании, использующие эти пакеты. Как правило, компании внедряют множество библиотек и зависимостей в свои проекты, и любые изменения в этих библиотеках могут привести к серьезным уязвимостям. Злоумышленники, использующие фишинг для внедрения вредоносного кода в популярные пакеты, могут заражать множество систем одновременно, что усложняет задачу предотвращения и выявления таких атак. Исследования команды SentinelOne показывают, что JuiceLedger адаптирует свои методы для достижения максимальной эффективности.

Одной из ключевых стратегий, используемых этой группой, является сотрудничество с другими злоумышленниками и создание сетей для распространения вредоносного ПО. Это позволяет им мигрировать к новым целям и разрабатывать альтернативные тактики нападения. Подобное сотрудничество усиливает киберугрозы и усложняет их выявление. Кроме того, стоит отметить, что разработчики часто недооценивают степень риска, связанного с загрузкой пакетов из репозиториев. В конечном итоге это приводит к утечкам данных, утрате контроля и даже к репутационным потерям для компаний.

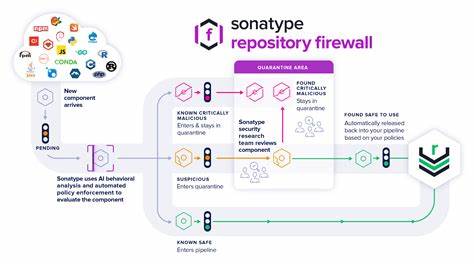

Эти инциденты подчеркивают необходимость повышения уровня кибербезопасности и осведомленности о потенциальных угрозах. Как же разработчики и компании могут защититься от подобных атак? Прежде всего, крайне важно внедрять и поддерживать строгие меры безопасности. Регулярное обновление зависимостей, использование инструментов для анализа кода и внимание к репутации пакетов могут заметно снизить риск. Более того, разработчики должны обучать своих сотрудников основам кибербезопасности и методам распознавания фишинговых схем, чтобы минимизировать вероятность успешного взлома. Помимо этого, стоит рассмотреть внедрение системы мониторинга, позволяющей отслеживать аномальное поведение в используемых пакетах и библиотеках.

Если пакеты были изменены или их поведение изменилось, система должна немедленно уведомить об этом разработчиков и администраторов. Также следует активно участвовать в сообществе кибербезопасности. Обмен знаниями, инструментами защиты и стратегиями реагирования на инциденты может помочь в борьбе с такими угрозами, как JuiceLedger. Участие в профильных мероприятиях и конференциях, где обсуждаются актуальные угрозы и новейшие методы защиты, является важным шагом в повышении уровня общей осведомленности. Важно помнить, что киберугрозы становятся все более сложными и адаптивными.