В последние годы мир программного обеспечения переживает стремительное развитие, но вместе с этим растет и количество угроз, связанных с безопасностью. На платформе GitHub появилась новая репозиторий под названием Malicious-pypip-package, разработанный пользователем с ником Rosee-xx. Эта находка вызвала серьезные обсуждения в сообществе разработчиков и поставила под сомнение безопасность использования библиотек, доступных на PyPI — популярном реестре пакетов для языка программирования Python. Что такое Malicious-pypip-package? Malicious-pypip-package представляет собой демонстрационный проект, который иллюстрирует, как злоумышленники могут использовать легитимные пакеты Python для сбора информации с компьютеров пользователей. Разработчик в своем README-файле утверждает, что с помощью этого пакета можно без взаимодействия с жертвой запускать код на ее машине, просто заставив пользователя установить пакет через команду pip install.

Это подчеркивает серьезные риски, которые могут возникнуть при загрузке и установке пакетов из ненадежных источников. Идея создания данного пакета заключается в том, чтобы продемонстрировать, что любой желающий может загрузить вредоносный пакет на PyPI и в результате получить доступ к личной информации пользователей. Просто написав неправильное название пакета, злоумышленник может развить свои атаки на устройства доверчивых пользователей. Результаты работы Malicious-pypip-package не являются фатальными — он только собирает и показывает информацию о системе, но это не делает его меньше опасным. Почему это важно? Инцидент с Malicious-pypip-package поднимает множество вопросов о безопасности экосистемы Python.

В течение многих лет разработчики полагались на PyPI как на надежный источник библиотек, необходимых для разработки приложений. Однако уязвимости, связанные с возможностью загрузки вредоносного кода, ставят под угрозу доверие к этому ресурсу. Потенциальные злоумышленники могут использовать эту уязвимость для атаки на крупные проекты и компании, не подозревая об этом их разработчики. Ситуация усугубляется тем, что многие разработчики могут не осознавать риски, связанные с установкой пакетов из менее известных источников. Хотя PyPI и предлагает некоторые инструменты для проверки пакетов, среди которых есть даже системы для анализа кодов, не существует универсального решения, которое могло бы полностью исключить риск установки вредоносного программного обеспечения.

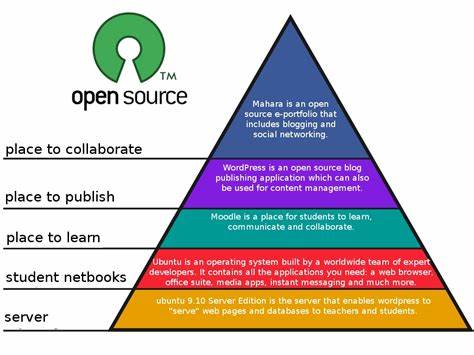

Широкая доступность и простота использования Python делают его популярным выбором среди разработчиков, что также делает его частью плохих намерений злоумышленников. Простота, с которой можно загрузить и установить пакеты через pip, становится двусторонним мечом. Да, это облегчает жизнь разработчикам, но одновременно упрощает задачу для хакеров, которые могут использовать недостатки платформы для распространения вредоносного кода. Как защититься? Одним из наиболее важных шагов для защиты от подобных угроз является осведомленность о возможных рисках. Это включает в себя обучение разработчиков основам безопасности, чтобы они понимали, какие пакеты безопасны для использования, а какие — нет.

Рекомендуется загружать библиотеки только из доверительных источников и тщательно проверять их на наличие вредоносных функций. Пользователи также должны быть осторожны при установке пакетов, особенно если они не имеют хорошей репутации в сообществе. Кроме того, рекомендуется отслеживать актуальные данные о безопасности и обновления библиотек, чтобы избежать использования устаревших версий с известными уязвимостями. Регулярное обновление установленных пакетов может сократить вероятность эксплуатации потенциальных недостатков. Использование сторонних инструментов для анализа пакетов может стать дополнительным уровнем защиты, позволяющим разработчикам проверять безопасность стороннего кода.

Что делать дальше? Как реагировать на реальность, в которой потенциально вредоносный код может без труда попасть на ваши устройства, зависит от всего сообщества разработчиков. Необходимо создать и поддерживать активные обсуждения, направленные на повышение уровня осведомленности о безопасности. В то время как одиночные разработчики могут принимать меры для защиты своих приложений, большее влияние окажет сообщество в целом. Инициативы, направленные на повышение безопасности, должны включать в себя сотрудничество между платформой PyPI, разработчиками библиотек и конечными пользователями. Нужно создавать лучшие инструменты для проверки безопасности пакетов и наращивать усилия, направленные на борьбу с распространением вредоносного кода.

Это также может включать в себя обновления на уровне платформы, в которых будут присутствовать дополнительные меры безопасности. Таким образом, инцидент с Malicious-pypip-package — это не просто локальная проблема одного разработчика или проекта. Это тревожный сигнал о более глубоком кризисе в области безопасности программного обеспечения. Следует помнить, что безопасность — это не просто техника, а целая культура, требующая осведомленности и понимания рисков. Каждый участник этого процесса, от разработчиков до конечных пользователей, должен принимать на себя ответственность за безопасность своих продуктов и систем.