Недавние исследования, проведенные экспертами компании Sonatype, выявили тревожные данные о вредоносных атаках на платформу PyPI (Python Package Index), которая является крупнейшим репозиторием для распространения пакетов и библиотек на языке Python. В последние месяцы количество зловредных атак значительно возросло, и это стало настоящим вызовом как для разработчиков, так и для всей экосистемы Python. PyPI является важной частью рабочего процесса программистов. Он предоставляет доступ к тысячам библиотек, которые упрощают и ускоряют процесс разработки программного обеспечения. Однако, как и любой другой популярный ресурс, он стал привлекательной целью для злоумышленников, стремящихся воспользоваться доверием разработчиков.

В этом материале мы рассмотрим восемь наиболее распространенных и опасных типов вредоносных атак, связанных с PyPI, которые были выявлены в последнее время. Первая угроза, с которой столкнулись пользователи PyPI - это атаки, использующие подмененные пакеты. Злоумышленники создают поддельные версии популярных библиотек с вредоносным кодом, которые затем загружаются на PyPI. Поскольку разработчики часто стремятся использовать самые свежие версии пакетов, они могут не заметить подмены и загрузить вредоносный код в свои проекты. Эта проблема особенно актуальна для начинающих программистов, недостаточно опытных, чтобы распознавать риски.

Вторая угроза - это атаки на основе "пакетов-оберток". Злоумышленники могут создать пакет, который оформлен как обертка для настоящей библиотеки, но содержит вредоносный код. Такие пакеты могут вводить в заблуждение разработчиков, которые искренне верят, что они используют безопасную версию библиотеки. Обратная совместимость и простота использования делают такие атаки особенно коварными. Третья угроза связана с "перехватом пакетов".

Злоумышленники могут получить доступ к учетной записи разработчика и загрузить измененные пакеты, которые содержат вредоносный код. Это возможно, если разработчик использует слабые пароли или неактуальные методы аутентификации. Такой тип атаки подчеркивает важность обеспечения безопасности личных данных и учетных записей разработчиков. Четвертая форма атаки - это "ловушки для зависимостей". Злоумышленники публикуют пакеты, которые заняты лишь тем, чтобы быть зависимостями реальных библиотек.

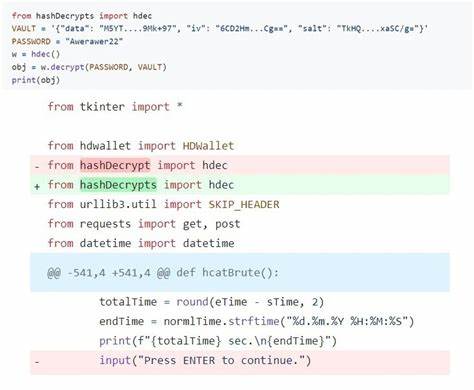

Если разработчик использует библиотеку, которая зависит от такой "ловушки", то вредоносный код может быть активирован в процессе работы приложения, что ведет к серьезным последствиям для безопасности. Пятая угроза - это "вредоносные скрипты". Они могут быть интегрированы в пакеты и предназначены для выполнения несанкционированных действий на компьютерах пользователей. Это может включать загрузку данных, шифрование файлов или даже создание бэкдоров для дальнейшего доступа злоумышленников. Такие скрипты часто сложно заметить, так как они могут выглядеть как нормальные части кода.

Шестая угроза - это "атаки через обфускацию". Злоумышленники могут делать код непонятным, что затрудняет его анализ и выявление вредоносных компонентов. Это особенно опасно, когда речь идет о критических системах, где малейшая ошибка может привести к утечке данных или другим серьезным последствиям. Седьмая угроза связана с недостаточной поддержкой безопасности со стороны самих разработчиков. Многие библиотеки на PyPI не обновляются в течение нескольких лет, что делает их уязвимыми для эксплуатации.

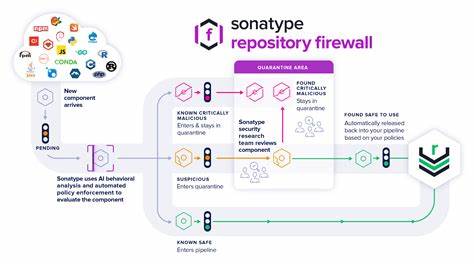

Злоумышленники могут использовать известные уязвимости для атак на такие устаревшие библиотеки, что приводит к потенциальным утечкам данных и другим проблемам безопасности. Восьмая угроза - это "атаки на поставщиков пакетов". Если злоумышленники могут получить доступ к структуре и инфраструктуре самой PyPI, они могут повредить целую экосистему, внедряя вредоносный код в сам репозиторий. Это печальная, но реальная угроза, которая требует повышенного внимания и защиты на уровне платформы. Как же разрабатывать свои приложения, минимизируя риски подобных атак? В первую очередь, разработчикам рекомендуется обращаться к проверенным источникам и тщательно проверять пакеты перед их установкой.

Не стоит забывать об обновлении зависимостей и использовании инструментов для анализа кода на наличие уязвимостей. Также имеет смысл внедрять механизмы мониторинга и анализа поведения приложений после их развертывания. Это может помочь быстро идентифицировать потенциальные угрозы и минимизировать ущерб от атак. Платформа PyPI и ее пользователи должны повышать уровень безопасности, внедряя механизмы проверки пакетов и аутентификации пользователей. Это может помочь предотвратить многие типы атак, упомянутые выше.

Существуют и другие меры предосторожности, такие как использование изолированных сред для тестирования новых библиотек или пакетов, что помогает свести к минимуму риски во время разработки. Использование контейнеров и виртуальных машин для разработки также может обеспечить дополнительный уровень защиты. Завершая, стоит подчеркнуть, что ответственность за безопасность программного обеспечения лежит как на разработчиках, так и на платформах, которые они используют. В условиях растущего числа угроз, требуется совместная работа для защиты экосистемы Python и обеспечения ее безопасного развития. Общее количество угроз уже создает значительную уязвимость для разработчиков, и поэтому разработчики должны оставаться бдительными и адаптироваться к постоянно меняющейся среде угроз.

Успех в разработке программного обеспечения во многом зависит от способности реагировать на вызовы и применять эффективные стратегии безопасности.