В недавнем исследовании, проведенном компанией Checkmarx, были обнаружены зловредные Python-пакеты, которые использовались для похищения пользовательских данных и их передачи на Telegram-бот. Эти пакеты, размещенные в официальном репозитории Python — PyPI, были частью более широкой схемы, возможно организованной преступной группировкой из Ирака. Атака с использованием зловредных пакетов стала возможной благодаря недостаткам в системе управления пакетов Python. На протяжении довольно длительного времени эти пакеты оставались незамеченными, пока исследователи не обнаружили, что коды внутри них были предназначены для поиска и сбора определённых файлов на устройствах жертв. В частности, зловредные пакеты назывались testbrojct2, proxyfullscraper, proxyalhttp и proxyfullscrapers.

После вскрытия этой информации все они были удалены из репозитория PyPI, однако ущерб мог быть значительным. Как именно работали эти пакеты? Все они содержали файл __init__.py с вредоносным кодом, который предназначался для поиска файлов с распространенными расширениями, такими как .py, .php, .

zip, .png, .jpg и .jpeg. Эти форматы были выбраны не случайно: среди них присутствуют как скрипты, так и изображения.

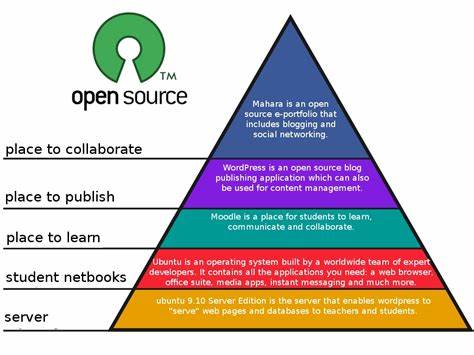

Причины для выбора именно этих типов файлов могут варьироваться от интереса к приватной информации до возможности сбора служебных материалов. После того как нужные файлы были найдены, они эксфильтровались на заранее настроенный Telegram-бот. Telegram стал популярным каналом для обмена данными среди киберпреступников, поскольку платформа предлагает высокий уровень анонимности и шифрования. Преступники могут легко настроить бота для получения данных и управлять им без необходимости создавать сложные серверные инфраструктуры. Мащтабность этой атаки может породить целый ряд вопросов о безопасности в области программного обеспечения с открытым исходным кодом.

Одним из самых больших рисков является тот факт, что малознакомые пользователи могут легко устанавливать пакеты, не проверяя их содержимое. Такие инциденты подчеркивают необходимость более строгих мер предосторожности, когда речь идет о загрузке и установке библиотек из репозиториев. Тем не менее, даже несмотря на выявление этой конкретной схемы, проблема остается актуальной. Исследования показывают, что киберпреступники находят всё более изощренные пути для обхода систем безопасности и манипулирования пользователями. Проблема зависит не только от самих пакетов, но и от доверия к платформам, на которых они размещаются.

Как программные разработки и исследования продолжают развиваться, так и злоумышленники адаптируют свои методы. Важно понимать, что в сегодняшнем диджитальном мире каждый раз, когда разработчики устанавливают библиотеки и пакеты, они рискуют. Многие из них забывают о том, что не все пакеты могут быть безопасными и надежными. В связи с этим, разработчикам и пользователям программного обеспечения необходимо следовать ряду рекомендаций, чтобы минимизировать риски. Первая важная мера — это использование анализа безопасности для поиска уязвимостей в устанавливаемых пакетах.

Существуют инструменты, которые позволяют анализировать код и выявлять потенциальные угрозы, прежде чем завершить установку. Кроме того, конструктивным шагом будет участие в сообществах, которые фокусируются на безопасности программного обеспечения. Разработчики могут обсудить с коллегами вопросы безопасности, делиться своими находками и получать советы по минимизации рисков при использовании библиотек. Также важно следить за обновлениями систем безопасности пакетов. Регулярные обновления обеспечивают защиту от известных угроз, которые могут использовать злоумышленники.

Использование менеджеров пакетов, которые автоматизируют процесс обновления, может оказаться полезным для поддержания безопасности. Разработчики должны проверить, являются ли пакеты, которые они устанавливают, популярными и получили ли они одобрение сообщества. Пакеты с низким уровнем загрузок или с недостаточной документацией могут представлять повышенный риск. Кибербезопасность в мире Open Source — это постоянная задача, но развитие технологий, доступ к новой информации и сотрудничество среди разработчиков могут помочь минимизировать риски. Следует помнить, что пока существует код, будет и возможность его использования в злонамеренных целях.

Пользователям необходимо быть бдительными и соблюдать меры предосторожности, чтобы защитить как свои собственные данные, так и данные других людей. Эта ситуация демонстрирует растущую важность кибербезопасности в программной инженерии и необходимость разработки более надежных систем проверки пакетов перед их добавлением в репозитории. Присутствие уязвимых пакетов ставит под угрозу не только индивидуальных пользователей, но и целые организации. Важно помнить, что, несмотря на все технологии и средства защиты, конечная ответственность за безопасное использование программного обеспечения лежит на людях. Информация о киберугрозах и новостях в области безопасности должна активно внедряться в учебные курсы по программированию и присваиваться каждому разработчику.

Пока программные разработчики продолжают создавать инновационные решения, они должны также сохранять предостережение об угрозах со стороны киберпреступников. В конечном итоге, исключительно от внимательности и информированности разработчиков друг о друге зависит уровень безопасности программного обеспечения, и кто знает, какие еще угрозы нас ждут в будущем.