В мире киберугроз каждое новое проявление зловредного программного обеспечения становится важным событием. Одной из самых обсуждаемых новинок в мире программ-вымогателей стала версия LockBit 3.0, которая объявила о введении первой в своей сфере программы bug bounty. Что это значит и как это повлияет на текущую ситуацию в области безопасности? Давайте разберемся. LockBit — это один из самых известных типов программ-вымогателей, который берет на себя ответственность за множество атак на предприятия и организации по всему миру.

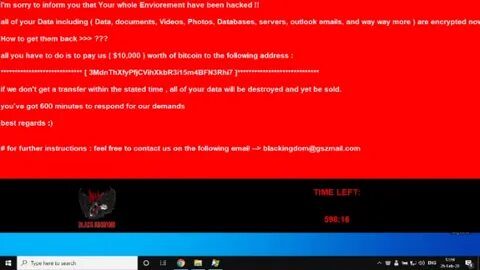

В отличие от обычных программ-вымогателей, которые просто блокируют доступ к данным и требуют денежный выкуп, LockBit 3.0 шагнул дальше. Сейчас разработчики предлагают вознаграждение за нахождение уязвимостей в самом программном обеспечении, которое они создали. Что такое bug bounty? Программа bug bounty — это инициатива, при которой компании или группы разработчиков предлагают вознаграждение независимым исследователям за нахождение уязвимостей и ошибок в их программном обеспечении. Игроки в кибербезопасности могут зарабатывать деньги на постоянной основе, выявляя недочеты и сообщая о них.

В случае с LockBit 3.0 такая программа ставит перед собой цель улучшить качество своего программного обеспечения и привлечь внимание к своей системе. Почему это важно для кибербезопасности? Введение bug bounty программы в среде программ-вымогателей может значительно изменить динамику борьбы с киберпреступностью. С одной стороны, компании могут заработать на нахождении уязвимостей в программном обеспечении, что даст стимул для их поиска. Однако, с другой стороны, это также может создать новую опасность: исследователи могут стать мишенью для преследования со стороны сил правопорядка.

Для кибербезопасности такая новинка может быть двусторонним мечом. С одной стороны, компании могут эффективно обезопасить свои системы за счет нападения исследователей, предоставляя среду, которая способствует улучшению существующих технологий. С другой стороны, это может подтолкнуть более агрессивные и опытные группы киберпреступников к созданию своих собственных методов атаки, основанных на уязвимостях, которые они находят. Как LockBit 3.0 изменяет правила игры? LockBit 3.

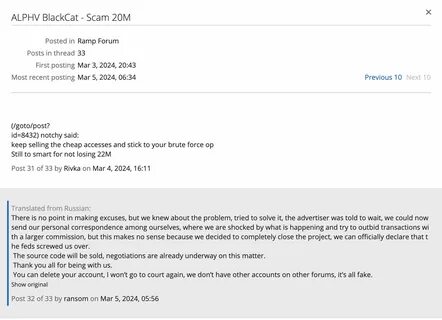

0 не только стал пионером среди программ-вымогателей, но и заставил следить за собой все остальные группы киберпреступников. Создавая программу bug bounty, они установили новые стандарты в этой сфере. Теперь, вместо того чтобы просто скрываться в тени, LockBit 3.0 становится активным участником киберсообщества, предлагая профессиональным исследователям сотрудничество. Это означает, что вместо того, чтобы оставаться на стороне закона, сам LockBit теперь играет роль, сравнимую с обычной компанией в области программного обеспечения.

Создание новой экосистемы, в которой киберпреступники взаимодействуют с исследователями безопасности, задает интересные вопросы о том, как мы можем бороться с киберпреступностью в будущем. Реакция на инициативу LockBit 3.0 Реакция на программу bug bounty от LockBit 3.0 была неоднозначной. Некоторые эксперты в области кибербезопасности отмечают, что это может привести к улучшению общей безопасности, так как исследователи смогут работать на одну цель с заинтересованной стороной.

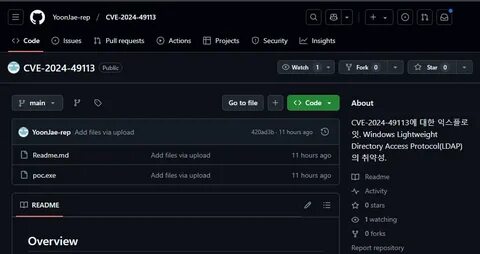

Другие же утверждают, что это просто еще один способ легитимизировать киберпреступные действия и привлечь внимание к программам-вымогателям. Кроме того, это новшество может вызвать оживленные дискуссии о морали и этике в киберпространстве. На рынке постоянно возникают новые угрозы, и киберпреступники становятся все более продвинутыми. Следовательно, программы типа bug bounty могут стать в какой-то степени необходимыми для нейтрализации угроз. Как защититься от программ-вымогателей? Несмотря на те новшества, которые вводит LockBit 3.

0, предприятия должны оставаться на чеку и активно работать над своей кибербезопасностью. Вот несколько советов, как защитить вашу организацию от атак программ-вымогателей: 1. Регулярно обновляйте программное обеспечение и создавать резервные копии данных, чтобы минимизировать ущерб от потенциальных атак. 2. Реализуйте комплексные решения по защите от вредоносного ПО, включая антивирусные программы и системы обнаружения вторжений.

3. Обучите ваших сотрудников по вопросам кибербезопасности, чтобы снизить риск фишинга и других распространенных методов, используемых киберпреступниками. 4. Используйте сложные пароли и двухфакторную аутентификацию для всех учетных записей. 5.

Следите за сообщениями и обновлениями из мира кибербезопасности, чтобы знать о новых угрозах и методах защиты. Заключение LockBit 3.0 наглядно демонстрирует, как быстро развивается мир киберугроз. Введение первой программы bug bounty среди программ-вымогателей может иметь как положительные, так и отрицательные последствия. Однако настало время серьезно задуматься о том, как киберсообщество может взаимодействовать и сотрудничать, чтобы создать более безопасное онлайн-пространство.

Как будет развиваться эта ситуация в будущем, только время покажет.