В последние годы мир сталкивается с растущей угрозой программ-вымогателей. Одним из таких типов зловредного ПО является qkG, который фокусируется на шифровании документов Word. В этой статье мы подробно рассмотрим, как работает qkG, каким образом он распространяется и предоставляет советы по защите от подобных атак. Что такое qkG Ransomware? qkG представляет собой запуск программ-вымогателей, которые шифруют только файлы формата .doc и .

docx. В отличие от традиционных программ-вымогателей, которые шифруют все виды файлов, это программное обеспечение сосредотачивается на документах, которые часто содержат конфиденциальные или важные данные. Как qkG шифрует документы? qkG использует алгоритмы шифрования, чтобы заблокировать доступ к документам. После заражения системы вредоносное ПО изменяет оригинальные файлы и создает их зашифрованные копии, оставляя при этом инструкции по оплате выкупа для восстановления доступа. Чаще всего, после шифрования, qkG добавляет к файлам уникальное расширение, которое указывает на то, что они были повреждены.

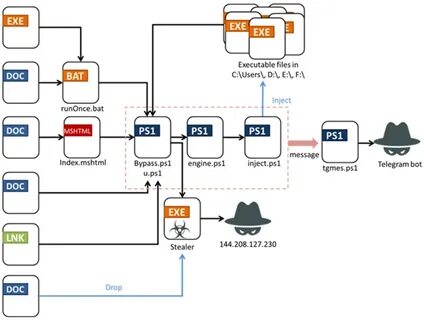

Пути распространения qkG Путь, по которому qkG проникает в систему, может быть различным. Одним из наиболее распространенных способов является использование макросов в Microsoft Word. Злоумышленники могут создать документ Word, который, когда открывается, автоматически запускает макрос, содержащий код для загрузки и установки qkG на устройство жертвы. Это особенно опасно, поскольку многие пользователи зачастую не осознают риски, связанные с включением макросов в документах, полученных по электронной почте или из ненадежных источников. Вот несколько способов, как можно защититься от qkG и других программ-вымогателей: Как избежать заражения qkG? 1.

Обновление программного обеспечения: Регулярно устанавливайте обновления системы и приложения, включая антивирусное программное обеспечение. Это поможет защитить вас от известных уязвимостей. 2. Проверка вложений: Перед открытием вложений, особенно от незнакомых отправителей, лучше удостовериться в их безопасности, воспользовавшись антивирусом. 3.

Отключение макросов: Настройте свои параметры в Microsoft Word таким образом, чтобы макросы были отключены по умолчанию. Это предотвратит их автоматическое выполнение в документах, которые вы открываете. 4. Регулярные резервные копии: Создавайте резервные копии важных документов на внешних носителях или облачных сервисах. В случае атаки на ваш компьютер, вы сможете легко восстановить данные.

5. Обучение пользователей: Обучите своих сотрудников и семью о рисках киберугроз и о том, как распознавать подозрительные документы и ссылки. Влияние qkG на бизнес Атаки программ-вымогателей, таких как qkG, могут иметь разрушительные последствия для организаций. Уничтожение или шифрование важной информации может привести не только к финансовым потерям, но и к потере репутации. Нарушение работы бизнеса, связанное с восстановлением данных и систем, может затянуться на дни или даже недели.

Поэтому крайне важно вести активную борьбу с такими угрозами, включая проактивные меры по защите данных. Заключение В заключение, qkG - это киберугроза, которая существует благодаря недостаточной бдительности пользователей и уязвимостям в системах безопасности. Важно быть информированным о способах защиты и активно принимать меры, чтобы минимизировать риски. Будьте осторожны с документами, которые вы получаете, и не оставляйте своих данных без защиты. Следите за новыми угрозами и обновляйте свои знания о кибербезопасности.

Это поможет вам оставаться на шаг впереди злоумышленников и защитить свои цифровые активы.