Современные технологии не только открывают широкие возможности для бизнеса, но и создают серьезные риски в сфере информационной безопасности. Одной из самых свежих и тревожных угроз стал бэкдор GhostContainer, обнаруженный специалистами «Лаборатории Касперского». Этот вредонос нацелен на серверы Microsoft Exchange и представляет собой сложный многофункциональный инструмент, способный обеспечить злоумышленникам полный контроль над инфраструктурой жертвы. Природа угрозы и ее работа раскрывают новые аспекты современных кибератак и требуют пристального внимания специалистов по безопасности. GhostContainer является примером того, как злоумышленники все чаще используют открытый исходный код и популярные опенсорсные проекты в своих целях.

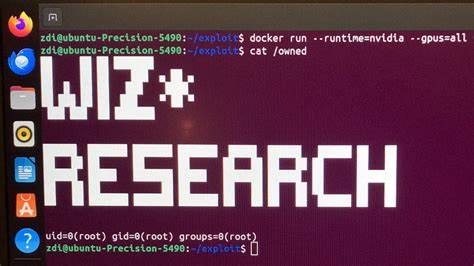

Использование таких ресурсов позволяет хакерам не только ускорять процесс создания вредоносного ПО, но и усложнять его детектирование, так как внедренный код органично интегрируется с легитимными компонентами систем. В случае с GhostContainer ядром атаки стал файл App_Web_Container_1.dll, который, несмотря на ряд схожестей с нормальными системными файлами, обладает способностью динамически расширять свой функционал путем загрузки дополнительных модулей. Основная цель этого бэкдора — проникновение и полное подчинение серверов Microsoft Exchange, которые широко распространены в корпоративной среде для обработки электронной почты и управления информацией. Компрометация таких серверов открывает дверь к внутренним ресурсам организации, создавая огромные риски утечки конфиденциальных данных и саму возможность длительного скрытого контроля над ИТ-инфраструктурой.

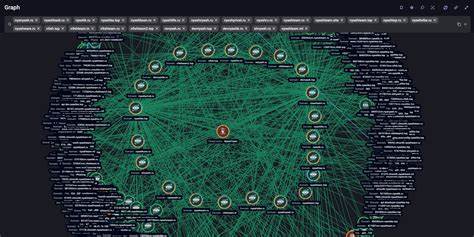

Вредонос использует ряд продвинутых техник, чтобы избежать обнаружения. Он маскируется под легитимные компоненты системы Exchange, создает прокси-сервера и туннели для передачи данных, что позволяет злоумышленникам не только перехватывать трафик, но и расширять ареал атаки внутри сети компании. Таким образом, даже если основная точка проникновения локализована, угроза распространяется и затрагивает другие сегменты корпоративной среды. Исследователи указывают, что GhostContainer стал частью сложной таргетированной кампании, которая в первую очередь поражает крупные азиатские организации, включая высокотехнологичные компании и государственные структуры. Однако географические границы для подобных атак сегодня практически не существуют — учитывая универсальность и гибкость вредоносного ПО, существует высокая вероятность того, что GhostContainer уже или в ближайшее время начнет воздействовать и на инфраструктуру организаций в других регионах.

Причина такого выбора Microsoft Exchange состоит не только в распространенности платформы, но и в наличии уязвимостей, которые, несмотря на регулярные обновления, остаются привлекательными для злоумышленников. Недостаточная своевременность патчей, ошибки конфигурации и отсутствие должного мониторинга состояния серверов открывают дополнительные лазейки для проникновения вредоносного кода. Отдельного внимания заслуживает то, что GhostContainer — это не просто паразитирующий модуль, а мощный и многофункциональный инструмент, способный эволюционировать. Его архитектура предусматривает подключение и запуск дополнительных модулей, что позволяет хакерам гибко адаптировать функциональность вредоносного ПО под конкретные задачи: будь то кража учетных данных, разведка трафика или подготовка дальнейших этапов атаки. Такой подход делает борьбу с GhostContainer значительно сложнее.

Традиционные меры безопасности зачастую оказываются недостаточными, поскольку малварь регулярно обновляет свои методы и меняет поведение в зависимости от средового окружения. Чем дольше злонамеренный код остается в системе, тем выше вероятность серьезных потерь для организации — от компрометации интеллектуальной собственности до финансовых убытков и репутационных рисков. Важным этапом борьбы с подобными угрозами становится мониторинг, быстрая идентификация и своевременное реагирование на инциденты. В условиях постоянного усложнения киберугроз необходимо интегрировать многоуровневые подходы к защите, включая использование продвинутых средств обнаружения вторжений, регулярный аудит конфигураций серверов и обучение персонала безопасным методам работы. Особое значение приобретает сотрудничество с профильными экспертами и организациями, специализирующимися на кибербезопасности.

Информационный обмен между специалистами, а также использование результатов исследований, таких как публикации «Лаборатории Касперского», помогают предвосхищать и ликвидировать атаки на ранней стадии. Кроме того, необходимо уделять внимание не только техническим аспектам защиты, но и вопросам разработки политики безопасности внутри компании, где прописываются регламенты использования серверов и доступ к ним. Важна систематическая проверка обновлений безопасности, а также внедрение принципов минимальных прав для пользователей и процессов, что уменьшает возможность успешного внедрения вредоносного ПО. Текущая ситуация с GhostContainer напоминает, что киберпреступники становятся все более изобретательными и технически подготовленными. Использование инструментов с открытым исходным кодом и создание многофункциональных платформ для атак показывает эволюцию методов ведения кибершпионажа.

В этом контексте для компаний по всему миру важно не только отслеживать появление новых угроз, но и повышать уровень своей внутренней киберустойчивости. Говоря о перспективах, специалисты подчеркивают, что подобные вредоносные проекты могут становиться все более распространенными и сложными. Масштабные атаки на инфраструктуру Microsoft Exchange лишь часть широкой кампании по подрыву безопасности в корпоративном сегменте. Отсюда вытекает необходимость постоянного изучения новых векторов угроз и адаптации средств защиты. В заключение следует отметить, что успешная борьба с такими бэкдорами, как GhostContainer, возможна только при комплексном подходе.

Информационная безопасность должна стать приоритетом не только ИТ-отделов, но и руководства компаний на всех уровнях. Без регулярного инвестирования в безопасность и повышения осведомленности персонала любая организация рискует стать жертвой кибершпионажа с последствиями, способными подорвать бизнес-процессы и имидж. GhostContainer — звоночек для мира кибербезопасности, показывающий, что угрозы развиваются, и чтобы оставаться на шаг впереди злоумышленников, нужны инновации, сотрудничество и постоянное совершенствование защитных мер. Только так можно минимизировать риски и обеспечить надежную защиту серверов Microsoft Exchange и всей корпоративной инфраструктуры.