Современная кибербезопасность требует глубокого понимания механизмов атак на корпоративные структуры. Одной из сложных задач в области пентестинга является эксплуатация службы Active Directory Certificate Services (ADCS), которая часто используется в организациях для управления сертификатами и инфраструктурой безопасного взаимодействия. В рамках платформы Hack The Box (HTB) существует учебная машина под названием Scepter, предназначенная для практики сложных атак на инфраструктуру Windows. Одной из самых интересных методик здесь является эксплуатация уязвимости под условным названием ESC14. Целью такой атаки становится захват контроля над доменом Windows с правами суперпользователя.

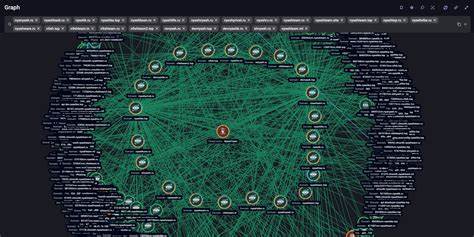

Данный разбор подробно изучит ключевые этапы работы с этой уязвимостью. Начнем с этапа разведки и сканирования открытых портов, чтобы определить спектр доступных сервисов и определить потенциальные точки входа. Использование инструмента Nmap в комбинации со специальным скриптом позволяет быстро получить перечень открытых портов, среди которых проявляются службы Kerberos, NFS, LDAP, SMB и WinRM. Эти протоколы характерны для контроллера домена и его поддержки, что дает возможность сосредоточиться на сервисах, связанных с ADCS. На Scepter обнаруживается том NFS, открытый для чтения, что становится одной из отправных точек атаки.

Монтирование сетевого ресурса позволяет получить доступ к директории helpdesk, где хранятся сертификаты и ключи в формате PFX. Эти файлы защищены паролем, но имея доступ к ним, можно попытаться подобрать пароль с помощью инструментов, преобразующих pfx-файлы в формат для хешей John The Ripper. Известный словарь rockyou.txt часто успешно справляется с этой задачей, позволяя получить единый пароль, пригодный для всех сертификатов. Наличие ключей и сертификатов открывает путь к следующему шагу — использованию сервиса ADCS, который управляет выдачей сертификатов в Active Directory.

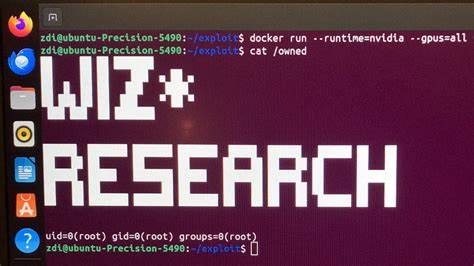

Уязвимость ESC14 связана с недостаточной проверкой прав при запросах на выдачу сертификатов. В результате злоумышленник может запросить специальный шаблон сертификата, включающий возможность повышения привилегий. Для реализации атаки важно правильно сформировать запросы к серверу сертификатов, используя утилиты, такие как certreq или специализированные скрипты. Полученный сертификат позволяет установит сессию с более высокими правами, что дает доступ к контроллеру домена и административным функциям. Этот этап атакования тесно связан с механизмом Kerberos, где полученный сертификат становится ключом для создания сервисного билета, предоставляющего доступ на уровне администратора.

В итоге злоумышленник добивается полного контроля над машиной Scepter и всей доменной инфраструктурой, с возможностью выполнять произвольный код и управлять учетными записями пользователей. Анализ метода локального повышения привилегий показывает, что даже часть сессии с минимальными правами может быть преобразована в полномасштабный административный доступ при условии удачного использования ESC14. Подобные техники демонстрируют, насколько важно регулярно обновлять серверные компоненты, а также использовать многоуровневые методы защиты, включая ограничение доступа к критичным сервисам, аудит и строгую сегментацию сети. В информационной безопасности ключевым является не только поиск уязвимостей, но и понимание практических сценариев их эксплуатации. Платформа Hack The Box и тестовая машина Scepter дают возможность отточить навыки разведки, сканирования, работы с ADCS, Kerberos и межсетевыми файловыми сервисами, что в совокупности дает полный спектр инструментов для проведения реальных атак в контролируемой среде.

Эксплуатация ESC14 — это пример уязвимости, которая может привести к масштабным проблемам, если ее игнорировать на рабочих инфраструктурах. Важно изучать такие случаи, чтобы укрепить защиту и принимать превентивные меры. Таким образом, успешное применение данной техники начинается с детального сканирования и анализа сервисов, получения доступа к файлам сертификатов через уязвимый NFS ресурс, подбором пароля к PFX и использованием возможности ADCS для создания сертификата с повышенными привилегиями. Полученный доступ позволяет расширить полномочия и, в конечном счете, контролировать домен. Такие сценарии указывают на необходимость продуманного управления сертификатами и политикой безопасности в Active Directory, а также регулярной проверки уязвимостей инфраструктуры.

Практика на HTB Scepter помогает специалистам по безопасности выработать алгоритмы поиска и эксплуатации уязвимостей, что значительно повышает их ценность как экспертов в реальных условиях. Рекомендуется любым энтузиастам и профессионалам в области информационной безопасности освежить свои знания по работе с ADCS, Kerberos и службами Windows, освоить методы эксплуатации ESC14 и других подобных уязвимостей, чтобы уметь эффективно защищать корпоративные сети. В итоге, глубина разбора атак на HTB Scepter и других учебных площадках способствуют лучшему пониманию слабых мест в инфраструктуре и формируют сознание ответственного подхода к безопасности в организациях, повышая общий уровень киберзащиты современного цифрового общества.