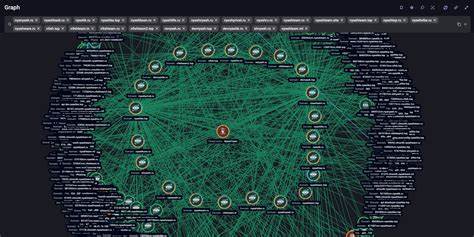

В современном мире киберугрозы становятся все изощреннее, а масштабы атак поражают воображение. Ярким примером такой угрозы является группа Proxy Trickster, которая за последний год сумела взломать почти 900 серверов в 58 странах, включая Россию. Такая масштабная активность на мировом уровне возбуждает вопросы не только о методах работы хакеров, но и о том, как организации могут защитить свои цифровые активы от подобных взломов. Proxy Trickster представляет собой хакерскую группировку, специализирующуюся на майнинге криптовалют и проксиджекинге. Проксиджекинг — это особый вид атаки, при котором злоумышленники перехватывают контроль над легитимными серверами, превращая их в прокси, через которые затем проводят дальнейшие преступные действия.

Такие сервера продаются в даркнете, предоставляя другим преступникам возможность анонимно скрывать свою активность и IP-адреса. Таким образом, Proxy Trickster создает инфраструктуру, которая становится базой для более скрытных и масштабных кибератак. Первая активность этой группы была зафиксирована в мае 2024 года. За год они не останавливались, расширяя географию и увеличивая количество атакованных серверов. В марте 2025 года специалисты компании Solar 4RAYS, входящей в группу компаний «Солар», расследовали инцидент в одной из российских IT-компаний и впервые получили подтверждение присутствия Proxy Trickster в России.

Хотя точка входа в систему так и не была восстановлена, эксперты предположили, что группа использует различные известные уязвимости в популярных публичных сервисах, адаптируя инструменты в зависимости от окружения. География атак впечатляет своей широтой. По данным исследований, 16% взломанных серверов находятся в США, 6% — в Германии, по 4% — в России, Украине и Франции. Однако именно тот факт, что нет строго выраженной концентрации на конкретном регионе, означает, что хакеры не выбирают цели по национальному признаку. Они атакуют любые доступные серверы с целью максимизации прибыли, что делает угрозу универсальной и неотъемлемой частью кибербезопасности для компаний по всему миру.

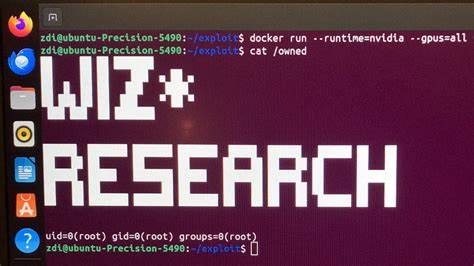

Анализ поведения группы показывает, что Proxy Trickster использует методы, напоминающие техники профессиональных атакующих, несмотря на предположение о «любительском» статусе группировки. Например, злоумышленники заменяют стандартные системные утилиты ps, pstree, pkill на кастомные скрипты, которые способны маскировать вредоносные процессы от внимания системных администраторов. Такое маскирование позволяет хакерам долго сохранять незаметность в системах и удерживать контроль над серверными ресурсами. Кроме того, Proxy Trickster применяет многоуровневую автоматизацию атак. Это значит, что процесс взлома и внедрения вредоносного ПО во многие случаи полностью или частично автоматизирован, что позволяет им масштабировать операции и одновременно поддерживать высокий уровень эффективности.

Сохранение доступа к зараженным серверам создает дополнительные риски. Если злоумышленники смогут использовать эти серверы для более сложных атак или продать доступ на черном рынке другим преступникам, могут возникнуть совершенно иной уровень угрозы. Отмечается, что на текущий момент Proxy Trickster не реализовали более разрушительные или шпионские атаки, но их потенциал в этом направлении нельзя недооценивать. Для бизнеса и ИТ-специалистов важнейшим моментом становится способность выявлять и нейтрализовывать угрозы, связанные с проксиджекингом и майнингом, который вредоносные хакеры запускают на чужих серверах. Майнинг криптовалют эффективен только при длительном использовании ресурсов атакованной системы, что требует от хакеров максимально осторожных действий и тщательного маскирования активности.

Рекомендации по защите от подобных атак включают регулярное обновление программного обеспечения и своевременное закрытие известных уязвимостей, внедрение систем мониторинга и обнаружения аномалий в работе серверов, а также ограничение доступа к серверным системам через многофакторную аутентификацию и строгое распределение прав пользователей. Компаниям также следует уделять особое внимание анализу трафика и поведения на своих серверах, что в некоторых случаях может помочь обнаружить прячущиеся вредоносные процессы, а также связанное с ними сетевое взаимодействие. Важно не игнорировать любые подозрительные признаки замедления работы серверов, неожиданного потребления ресурсов или появления неизвестных процессов. Группа Proxy Trickster стала очередным напоминанием о том, что в киберпространстве нельзя пренебрегать даже на первый взгляд мелкими уязвимостями. Современные хакеры обладают инструментами и навыками, позволяющими быстро адаптироваться и использовать эти уязвимости для достижения своих целей.