В современном цифровом мире, где киберугрозы становятся всё более сложными и изощрёнными, важность эффективных мер по их выявлению и противодействию трудно переоценить. Примером успешной борьбы с киберпреступниками стала операция аналитиков компании F6, которые смогли обнаружить и заблокировать инфраструктуру известной хакерской группировки NyashTeam. Этот кейс не только демонстрирует возможности современных технологий в сфере кибербезопасности, но и подчёркивает необходимость слаженного взаимодействия всех участников интернет-сообщества для минимизации рисков и ущерба от преступных активностей в сети. Группа NyashTeam известна своей активной деятельностью с 2022 года и специализацией на предоставлении вредоносного программного обеспечения как услуги — модели, известных как MaaS (Malware-as-a-Service). Такая модель позволяет злоумышленникам без глубоких технических познаний приобретать готовые инструменты для реализации атак, расширяя круг потенциальных киберпреступников и усложняя задачу правоохранительных органов.

Основной продукт NyashTeam включает вредоносные программы DCRat и WebRat, которые предоставляются через Telegram-ботов и специализированные сайты. DCRat представляет собой бэкдор, позволяющий удалённо управлять заражёнными устройствами, в то время как WebRat ориентирован на кражу данных из браузеров, включая пароли и куки. Главное преимущество данной группировки — доступная стоимость подписки, что делает их услуги привлекательными для различных категорий злоумышленников. Например, цена месячного пользования DCRat составляет всего 349 рублей, что значительно ниже аналогичных предложений на чёрном рынке. Распространение малвари осуществляется через широко используемые платформы, такие как YouTube и GitHub.

Злоумышленники создают либо взламывают аккаунты и выкладывают видео с предложениями читов и кряков для игр и лицензированного ПО. По ссылкам жертвы переходят на файлообменники, где под видом полезного софта скачивают заражённые архивы. На GitHub вредоносные программы маскируются под утилиты или модифицированные версии популярных приложений, что увеличивает шансы на их загрузку и установку. Помимо разработки и распространения малвари, NyashTeam оказывала услуги хостинга для киберпреступной инфраструктуры. Они регистрировали сотни доменов в зоне .

ru и других доменных зонах с характерными названиями, содержащими производные от имени группировки и названия самих вредоносных программ. Это позволяло им эффективно поддерживать работу сети, обеспечивая непрерывность сервисов и затрудняя блокировки. Клиенты NyashTeam совершали атаки по всему миру, влияя минимум на 50 стран, однако основной фокус приходился на Россию и русскоязычную аудиторию. В 2024 году рассылки с DCRat стали частью фишинговых кампаний, направленных на компании из различных отраслей, включая нефтегаз, логистику, геологию и IT-сектор. Такие атаки несут серьёзные риски для бизнес-процессов и информационной безопасности организаций.

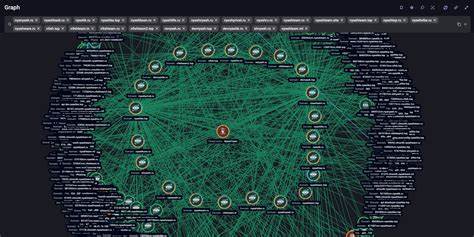

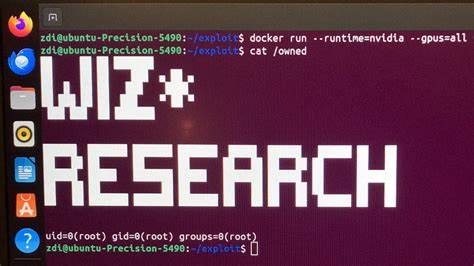

В ответ на активность NyashTeam аналитики компании F6 провели всесторонний мониторинг и анализ инфраструктуры группировки. В распоряжении специалистов оказалось более 350 доменов второго уровня, задействованных злоумышленниками, что стало основой для масштабной операции по их блокировке. Основная волна активности по регистрации новых доменов пришлась на декабрь 2024 года и первые месяцы 2025 года, что указывало на попытки расширения ресурсов и обхода уже существующих блокировок. Совместно с Координационным центром доменов .RU/.

РФ и другими структурами CERT-F6 передала сведения о выявленных доменах и связанных каналах в Telegram. Благодаря слаженной работе удалось заблокировать более 110 доменов в доменной зоне .ru, а также провести мероприятия по ограничению деятельности в других зонах. Помимо удаления доменов, были закрыты Telegram-канал с исходным кодом WebRat и четыре видеоролика с обучающими материалами на популярном видеохостинге. Эта операция не просто ограничила деятельность NyashTeam, но и продемонстрировала эффективность системного анализа киберугроз.

Владислав Куган, аналитик F6, отметил, что блокировка инфраструктуры MaaS-операторов возможна и необходима для существенного сокращения масштабов вредоносных кампаний и снижения угроз для пользователей и организаций. Кейсы вроде NyashTeam поднимают вопрос о важности постоянного совершенствования кибербезопасности на всех уровнях. Для индивидуальных пользователей главным советом остаётся осторожность при скачивании файлов и программного обеспечения из недостоверных источников, а также регулярное обновление систем безопасности. Для организаций — удвоение внимания к мониторингу сетевой активности, обучению сотрудников и сотрудничеству с аналитическими компаниями и государственными структурами. Борьба с киберпреступностью требует масштабного и комплексного подхода, где на равных выступают технологические инновации и оперативное реагирование команд по расследованиям и предотвращению атак.

Компания F6 показала пример, как глубокий аналитический подход и сотрудничество с регуляторами и правоохранителями помогают обезвредить мощные угрозы и минимизировать ущерб. Таким образом, история с блокировкой инфраструктуры NyashTeam подчёркивает, что даже современные MaaS-группировки, имеющие достаточно технических ресурсов и широкий арсенал для атак, уязвимы перед грамотной и скоординированной работой специалистов по кибербезопасности. Это вселяет оптимизм и служит уроком для всех участников цифрового пространства: борьба с преступностью в сети — задача коллективная и достижимая при соблюдении современного подхода к защите данных и инфраструктур.