В последние годы киберпреступность становится все более изощренной, особенно в сфере криптовалюты и блокчейна. Одним из самых известных и опасных игроков на этом поле является северокорейская группировка UNC4899, связанная с государственными структурами КНДР. Этот хакерский коллектив использует сложные методы социальной инженерии, взломы облачных сервисов и вредоносное программное обеспечение, чтобы похищать огромные суммы цифровых активов у криптовалютных компаний и пользователей. Основной тактикой UNC4899 является маскировка под легитимные предложения работы и сотрудничества. Злоумышленники обращаются к сотрудникам целевых организаций через профессиональные платформы, такие как LinkedIn и Telegram, предлагая выгодные фриланс-проекты или совместную работу над GitHub-проектами.

Эти «заманухи» позволяют им заставить пользователей запускать вредоносные контейнеры Docker или устанавливать скомпрометированные npm-пакеты, что становится отправной точкой для дальнейшего атаки. UNC4899 тесно связана с другими известными псевдонимами группировок, такими как Jade Sleet, PUKCHONG, Slow Pisces и TraderTraitor. Их активность зафиксирована с 2020 года и характеризуется систематическим атакованием криптовалютных бирж и сервисов, что делает их одними из самых продуктивных и опасных игроков на поле краж цифровых активов. Самые громкие случаи атак UNC4899 включают кражу средств у Axie Infinity в 2022 году с ущербом более 625 миллионов долларов, взлом биржи DMM Bitcoin в 2024 году, повлекший потерю свыше 308 миллионов долларов, а также атаку на биржу Bybit в начале 2025 года, общий ущерб от которой оценивается в 1.4 миллиарда долларов.

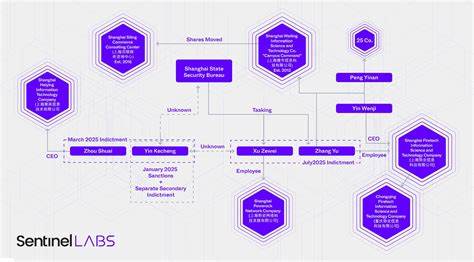

Эти события свидетельствуют о высоком уровне технической подготовки и организационной мощи преступников. Интересно отметить, что хакеры используют не только прямые взломы систем, но и сложные атаки через инфраструктуру облачных сервисов. Одним из примеров является возможное использование сервиса JumpCloud для доступа к аккаунтам downstream клиентов из криптовалютной сферы. Такой подход позволяет взламывать не саму облачную платформу, а компании, которые ее используют, обходя более мощные системы защиты. В ходе своих операций торговцы ТрейдерТрейтор (TraderTraitor) демонстрируют значительный интерес к облачным и смежным с ними уязвимостям.

Часто цель атак — не столько взлом самой облачной платформы, сколько получение контроля над учетными записями ее клиентов. Для этого используются давно отработанные сценарии, такие как внедрение вредоносных npm-пакетов, эксплуатация уязвимостей в инфраструктуре, а также манипуляции с правами доступа. Атаки на Google Cloud и Amazon Web Services (AWS), зафиксированные в отчете Google Cloud Threat Horizons за второе полугодие 2025 года, наглядно иллюстрируют метод работы группы. Хакеры использовали краденые учетные данные для удаленного доступа к облачным CLI — Google Cloud CLI и AWS CLI. Для сокрытия своих действий применялись анонимные VPN-сервисы.

Одним из известных вредоносных загрузчиков, задействованных в этих атаках, является GLASSCANNON, который в свою очередь разворачивает бэкдоры PLOTTWIST и MAZEWIRE. Эти бэкдоры обеспечивают постоянное подключение к серверам злоумышленников, открывая им удаленный контроль и возможность совершать дополнительные атаки внутри инфраструктуры. Не менее любопытным является прием обхода систем многофакторной аутентификации (MFA). В одном из случаев UNC4899 смогли отключить MFA у административных аккаунтов Google Cloud, а после успешного проникновения мгновенно снова включили ее, чтобы скрыть факт взлома и снизить вероятность обнаружения злоумышленников. В случае с AWS выявлена атака с использованием долгосрочных ключей доступа, извлеченных из AWS credential файла.

Эти ключи позволили хакерам взаимодействовать с AWS CLI, несмотря на то, что некоторые ограничения по совершению чувствительных операций в итоге сдерживали их. Однако использование похищенных сессионных кукисов дало возможность обнаружить существенные настройки CloudFront и S3-бакетов, что в итоге помогло злоумышленникам внедрять вредоносный JavaScript-код для манипуляций с криптокошельками и провоцирования транзакций на счета преступников. В результате обеих атак злоумышленники смогли вывести из систем и криптокошельков жертв миллионы долларов, что подчеркивает эффективность их схем и указывает на серьезные уязвимости в обеспечении безопасности облачных вычислений и систем криптовалютных компаний. Значительный рост активности северокорейских группировок также подтверждается данными компаний, занимающихся безопасностью цепочек поставок программного обеспечения. Например, Sonatype в первой половине 2025 года заблокировал 234 уникальных вредоносных пакета для npm и PyPI, связанных с группой Lazarus.

Эти пакеты маскируются под популярные разработческие утилиты, но фактически являются шпионскими инструментами, способными красть учетные данные, собирать информацию о системах и открывать постоянные бэкдоры. Вредоносное ПО, известное под названием BeaverTail, активно используется для кражи информации из криптовалютных кошельков и браузерных расширений, а также загрузки дополнительных вредоносных Python-модулей. Новые исследования, опубликованные Veracode в июле 2025 года, выявили десятки подобных опасных пакетов, специально созданных для цифрового шпионажа и кражи криптовалюты. При этом многие из этих пакетов уже удалены из публичных репозиториев, что усложняет обнаружение и нейтрализацию угрозы. Все эти данные свидетельствуют о стратегическом изменении в тактиках северокорейских хакеров: теперь они активно используют и атакуют экосистему с открытым исходным кодом, подмешивая вредоносные компоненты в популярные пакеты, откуда их загрузят тысячи разработчиков и пользователей.

Это ставит дополнительный вызов для сообществ безопасности и владельцев систем, требуя более тщательного контроля и использования методов анализа исходного кода. Комплексный анализ деятельности UNC4899 и связанных с ними группировок показывает, что борьба с кибершпионажем и кражей криптовалют требует комплексного подхода. Он должен включать повышение осведомленности сотрудников компаний о социальных инженерных атаках, усиление механизмов проверки и контроля доступа к облачным ресурсам, а также постоянный мониторинг и анализ поведения пакетов в системах разработки. Важной составляющей безопасности становится использование современных методов многофакторной аутентификации, управление привилегиями и своевременное обновление компонентов инфраструктуры. Разработка и внедрение продвинутых систем обнаружения аномалий и реакций на инциденты помогает снизить риски успешных атак и минимизировать ущерб в случае компрометации.

Глобальный опыт показывает, что государственные и частные организации должны тесно сотрудничать, формируя условия для обмена информацией о новых угрозах и совместной работы по предотвращению великомасштабных хакерских кампаний. Только совместные усилия способны обеспечить устойчивость и безопасность цифровых активов в эпоху постоянно нарастающих киберугроз. Таким образом, деятельность северокорейской группировки UNC4899 иллюстрирует современные вызовы в области кибербезопасности, демонстрируя как угрозы государственной направленности, так и отражая эволюцию методов преступного воздействия на критическую инфраструктуру. Анализ этих атак помогает выработать эффективные стратегии защиты и сохранить целостность и безопасность цифровых финансовых ресурсов.