В последние годы мир все больше обеспокоен развитием кибершпионажа и масштабом операций, связанных с государственным и корпоративным вмешательством в цифровую сферу. Одним из ярких примеров этого является деятельность китайской хакерской группировки Silk Typhoon, также известной под кодовым именем Hafnium. Новейшие сведения свидетельствуют о том, что китайские компании, связанные с данной группировкой, не просто выполняют заказы на проведение атак, но и активно развивают технологии собственного производства, способные обеспечить значительное преимущество в кибервойнах нового времени. Согласно сообщению SentinelOne и другим источникам, выявлено более пятнадцати зарегистрированных патентов, связанных с разработкой инструментов кибершпионажа, зафиксированных на компании, тесно связанные с Silk Typhoon. Эти патенты охватывают широкий спектр технологий — от средств сбора зашифрованных данных на конечных устройствах до специализированных инструментов для анализа и извлечения информации с устройств Apple.

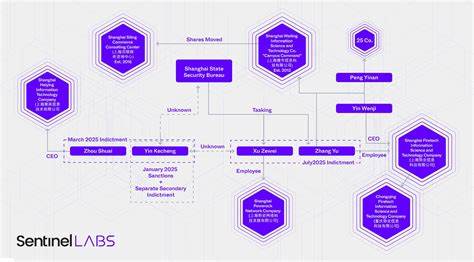

Кроме того, речь идет о методах удаленного доступа к маршрутизаторам и «умным» домашним девайсам, что подчеркивает комплексный и многоуровневый подход к получению информации. Важность обнаруженных фактов подчеркнул Дакота Кэри, стратегический советник SentinelLabs, специализирующийся на Китае. Он обратил внимание на то, что анализ кибератак часто ограничивается связыванием активности с известными группами, однако исследование показывает, что для полного понимания угрозы необходимо изучать и компании, сотрудники которых стоят за этими атаками, а также технологии, которые они создают и развивают. В ряде случаев именно эта корпоративная инфраструктура служит основой для реализации государственно направленных инициатив в сфере кибершпионажа. Информация, полученная в результате расследования, дополняет официальное обвинение Министерства юстиции США от июля 2025 года.

Тогда были предъявлены обвинения двум гражданам Китая — Сю Зэвэю и Чжан Юю, которые, как утверждается, занимались организацией масштабной кампании по эксплуатации уязвимостей Microsoft Exchange Server в 2021 году, используя уязвимости, известные под кодовым названием ProxyLogon. Следственные документы связывают Сю с компанией Shanghai Powerock Network Co. Ltd., а Чжан был сотрудником Shanghai Firetech Information Science and Technology Company, Ltd. Оба предприятия функционировали под контролем Шанхайского бюро государственной безопасности, которое курирует операции по кибершпионажу на региональном уровне.

Примечательно, что в апреле 2021 года, вскоре после публичных обвинений Microsoft, компания Powerock была официально ликвидирована. При этом Сю продолжил работу в сфере информационных технологий, сменив несколько мест работы, включая известную Chaitin Tech и Shanghai GTA Semiconductor Ltd. Еще одним фигурантом инцидента стал хакер Инь Кэчэн, задержанный и обвинённый американскими властями в марте 2025 года. Его связывают с еще одной компанией — Shanghai Heiying Information Technology, учрежденной известным китайским «патриотическим» хакером и предполагаемым торговцем данными Чжоу Шуайем. Исследование SentinelLabs выявило, что связанная с Чжан и Инь компания Shanghai Siling Commerce Consulting Center подала ряд патентов, связанных с технологиями извлечения и анализа данных с устройств Apple, маршрутизаторов и средств защиты.

Эти разработанные технологии также способны обеспечивать операции с «близким доступом» к лицам, представляющим интерес для спецслужб. Эксперт Кэри обращает внимание на то, что спектр инструментов, контролируемых Shanghai Firetech, значительно шире, чем те, которые ассоциируются публично с Silk Typhoon или Hafnium. Есть основания полагать, что эти технологии могли продаваться или использоваться другими региональными отделениями Министерства государственной безопасности Китая, что объясняет отсутствие их прозрачной привязки к известным хакерским операциям. По сути, такой подход демонстрирует структуру, в которой независимые, но подконтрольные государству компании оснащены разнообразным комплексом средств для проведения кибершпионских и иных разведывательных операций. Эти фирмы располагают значительным потенциалом для выполнения целевых задач и играют ключевую роль в системе кибербезопасности и информационной войны Китая.

Более того, факт наличия многократных патентов, свидетельствует о систематическом и организованном подходе к разработке технологий, подчеркивая масштаб и долгосрочность проектов, направленных на укрепление возможностей государства в киберпространстве. Такая практика ставит новые вызовы не только для зарубежных правительств и компаний, но и для экспертов по информационной безопасности, поскольку интеграция патентованных технологий в инструментарий угроз повышает их сложность и эффективность. Помимо технических деталей, важен и политический аспект. Привязка хакеров и компаний к Министерству государственной безопасности Китая и региональным подразделениям свидетельствует о том, что действия Silk Typhoon и связанных организаций являются частью государственной стратегии, направленной на кибервлияние и сбор разведданных. Активность таких групп и фирм может не только затрагивать крупные корпорации, но и иметь последствия для государственных учреждений, научных организаций и инфраструктурных объектов.

Кроме того, случаи ликвидации компаний или смены ими сфер деятельности указывают на попытки уйти от ответственности и создать прикрытие для киберактивности. Однако весь этот механизм в целом остаётся видимым для специалистов, поскольку появление публичных патентов даёт дополнительные инструменты для выявления и изучения технологий, которые применяются в кибероперациях. Для мира информационной безопасности это является важным сигналом: развитие технологий кибершпионажа становится всё более институционализированным и выверенным. Понимание структуры, участников и их технологического арсенала — ключевой элемент в противодействии угрозам и формировании эффективных стратегий защиты. Остаётся надеяться, что международное сотрудничество, аналитика и обмен данными позволят своевременно выявлять и нейтрализовывать действия подобных организаций, а также создавать условия для повышения устойчивости цифровых систем во всем мире.

В эпоху, когда цифровизация проникает во все сферы жизни, вопрос кибербезопасности становится не просто технической проблемой, а одним из факторов государственной безопасности и международных отношений. И изучение случаев, таких как деятельность Silk Typhoon и связанных с ней компаний, является неотъемлемой частью этого процесса.