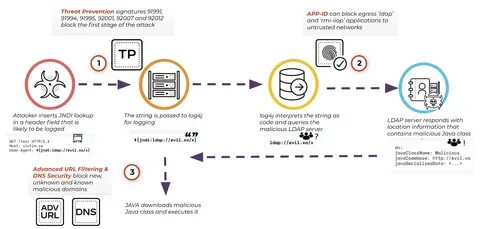

Уязвимость Log4j, обнаруженная в конце 2021 года, стала одной из самых критических уязвимостей в области кибербезопасности, вызвавших глобальную панику. Эта уязвимость позволяет злоумышленникам выполнять произвольный код на сервере, что создает огромные риски для организаций, использующих этот популярный Java-библиотеку для логирования. Совсем недавно стало известно, что государственно-ориентированные хакеры и брокеры доступа начали активно использовать эту уязвимость для получения несанкционированного доступа к системам, что еще раз подчеркивает важность внимания к проблемам кибербезопасности. Что такое уязвимость Log4j? Uязвимость Log4j, известная как CVE-2021-44228, позволяет злоумышленникам внедрять вредоносный код в программах, использующих библиотеку Log4j для логирования сообщений. Основная проблема заключается в том, что Log4j обрабатывает вводимые данные без достаточной проверки.

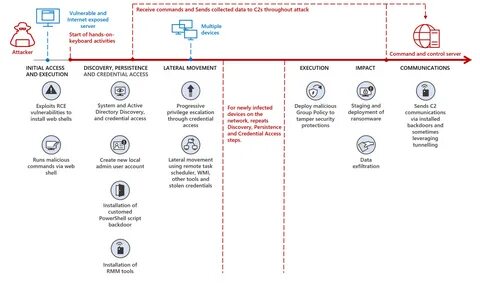

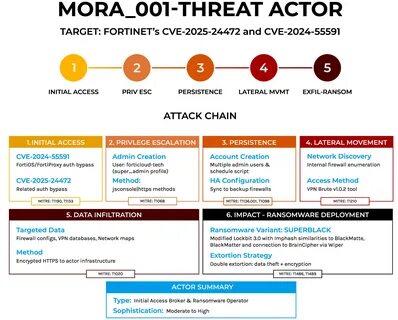

Это предоставило возможность злоумышленникам использовать атаки, основанные на вводе данных, чтобы запускать произвольный код на уязвимых серверах. Начиная с момента своего обнаружения, уязвимость Log4j эксплуатировалась в широкой степени, предоставляя хакерам доступ к различным системам и данным. Она затронула миллионы приложений и сервисов, включая веб-сайты, облачные сервисы и многие другие компоненты современного программного обеспечения. Использование уязвимости государственными хакерами Государственно-ориентированные хакеры, такие как АPT-группы (Advanced Persistent Threat), начали активно использовать уязвимость Log4j для осуществления своих атак. Эти группы часто действуют от имени государств и могут нацеливаться на важные инфраструктурные объекты, государственные учреждения, а также на коммерческие и финансовые предприятия.

Исследования показали, что с момента появления уязвимости, многие APT-группы использовали её для получения доступа к сетям и сбора разведывательной информации. Эти атаки могут включать в себя не только кражу данных, но и срочные действия по установке программного обеспечения для дальнейшего контроля или диверсии системы. Одним из наиболее опасных аспектов использования уязвимости Log4j является то, что она может использоваться в атаках двухстороннего взаимодействия. Хакеры могут запустить вредоносный код на сервере, а затем в данном процессе установить свои собственные инструменты для постоянного доступа, что делает систему уязвимой на долгое время. Брокеры доступа и их роль Брокеры доступа — это также важная часть этой экосистемы угроз.

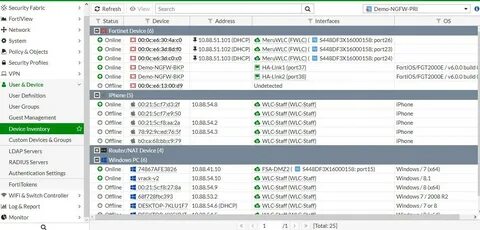

Они представляют собой организации или группы, которые продают доступ к скомпрометированным системам другим злоумышленникам. Эти брокеры могут использовать уязвимость Log4j, чтобы получить доступ к системам, а затем рынком продавать этот доступ других хакерам, которые могут использовать его для своих целей. Поскольку доступ к уязвимым системам становится все более ценным товаром, брокеры доступа чаще всего оказываются в центре внимания для хакеров. Злоумышленники используют различные методы для компрометации систем, такие как фишинг, эксплуатация уязвимостей или атаки нулевого дня. Как защитить свои системы от уязвимости Log4j? Защита от уязвимости Log4j требует комплексного подхода к кибербезопасности.

Вот несколько шагов, которые могут помочь организациям обезопасить свои системы: 1. Обновление программного обеспечения: Один из самых простых и эффективных способов защитить свои системы — это обновить библиотеки и программное обеспечение до последних версий, которые исправляют уязвимости. 2. Мониторинг и обнаружение: Внедрение систем мониторинга и анализа сигнатур для обнаружения аномальной активности может помочь выявить потенциальные атаки, основанные на Log4j. 3.

Реализация принципов минимальных полномочий: Ограничение прав доступа к системам и данным может помочь снизить риск атак и утечек данных. 4. Обучение сотрудников: Поскольку многие атаки начинаются с фишинга, обучение сотрудников важным аспектам кибербезопасности может значительно снизить риск угроз. 5. Использование систем защиты: Установка межсетевых экранирований и систем обнаружения вторжений может помочь в блокировании несанкционированного доступа к системам.

Заключение Уязвимость Log4j продолжает оставаться значительной угрозой в мире кибербезопасности, особенно с учетом ее использования государственно-ориентированными хакерами и брокерами доступа. Организациям необходимо уделять особое внимание защите своих систем и данных, принимая превентивные меры, чтобы минимизировать риски. В условиях постоянных угроз со стороны киберпреступников безопасность должна стать приоритетом для всех компаний и правительств.