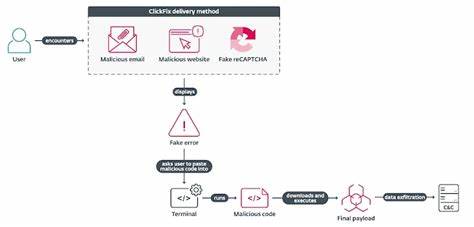

В киберпространстве появляются все новые и новые методы атак, которые ставят под угрозу безопасность пользователей и организаций по всему миру. В последние полгода специалисты по безопасности зафиксировали резкий рост атак с использованием тактики под названием ClickFix. Данные компании ESET свидетельствуют о стремительном увеличении количества подобных происшествий — прирост составляет внушительные 517% между второй половиной 2024 и первой половиной текущего года. На фоне этого роста возник новый метод, названный FileFix, который уже вызывает серьезные опасения у экспертов в области кибербезопасности. Суть ClickFix заключается в социальной инженерии, когда злоумышленники используют фальшивые проверки CAPTCHA или поддельные сообщения об ошибках, чтобы заставить жертву скопировать и вставить вредоносный скрипт в системные интерфейсы, такие как диалоговое окно запуска Windows или терминал macOS.

Это обманчивый и действенный способ заставить пользователей собственноручно запустить вредоносное ПО, минуя сложные блокирующие механизмы и антивирусы. Отчеты демонстрируют, что наибольшее число случаев обнаружения ClickFix сконцентрировано в таких странах, как Япония, Перу, Польша, Испания и Словакия. Развитие ClickFix привело к созданию специализированных конструкторов, с помощью которых злоумышленники могут создавать свои фишинговые страницы, уже оснащенные встроенными инструментами для распространения вредоносного кода. В свою очередь, исследователь по безопасности с псевдонимом mrd0x продемонстрировал альтернативный метод атак — FileFix, который использует похожие принципы социальной инженерии, но с другим техническим подходом. FileFix основан на манипуляциях с адресной строкой Проводника Windows.

Злоумышленники создают фишинговую страницу, в которой пользователя убеждают, что ему был предоставлен общий доступ к документу и необходимо открыть его, вставив путь к файлу в адресную строку Проводника. Вместо настоящего пути вредоносный скрипт помещается в буфер обмена вместе с «приглашением» открыть Проводник. Когда жертва выполняет вставку, в результате запускается вредоносный PowerShell-командлет, скрытый за поддельным путем к файлу. Технически атака использует особенности синтаксиса PowerShell: командный оператор предваряется реальной командой, после чего добавляются пробелы и символ комментария (#), чтобы «замаскировать» вредоносный код как обычный путь к файлу. Это делает атаку более незаметной и затрудняет ее обнаружение.

Развитие FileFix демонстрирует, насколько быстро адаптируются злоумышленники, находя новые уязвимости в использовании стандартных функций операционных систем. Чтобы защититься, пользователям нужно быть осторожными при любых неожиданных запросах выполнять действия с буфером обмена и не доверять сомнительным сообщениям, особенно если они требуют ручного ввода или вставки команд. Параллельно с распространением атак ClickFix и FileFix в последние месяцы активизировались разнообразные фишинговые кампании. Они применяют сложные методы социальной инженерии и технические ухищрения. К примеру, используются домены с расширением .

gov для рассылки писем с ложными уведомлениями о непогашенных штрафах, что ведет на фальшивые страницы кражи данных. Другие кампании применяют стратегию «старения доменов», когда подлинные, но длительное время неиспользуемые домены перенаправляют пользователей на поддельные CAPTCHA-страницы, которые затем ведут на фишинговые сайты имитации Microsoft Teams. Кроме того, обнаружена рассылка архивов ZIP со скрытыми вредоносными ярлыками Windows, запускающими PowerShell-скрипты для установки удаленного доступа и других опасных инструментов. Некоторые электронные письма предупреждают о переполнении почтового ящика и предлагают очистить его, что ведет пользователя на страницы на базе IPFS с целью кражи электронной почты и паролей. Еще один прием — внедрение цепочек ссылок на PDF-документы, которые затем подгружают ZIP-архивы с вредоносным ПО, например, с эксплуатирующими AutoIT стелс-стиалерами.

Интересным инструментом злоумышленников становится платформа Vercel, которая легитимно используется разработчиками, но злоумышленники применяют ее для хостинга поддельных сайтов с модифицированными версиями популярных программ, например LogMeIn, обеспечивающих полный контроль над устройствами жертв. Имитация официальных органов, таких как департаменты транспортных средств в США, позволяет рассылать SMS-сообщения с ложными уведомлениями о штрафах, чтобы перенаправить пользователей на фишинговые сайты и похитить финансовые данные. Отдельно стоит отметить, что злоумышленники все чаще используют корпоративные сервисы вроде SharePoint для размещения своих фишинговых страниц. Поскольку эти домены считаются доверенными, почтовые защитные системы зачастую пропускают такие вредоносные ссылки. Фишинговые страницы на SharePoint обычно доступны по уникальной ссылке и ограничены во времени, что затрудняет обнаружение их автоматическими системами анализа угроз.

Все эти достижения и изобретения киберпреступников подчеркивают необходимость комплексного подхода к информационной безопасности. Помимо современных антивирусных решений и корпоративных систем защиты, важную роль играет информационная гигиена — осведомленность пользователей и сотрудников компаний о потенциальных угрозах и методах социальной инженерии. Для эффективного противодействия таким атакам специалисты рекомендуют регулярно обновлять операционные системы и программное обеспечение, тщательно проверять источники электронных писем и сообщений, не выполнять непроверенные команды и не копировать содержимое из сомнительных веб-страниц в системные интерфейсы. Использование многофакторной аутентификации и специализированных средств обнаружения вторжений также существенно повышают уровень безопасности. Рост атак ClickFix и появление FileFix — явное свидетельство того, что злоумышленники не останавливаются на достигнутом и постоянно ищут новые способы обойти защитные механизмы.

Компании и частные пользователи должны оставаться настороже, своевременно получать информацию о новых угрозах и внедрять передовые методы защиты. Понимание и распознавание социальной инженерии — ключевой фактор обеспечения безопасности в современном цифровом мире. Следует помнить, что никакой надежный антивирус не заменит осторожность и критическое мышление пользователя. Тщательный подход к запросам о введении данных и скрупулезная проверка каждой подозрительной активности помогут минимизировать риски успешных атак и защитить ценные данные от утечки и ущерба. Таким образом, появление FileFix на фоне бурного роста атак ClickFix является тревожным сигналом для всего сообщества кибербезопасности.

Адаптация этих методов показывает, что противоборство с киберпреступностью требует постоянного развития защитных технологий и укрепления осведомленности пользователей. В условиях быстро меняющейся угрозной среды именно комплексное влияние технических средств и человеческого фактора способно обеспечить надежную защиту и мирное существование в цифровом пространстве.