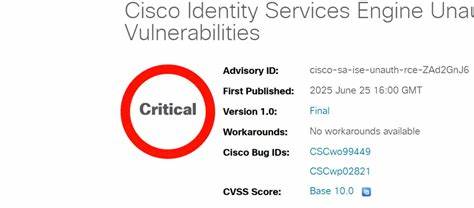

В современном цифровом мире информационная безопасность является одним из ключевых приоритетов для организаций любого масштаба. Защита сетевой инфраструктуры — основа стабильной и надежной работы IT-систем, а уязвимости в критически важных компонентах могут привести к катастрофическим последствиям. Недавнее обнаружение критических уязвимостей в решениях Cisco Identity Services Engine (ISE) и ISE Passive Identity Connector (ISE-PIC) вызывает серьезную обеспокоенность среди специалистов по кибербезопасности по всему миру. Эти дефекты позволяют неаутентифицированному злоумышленнику получить полный root-доступ к системе, что означает возможность полного контроля над устройством и конфиденциальными данными внутри корпоративной сети. В июне 2025 года компания Cisco официально объявила о проблемах безопасности, связанных с уязвимостями, которые получили идентификаторы CVE-2025-20281 и CVE-2025-20282.

Обе уязвимости обладают максимальным рейтингом по шкале CVSS — 10.0, что говорит о крайне высокой степени риска и потенциальной опасности. В чем же суть этих угроз? Первая уязвимость, CVE-2025-20281, затрагивает версии Cisco ISE и ISE-PIC начиная с релиза 3.3. Она представляет собой возможность удаленного выполнения кода без какой-либо аутентификации.

Злоумышленник может отправить специально сформированный API-запрос, который не проходит должной проверки ввода, благодаря чему есть шанс выполнить произвольные команды на уровне операционной системы с привилегиями root. Такое нарушение проверок пользовательского ввода открывает дверь для атаки, которая может привести к компрометации всей сетевой инфраструктуры. Вторая уязвимость, CVE-2025-20282, заключается в недостаточной проверке загружаемых файлов в версиях Cisco ISE и ISE-PIC 3.4. Злоумышленник имеет возможность загрузить вредоносные файлы в систему и разместить их в привилегированных директориях без проверки, что позволяет затем выполнить эти файлы с правами root.

Это делает систему открытой для установки и запуска вредоносного ПО с максимальными привилегиями, что крайне опасно для безопасности компании. Cisco подчеркнула, что данные уязвимости нельзя устранить с помощью обходных путей или временных мер — единственным решением является своевременное обновление программного обеспечения до рекомендованных версий, где данные проблемы исправлены. Для CVE-2025-20281 это патч 6 для версии 3.3 и патч 2 для версии 3.4, а для CVE-2025-20282 — патч 2 для версии 3.

4. Отсутствие известных случаев эксплуатации уязвимостей в дикой среде не должно успокаивать пользователей, поскольку отсутствие зафиксированных атак не исключает возможность их появления в ближайшее время. Киберпреступники постоянно ищут лазейки для проникновения, а компрометация таких критически важных элементов в сети может дать им широкий контроль и доступ к важным данным и сервисам. Вклад в нахождение и устранение этих уязвимостей внесли специалисты по информационной безопасности из Trend Micro Zero Day Initiative и GMO Cybersecurity. Их работа подчеркивает важность сотрудничества между компаниями-разработчиками и исследователями безопасности для своевременного выявления и устранения угроз.

Cisco ISE и ISE-PIC используются в организациях для управления политиками доступа и аутентификации пользователей в корпоративных сетях. Высокий уровень интеграции этих решений в инфраструктуру подчеркивает критическую важность их безопасности. Уязвимости, связанные с удаленным выполнением кода без аутентификации, напрямую угрожают не только самим сетевым изделиям, но и всей совокупности сервисов и данных, на которых построена работа предприятия. Отмечается, что недостатки валидации входных данных и проверки файлов — частые причины серьезных уязвимостей. Поэтому разработчики ПО должны уделять особое внимание строгой фильтрации и валидации на всех уровнях взаимодействия с пользователем.

Недооценка важности этих аспектов приводит к появлению эксплойтов, открывающих злоумышленникам двери в защищенные системы. Для ИТ-специалистов и администраторов сетей рекомендуется в срочном порядке инициировать обновление версий Cisco ISE и ISE-PIC до указанных исправленных патчей. Кроме того, следует регулярно просматривать и мониторить уведомления об уязвимостях и обновлениях от производителей, а также внедрять системы обнаружения вторжений и комплексные политики безопасности. Еще одна важная рекомендация — осуществлять регулярные аудиты безопасности и тесты на проникновение, которые помогут выявить и предотвратить возможные атаки заблаговременно. Также стоит рассмотреть применение многофакторной аутентификации и сегментацию сети для минимизации рисков распространения угроз.

Современные знания и методы защиты должны постоянно эволюционировать вслед за совершенствованием атакующих техник. Случаи, подобные обнаруженным в Cisco ISE и ISE-PIC, являются напоминанием о необходимости непрерывного внимания к безопасности и своевременного реагирования на угрозы. Безопасность корпоративной инфраструктуры — многослойный процесс, в котором важна каждая деталь. Незначительные на первый взгляд дефекты могут стать основой сложных и разрушительных атак. Поэтому единственным способом обезопасить себя является применение всех доступных средств защиты, активное обновление систем и сотрудничество с экспертами.

Компания Cisco уже продемонстрировала оперативность в устранении обнаруженных угроз, что подчеркивает ответственность и профессионализм производителя. Однако конечная безопасность зависит от пользователей и администраторов, которые должны незамедлительно внедрять выпущенные исправления. В условиях возрастающего числа кибератак на организации и бизнесы по всему миру, информационная безопасность становится неотъемлемой частью стратегии успешного функционирования. Взлом систем управления доступом, подобных Cisco ISE, может привести к краже данных, простоям и значительным финансовым потерям. Поэтому борьба с уязвимостями и своевременное внедрение патчей — ключевой элемент безопасности современной корпоративной среды.

Таким образом, обнаруженные уязвимости CVE-2025-20281 и CVE-2025-20282 в Cisco ISE и ISE-PIC являются критическими и требуют немедленного внимания от всех пользователей данных продуктов. Регулярное обновление, мониторинг безопасности и применение лучших практик помогут защитить инфраструктуру от потенциальных угроз и сохранить целостность корпоративных систем.