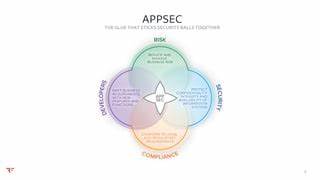

В условиях стремительного цифрового развития и роста киберугроз, обеспечение безопасности программных продуктов становится одной из приоритетных задач для организаций всех размеров и отраслей. Application Security (AppSec), или безопасность приложений, играет в этом контексте ключевую роль. Однако успех AppSec программ во многом зависит не только от технических инструментов, но и от того, насколько эффективно строятся отношения и взаимодействие между различными командами внутри компании. Рассмотрим, почему AppSec действует как связующее звено и как построение партнерств способствует масштабированию безопасности. Проблема фрагментации и важность партнерств Одной из основных трудностей в сфере безопасности приложений является то, что задачи AppSec пересекаются с множеством других подразделений — платформенной инженерией, соответствием требованиям комплаенса, выявлением угроз, аудитом и др.

Без тесного сотрудничества между этими командами усилия по обеспечению безопасности часто оказываются разрозненными и неэффективными. Партнерства позволяют объединить знания и ресурсы, повысить общий уровень осведомленности и достичь синергии, необходимой для комплексного управления рисками. Раскрывая риски и пробелы в AppSec Одним из наиболее острых вызовов в цифровой безопасности остаются уязвимости бизнес-логики — изначально сложные и контекстно зависимые ошибки в проектировании функций, которые не обнаруживаются традиционными сканерами или стандартными код-ревью. Понимание архитектуры продукта и особенностей бизнеса позволяет AppSec-команде более эффективно выявлять эти риски. Тем не менее, не каждому подразделению по безопасности удается полноценно интегрироваться в жизненный цикл разработки из-за ограниченного штата или перегрузки операционными задачами.

В таких условиях укрепление коммуникации с инженерами, участие в ключевых обсуждениях и предоставление четкой, прагматичной обратной связи помогают поддерживать постоянное внимание к безопасности. Ресурсы и стратегия: основу успешной программы AppSec Другим критическим фактором является дефицит ресурсов. Многие компании испытывают недостаток в квалифицированных специалистах, что приводит к отсутствию долгосрочного видения развития Security Development Lifecycle (SDL). В результате безопасность сводится к реагированию на инциденты и постоянным «тушениям пожаров», а не к стратегическому улучшению процессов. Однако зрелые команды строят свой путь, интегрируют инструменты безопасности в рабочую среду разработчиков и создают безопасные шаблоны решений — «paved paths», упрощающие внедрение практик безопасности без излишних затрат времени и усилий.

Важным аспектом становится мотивация инженеров активно исправлять уязвимости через релевантные метрики и подготовку информации в привычных для них форматах, будь то билеты в системах управления задачами или уведомления в мессенджерах. Роль искусственного интеллекта в масштабировании безопасности С развитием AI-технологий в сфере кибербезопасности меняется и подход к тестированию приложений на уязвимости. Вместо того чтобы рассматривать ИИ как замену пентестерам-человекам, эксперты видят его как мощный инструмент, который повышает эффективность специалистов. Искусственный интеллект позволяет быстрее и глубже анализировать код, проводить триаж уязвимостей, связывать отдельные проблемы в более значимые цепочки атак и даже автоматически предлагать исправления. Адаптация ИИ в инструментах SAST, DAST и фуззинга освобождает время для творческой работы, анализа рисков и стратегического планирования.

Формирование харизматичной программы AppSec Харизма в безопасности приложений — это скорее про выстраивание доверия и влияния, нежели о привлечении внимания. Ключ к этому — в людях и культуре. Набор команды, нацеленность на взаимодействие и способность поступаться догматизмом ради прагматичных решений делают программу привлекательной для разработчиков. Важным фактором становится признание усилий инженеров, активное использование реальных примеров угроз из жизни и умение рассказывать истории, которые делают уязвимости и их последствия понятными и ощутимыми. Выявление и сотрудничество с внутренними чемпионами безопасности Не менее важной стратегией становится поиск тех внутри организации, кто мотивирован продвигать вопросы безопасности, обладает полномочиями и компетенциями для этого.

Такой «чемпион» может быть обнаружен по активности в коммуникациях, интересу к темам безопасности или по инициативам внутри команды. Чтобы партнерство было эффективным, необходимо четко определить цели, роли и метрики успеха. Установление сроков и этапов позволяет сохранять фокус и достигать ощутимых результатов, что поддерживает мотивацию и доверие. Самые сложные партнерства и пути их преодоления Особенно трудно строить отношения с командами, которые не считаются ответственными за безопасность своего продукта или не имеют внутренней мотивации уделять этому внимание. Без ощущения личной ответственности вопросы безопасности легко отходят на второй план.

Решить это можно за счет формирования общей культуры, в которой безопасность рассматривается как элемент качества продукта и влияет на бизнес-результаты. Постоянный диалог, честные оценки рисков и совместное принятие решений помогают преобразовать реактивное отношение в проактивное сотрудничество. Взгляд на роль вендоров и технологических поставщиков в AppSec Сторонние поставщики решений для безопасности зачастую совершают ошибку, ориентируясь только на закупщиков из числа специалистов по безопасности, а не на конечных пользователей — разработчиков. Это порождает трения и снижает эффективность внедрения. Инструменты должны интегрироваться в привычные для инженеров рабочие процессы, минимизируя дополнительные барьеры.

Быстрая работа сканеров, конфигурация как код, нативные интеграции с популярными платформами для управления работой и аналитики — каждый из этих элементов повышает востребованность продукта в экосистеме и способствует сохранению доверия пользователей. Соответствие требованиям и мотивация инженерных команд Комплаенс и регуляторные стандарты, такие как FedRAMP или HIPAA, хотя и требуют внедрения AppSec-контролей, зачастую создает лишь минимальную мотивацию для настоящего улучшения безопасности. Иногда это стимулирует лишь формальное проведение проверок, не затрагивающее сути. Более продуктивно строить разговор с командами вокруг повышения эффективности разработки и ускорения выпуска новых функций через встроенные средства безопасности. Стратегии «ползти, ходить, бегать» позволяют постепенно увеличивать уровень зрелости процессов от базового соблюдения требований к стратегическим решениям.