В современных серверных платформах эффективное управление и диагностика оборудования являются ключевыми факторами обеспечения стабильности и производительности. Supermicro X11SSH – одна из популярных моделей серверных материнских плат, которая широко используется для бизнес-задач и критичных приложений. Важной частью аппаратной архитектуры таких плат выступает контроллер Baseboard Management Controller (BMC), предоставляющий возможности удалённого контроля и управления без необходимости взаимодействия с основным процессором. Одним из наиболее универсальных способов взаимодействия с BMC является доступ к его UART (Universal Asynchronous Receiver/Transmitter) интерфейсу. UART обеспечивает низкоуровневое подключение, позволяя получить консоль управления BMC, отладочные сообщения и даже возможность восстановления.

Однако, в случае с Supermicro X11SSH, прямой доступ к UART BMC не всегда очевиден из-за отсутствия официальных отладочных выводов и разъемов. В такой ситуации возникает необходимость искать обходные пути и самостоятельно осуществлять «хардварный взлом» платы, чтобы обеспечить нужный доступ. Процесс получения доступа к UART на X11SSH начинается с тщательного изучения доступной технической документации. Важными источниками являются публикации опытных инженеров и энтузиастов, таких как Кено Фишер, который в своём блоге делился практическими наблюдениями по пайке и использованию UART на X11SSH. Также критично важно обращаться к Gerber-файлам самой платы, которые содержат всю информацию о слоях печатной платы, разводках дорожек и компонентах.

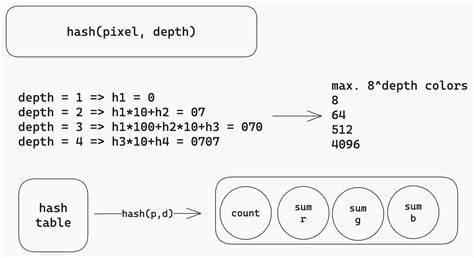

Благодаря этим данным можно локализовать точки пайки, подходящие для подключения UART линий, таких как TX (передача) и RX (приём). К сожалению, исходя из комментариев и публикаций, на плате отсутствуют стандартные тестовые точки или заголовки для прямого подключения UART к BMC, поэтому необходимо искать неопаянные подложки (pads) и дорожки, которые напрямую связаны с нужными выводами микросхемы AST2400 – популярного чипа для управления BMC. Среди практических рекомендаций стоит отметить необходимость освободить плату из шасси сервера, чтобы обеспечить удобный доступ к пайке. Это включает аккуратное удаление элементов корпуса, которые могут мешать подключению проводов и микроскопический осмотр зоны пайки. Использование специализированного ПО для редактирования и анализа Gerber-файлов (например, GIMP для изображений или Altium, KiCad для PCB) поможет точно определить расположение нужных дорожек и точек для подключения.

При пайке важно помнить, что качество контакта напрямую влияет на надежность сигнала UART. Несмотря на необходимость работать в ограниченном пространстве и с малогабаритными деталями, необходимо тщательно подготовить поверхности и использовать тонкий припой, чтобы избежать случайных замыканий или плохих соединений. После успешного подключения проводов важно убедиться в исправности самого соединения. Для проверки используется последовательный терминал с подходящими параметрами UART по скорости передачи и настройкам бит. При работе с BMC UART обычно устанавливают скорость 115200 бод, 8 бит данных, без контроля четности и одного стоп-бита.

Если соединение настроено верно, можно увидеть стартовые сообщения BMC, что подтверждает успешность пайки и настройки. Данный способ подключения позволяет получить доступ к стандартной консоли BMC даже в случае, когда штатная прошивка не поддерживает UART-редирект на COM-порт материнской платы. Это особенно актуально, если используется заводская или проприетарная прошивка Supermicro, которая не предусматривает удобных способов удалённого мониторинга. В этом контексте хардварное подключение к UART становится надёжным и универсальным инструментом. Помимо прямого вывода данных, доступ через UART открывает возможности для отладки и восстановления BMC в случае активного повреждения прошивки.

Через UART-подключение можно получить доступ к загрузчику u-boot, проследить логи и при необходимости выполнить перепрошивку или диагностику. Такой доступ часто необходим при модификации серверов, установке OpenBMC или других альтернативных систем, а также в процессах эксплуатации и обслуживания. Следует учитывать, что вмешательство в аппаратное обеспечение связано с рисками, в том числе повреждения платы или потери гарантии. Поэтому перед работами рекомендуется внимательно изучить все доступные материалы, иметь минимальные навыки пайки и соблюдать меры безопасности. Комментарии опытных инженеров подтверждают, что даже непрофессиональная пайка может принести положительный результат, если подходить к задаче последовательно и аккуратно.

В сообществе, формирующемся вокруг реализации OpenBMC на платформах вроде X11SSH, обсуждение способов жёсткого доступа к UART помогает обмениваться опытом и получать поддержку по техническим вопросам. Публикация подробных отчётов и пошаговых инструкций способствует развитию таких инициатив и расширяет возможности пользователей в управлении собственным оборудованием. Итогом работы с UART BMC на Supermicro X11SSH становится значительно расширенный контроль над сервером, что позволяет повысить эффективность администрирования, упростить диагностику проблем и обеспечить быструю реакцию на непредвиденные ситуации. В итоге такая схема открывает дополнительные горизонты возможностей для профессионалов, работающих с высокопроизводительным серверным оборудованием. В заключение важно отметить, что доступ к UART BMC на Supermicro X11SSH, хотя и требует намеренного вмешательства, пайки и расшифровки схем, является достижимой задачей даже для энтузиастов и специалистов среднего уровня.

Правильный подход к подготовке и последовательность действий обеспечивают стабильное соединение и надёжный доступ к критически важной информации. Это существенно расширяет потенциал платформы и позволяет максимально эффективно использовать возможности управления сервером.