В последние недели в сообществе разработчиков Python поднялся шум вокруг новой вредоносной библиотеки, названной VMCONNECT, которая была обнаружена на платформе Python Package Index (PyPI). Эта библиотека маскируется под популярные инструменты, используемые в разработке, и представляет собой серьезную угрозу для безопасности пользователей, работающих с Python. PyPI — это важный репозиторий для Python-разработчиков, позволяющий им загружать и использовать различные библиотеки, упрощая процесс программирования. Однако, как показывает практика, открытость этого репозитория делает его уязвимым для злоумышленников, которые используют его для распространения вредоносного ПО. Пакет VMCONNECT привлек внимание своей хитроумной маскировкой.

Он имитирует функциональность общепринятых инструментов, что делает его трудным для обнаружения, особенно для менее опытных разработчиков. Вредоносный код скрыт внутри, что дает ему возможность осуществлять атаки без ведома пользователей. Основная цель такого ПО — несанкционированный доступ к системам и возможность сбора конфиденциальной информации, что представляет собой серьезную угрозу для безопасности данных. Специалисты по кибербезопасности уже начали получать сообщения о том, что VMCONNECT был установлен на множестве систем, и многие пользователи даже не подозревают об этом. Это подчеркивает важность внимательного анализа библиотек и инструментов, которые используются в проекте.

Вредоносный код может оказаться в любой части приложения, и его присутствие может стать причиной серьезных проблем в будущем. Одним из наиболее тревожных аспектов этой ситуации является то, что VMCONNECT был разработан с использованием известных методов, чтобы выглядеть привлекательным для разработчиков. Например, он может предоставлять функциональность, схожую с популярными библиотеками, такими как Requests или NumPy, что делает его установку более вероятной. Разработчики чаще всего доверяют библиотекам с высоким числом загрузок и положительными отзывами, и злоумышленники прекрасно понимают это. Команда безопасности вскоре начала активное исследование зловредного пакета.

Они обнаружили, что VMCONNECT использует методы шифрования и обфускации кода, чтобы затруднить анализ. Кроме того, в коде были найдены ссылki на удаленные серверы, что предполагает, что пакет может загружать дополнительные вредоносные модули или управляться в реальном времени. Обнаружение таких угроз ставит перед сообществом разработчиков ряд вопросов. Как можно защитить себя от подобных атак? Как гарантировать, что используемые библиотеки безопасны? Ответы на эти вопросы требуют внимательного подхода к разработке и четкого понимания, как функционирует экосистема Python. В первую очередь, разработчики должны быть осведомлены о рисках, связанных с использованием сторонних пакетов.

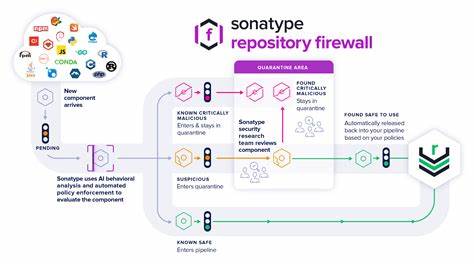

Постоянный мониторинг и проверка библиотек, загружаемых из PyPI, — это один из шагов, который может существенно снизить вероятность установки вредоносного ПО. Использование инструментов для анализа уязвимостей и фреймворков для проверки безопасности может значительно помочь в идентификации потенциально опасных библиотек до их интеграции в проекты. Также необходимо поддерживать актуальность используемых инструментов и библиотек. Разработчики должны регулярно обновлять свои зависимости и проверять наличие обновлений безопасности. Это создаст дополнительный уровень защиты для проектов и снизит шансы на попадание вредоносного ПО в код.

Существуют и другие меры предосторожности, которые разработчики могут предпринять. Например, использование виртуальных окружений для изоляции проектов может помочь ограничить доступ к системе в случае заражения. Такой подход позволит избежать проникновения вредоносных программ в глобальные зависимости и сохранив остальные проекты в безопасности. Ключевое значение имеет также образовательный аспект. Разработчики должны понимать, как работать с пакетами и как выявлять подозрительную активность.

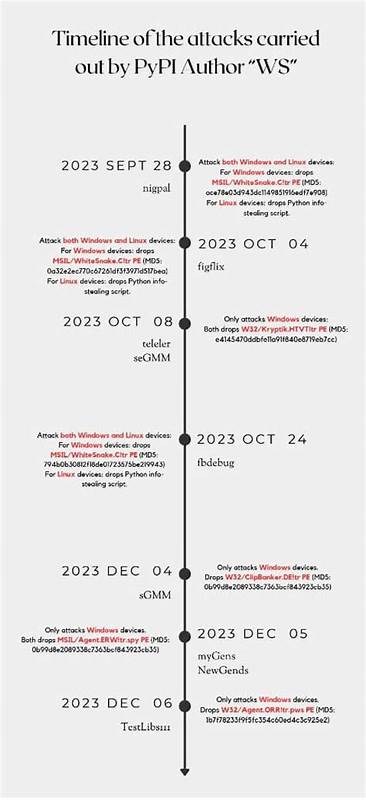

Обучение основам безопасности, выявление признаков вредоносного ПО и работа с инструментами анализа кода — все это должно стать частью внутреннего рабочего процесса разработки. Для PyPI и аналогичных репозиториев требуется и дальнейшее развитие механизмов защиты. Модерация загрузок, использование алгоритмов для анализа кода на наличие вредоносных компонентов, а также создание систем предупреждения о потенциальных угрозах — все это должно стать частью политики безопасности, чтобы предотвратить подобные инциденты в будущем. Важно отметить, что VMCONNECT — не единственный случай подобного рода. Вредоносные пакеты, имитирующие легитимные библиотеки, стали традиционным методом атаки в киберпространстве.

Поэтому необходимо постоянное внимание к подобным угрозам, а также скоординированные действия сообщества и специалистов по безопасности. В заключение, инцидент с VMCONNECT подчеркивает необходимость бдительности и проактивного подхода к обеспечению безопасности в мире разработки на Python. Открытость и доступность инструментов требуют от разработчиков понимания рисков и способности быстро реагировать на потенциальные угрозы. Безусловно, сотрудничество между сообществом, разработчиками и специалистами по кибербезопасности является ключом к созданию более безопасной экосистемы для всех, кто работает с Python.