В мире кибербезопасности постоянно происходят события, которые ставят под угрозу работу ключевых интернет-ресурсов и сервисов. Одним из таких событий стала зафиксированная в мае 2025 года масштабнейшая DDoS-атака, пиковая мощность которой достигла рекордных 7,3 терабит в секунду. Источник атаки – зловредное бот-сообщество, направленное против одного из анонимных хостинг-провайдеров. Данная атака стала новой вехой в истории киберугроз и Центр обработки данных был вынужден активировать многоуровневые механизмы защиты для нейтрализации угрозы. DDoS (Distributed Denial of Service) атаки представляют собой метод искусственного создания огромного объема трафика на веб-ресурс с целью вывода его из строя или серьезного замедления работы.

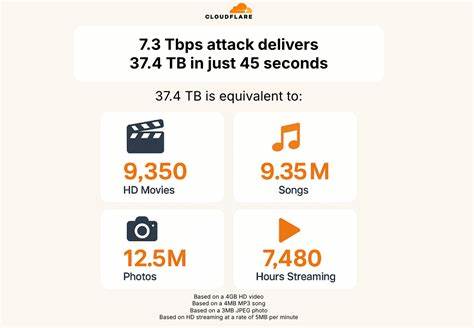

В данном случае киберпреступники смогли доставить за 45 секунд впечатляющие 37,4 терабайта данных, растянув свои атаки по более чем 34 тысячам портов и использовав уникальный многоступенчатый подход. В атаках такого масштаба задействуется огромное количество устройств по всему миру – в данном инциденте атака исходила с более чем 122 тысяч уникальных IP-адресов из 161 страны, что демонстрирует уровень глобальной координации и технической компетенции злоумышленников. Одним из наиболее важных аспектов этой атаки было то, что более 99,9% всего трафика приходилось на UDP-флуд. Другие методы задействовали такие техники, как отражательные атаки (QOTD, echo, NTP, RIPv1), портмап-флуд и другие распространённые варианты усиления трафика. Эти многовекторные атаки сложны для обнаружения и блокировки, так как комбинируют различные техники и протоколы одновременно.

Провайдеры хостинга и критическая интернет-инфраструктура сейчас являются одними из главных мишеней для DDoS-атак. Об этом свидетельствует также и рост похожих инцидентов за последние месяцы. Например, в январе 2025 года был нейтрализован аналогичный удар в 5,6 Тбит/с, связанный с ботнетом Mirai, который часто ассоциируется с атаками на IoT-устройства. Весной того же года имел место DDoS-удар в 6,5 Тбит/с, за которым стоял ботнет Eleven11bot, объединяющий порядка 30 тысяч видеокамер и рекордеров. Эти события подтверждают возрастающую сложность и интенсивность кибератак.

Особое место в расследовании занимает ботнет RapperBot, который согласно исследованиям компании QiAnXin XLab, активен с 2022 года и способен не только генерировать DDoS-трафик, но и заниматься вымогательством. Преступники требуют от жертв платы в криптовалюте Monero (XMR) для прекращения атак, создавая видимость «защитного» сервиса, хотя в действительности – это классический вымогательский метод. RapperBot известен атакой на широкий спектр устройств: роутеры, сетевые хранилища, видеорегистраторы и другие интернет-вещи. Преступники используют уязвимости в прошивках или заводские слабые пароли, что позволяет ботнету быстро распространяться. Для управления своими ботами применяются зашифрованные каналы и уникальные методы передачи команд через DNS TXT-записи, что усложняет обнаружение активности.

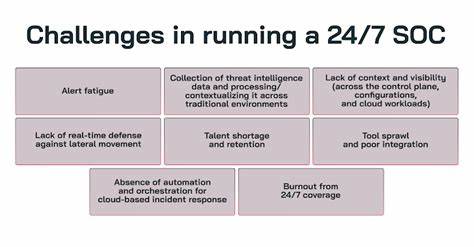

Стоит отметить, что активность подобных ботнетов за последние месяцы значительно возросла. В среднем они осуществляют более сотни атак ежедневно, затрагивая промышленные, финансовые, социальные, интернет-платформы и государственные структуры по всему миру. Среди стран с наибольшим количеством заражённых находятся Китай, США, Израиль, Мексика, Великобритания, Греция, Иран, Австралия, Малайзия и Таиланд. Защита от подобных мощных DDoS-атак требует использования передовых технологий и постоянной подготовки команд киберзащиты. Компании, такие как Cloudflare, используют автоматизированные системы для распознавания и мгновенного блокирования вредоносного трафика, применяют интеллектуальный анализ поведения, чтобы отличить легитимных пользователей от атакующих.

Тем не менее, сложность и многообразие таких атак требуют и дальнейшего развития технологий на базе искусственного интеллекта и машинного обучения. Важным шагом в снижении рисков становится внимательное отношение к безопасности IoT-устройств, поскольку именно они часто становятся слабым звеном в цепи безопасности. Производители обязаны своевременно выпускать патчи и обновления, а пользователи - избегать использования заводских паролей и незащищённых прошивок. Законодатели и регуляторы также постепенно активизируются, внедряя стандарты и нормы, направленные на повышение устойчивости критической инфраструктуры. В условиях роста масштабов и частоты DDoS-атак стоит говорить о необходимости международного сотрудничества и обмена информацией.

Киберпреступники работают глобально, что требует от специалистов и организаций принятия единого подхода в области мониторинга и реагирования на угрозы. Проведение совместных учений и создание платформ для оперативного обмена разведданными помогут минимизировать ущерб от будущих атак. Исходя из сложившейся ситуации, владельцам интернет-бизнеса и крупных сервисов следует уделять особое внимание архитектуре своих сетей, внедрять многослойную защиту, постоянно обновлять системы обнаружения угроз и обучать персонал. Пренебрежение данной сферой может привести не только к финансовым потерям, но и к серьезным репутационным рискам. Подводя итог, можно сказать, что масштабнейшая DDoS-атака 2025 года с пиковыми значениями в 7,3 Тбит/с доказала, что киберугрозы продолжают эволюционировать, становясь всё более изощрёнными и массовыми.

Вместе с тем, современный мир не стоит на месте — усилия инженеров и экспертов по кибербезопасности позволяют успешно отражать такие атаки. Ключом к безопасности остаётся постоянное сотрудничество, инновации и осведомленность об угрозах, чтобы минимизировать последствия цифровых атак и сохранить целостность интернет-экосистемы для всех пользователей.