Группа Lazarus, известная своими связанными с Северной Кореей кибератаками, снова на слуху благодаря новой изощренной кампании, целью которой стали разработчики программного обеспечения и Web3. Сотрудники исследовательской группы STRIKE из SecurityScorecard недавно выявили использование вредоносного ПО, внедренного в репозитории GitHub и пакеты NPM. Эта кампания, получившая название «Marstech Mayhem», подчеркивает растущие риски для сообщества разработчиков, особенно в мире криптовалют, где уже зарегистрировано более 200 жертв, включая пользователей из США, Европы и Азии. Одной из особенностей этой атаки является то, что вредоносный код внедряется в законные проекты, что затрудняет его обнаружение. Исследователи увидели аккаунт SuccessFriend на GitHub, который связан с группой Lazarus.

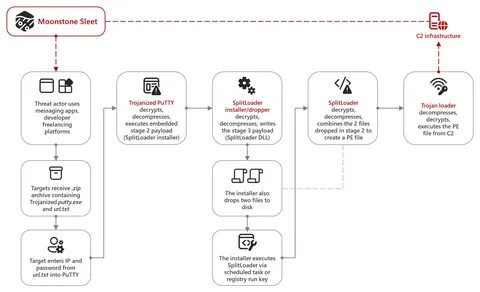

Аккаунт использует разные методы, чтобы скрыть свои зловредные намерения, включая добавление безвредного кода вместе с вредоносным, что позволяет маскировать истинную природу репозитория. Часто такие вредоносные программы попадают в системы пользователей через интеграцию новых пакетов в проекты. Пакеты NPM, которые широко используются разработчиками криптовалюты и проектами Web3, стали основной целью этого атаки. Malware, называемый Marstech1, активируется после установки и начинает сканировать системы на наличие криптовалютных кошельков, таких как MetaMask, Exodus и Atomic. Затем оно изменяет конфигурационные файлы браузера, позволяя перехватывать транзакции и помогая хакерам получать доступ к средствам жертв.

Напомним, что группа Lazarus известна своими киберпреступлениями, связанными с финансированием северокорейского правительства и его ядерной программы. Ранее сообщалось о том, что похищенные криптовалюты используются для финансирования различных государственных структур и военных программ, поэтому не стоит недооценивать масштабы их действенности и цели. В своем заявлении Ryan Sherstobitoff, старший вице-президент по исследованию угроз и разведке в SecurityScorecard, отметил, что Marstech1 использует сложные методы обфускации. Это включает в себя изменение управления потоком и динамическое переименование переменных в JavaScript, а также многоступенчатое шифрование в Python. Все это делает обнаружение и анализ вредоносного ПО крайне сложным.

Как же защищаться от таких атак? Сложно полностью исключить возможность заражения, но можно предпринять профилактические меры. Организациям и разработчикам настоятельно рекомендуется внедрить комплексные решения для мониторинга активностей в цепочке поставок, а также применять передовые технологии разведки угроз. Важно быть в курсе существующих угроз и регулярно обновлять свои процессы безопасности, чтобы минимизировать риски. Эта кампания — лишь один из примеров продолжающегося роста киберугроз со стороны групп, связанных с государствами, использующими подобные атаки для достижения своих целей. Как разработчики, так и пользователи должны осознавать риски и предпринимать шаги для защиты своих проектов и средств.

Рекомендуется также обучать сотрудников и пользователей на тему кибербезопасности, чтобы повысить общий уровень безопасности. На фоне растущей зависимости всей индустрии от технологий и цифровых решений, наблюдается значительное увеличение числа кибератак. Это подчеркивает необходимость активного внедрения мер безопасности в процессе разработки программного обеспечения. Создавая комфортную и безопасную среду, разработчики смогут не только защитить свои проекты, но и создать укрепленную платформу для дальнейших инноваций. Группа Lazarus успела зарекомендовать себя как один из наиболее опасных акторов на киберпространстве, и ее недавняя кампания — это лишь очередное напоминание о том, что кибербезопасность должна быть приоритетом для всех участников индустрии.

Не забывайте о лучших практиках, использованию лучших антивирусных программ и регулярной проверке кодов, которые интегрируются в ваши проекты. Бдительность — это ключ к защите от таких кибератак, как те, что инициированы группой Lazarus.