В последние недели мир разработчиков на Python оказался под угрозой нового типа вредоносного ПО под названием WASP. Этот вирус стал настоящей головной болью для программистов, использующих один из самых популярных языков программирования в мире. Как указывает издание The Register, новейший инцидент с WASP демонстрирует, как уязвимости в экосистеме открытого программного обеспечения могут быть использованы злоумышленниками для атак на разработчиков. Сначала казалось, что WASP — это всего лишь очередное наименование, за которым не стоит ничего серьезного. Однако вскоре стало понятно, что вредоносное ПО применяет хитроумные методы для компрометации среды последних релизов популярных библиотек Python.

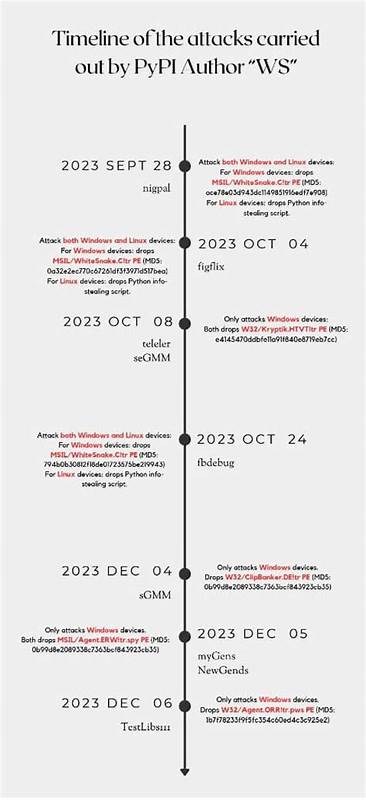

Злоумышленники атакуют как крупных, так и независимых разработчиков, подменяя исходный код, загружаемый из официальных репозиториев. Разработчики часто прибегают к использованию сторонних библиотек, чтобы ускорить процесс разработки и не изобретать велосипед. Это открывает широкие возможности для атаки. Злоумышленники могут внедрить вредоносный код в популярные библиотеки, и при установке такой библиотеки пользователи по сути становятся жертвами киберпреступников. WASP использует многоуровневую архитектуру и включает несколько модулей, которые позволяют ему маскироваться под легитимные действия.

Например, при установке вредоносной библиотеки, WASP может извлекать данные из файлов конфигурации, хранить их на удалённом сервере или даже шифровать важные файлы на компьютере жертвы. Это делает его особенно опасным для разработчиков, которые могут не сразу заметить изменения в работе своих приложений. Важно отметить, что многие из атак и вмешательств были произведены на системах, использующих такие популярные инструменты, как pip, с помощью которых разработчики устанавливают пакеты для Python. Это приводит к тому, что даже опытные разработчики, доверяющие репозиториям с открытым исходным кодом, могут оказаться под угрозой. Одной из самых серьезных проблем является тот факт, что WASP может не проявлять себя сразу после инсталляции.

Вредоносный код может оставаться в спящем состоянии в течение нескольких недель или даже месяцев, перед тем как активироваться. Это заметно затрудняет выявление заражения и позволяет злоумышленникам оставаться незамеченными. Как правило, уязвимости обнаруживаются разработчиками или сообществом, занимающимся безопасностью, спустя какое-то время. В случае с WASP, благодаря активным усилиям многих из них, удалось выявить механизм атаки и разработать рекомендации по защите. Главное, что подчеркивают эксперты, — это необходимость использования средств анализа кода и менеджеров зависимости, которые могут помочь в адресации таких угроз.

На уровне сообщества Python разгорелось обсуждение о возможности более строгого контроля за устанавливаемыми пакетами. Некоторые разработчики предлагают внедрять цифровые подписи для пакетов, чтобы обеспечить проверку их подлинности перед установкой. Это могло бы значительно снизить риски, связанные с подобными атаками. Тем не менее, многие разработчики остаются скептически настроенными по отношению к предложениям о введении строгих мер контроля. Например, они подчеркивают, что такие практики могут замедлить процесс разработки и создать дополнительные преграды для быстрого прототипирования и запуска продуктов.

В конечном итоге, необходимость защиты должна включаться в процесс разработки с самого начала, а не быть дополнительной нагрузкой. В экспериментах, проведенных в рамках анализа кода, были замечены определенные паттерны в внедрении вредоносного ПО. Например, исследователи отметили, что жертвами часто становятся библиотеки, обладающие высоким рейтингом и активным сообществом. Это обеспечивает действительным разработчикам высокую степень доверия к таким проектам, что и используется злоумышленниками. С учетом растущей роли разработчиков программного обеспечения в нашей жизни, особенно в условиях пандемии и перехода многих процессов в онлайн, важно помнить о безопасности.

Уязвимости в коде могут обернуться серьезными проблемами, затрагивающими не только личные данные, но и безопасность бизнеса в целом. В рамках борьбы с подобными атаками, эксперты рекомендуют разработчикам следить за обновлениями и рекомендациями по безопасности, заниматься самопроверкой своих проектов и быть внимательными к сторонним библиотекам. Нельзя забывать также о важности проведения периодического аудита кода и документирования зависимостей, чтобы понять, какие пакеты зависят от других библиотек и как они могут взаимодействовать друг с другом. Внедрение обучения по безопасности киберпространства для разработчиков и включение его в учебные программы стало бы полезным шагом к созданию более устойчивой среды разработки. В конечном счете, каждый разработчик несет ответственность за безопасность своих приложений и, как следствие, за безопасность пользователей, которые на них полагаются.

Таким образом, WASP стал тревожным сигналом для всей индустрии разработки на Python. Это происшествие еще раз подчеркивает, что атаки на открытое программное обеспечение — это не что-то новое, но такие случаи подтверждают, что готовиться к угрозам необходимо постоянно. Основная задача состоит в том, чтобы создать среду, в которой разработчики будут чувствовать себя в безопасности и смогут сводить на нет риски, связанные с использованием открытого кода. А на данный момент лучшая защита — это осведомленность и бдительность.