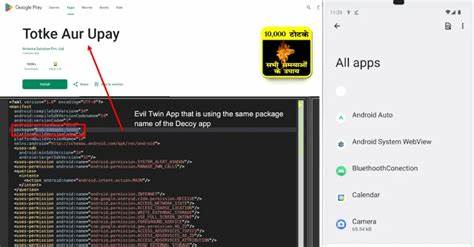

В последние годы Android-платформа неоднократно становилась объектом атак различного рода вредоносного программного обеспечения. Одним из наиболее изощрённых примеров стал Konfety — вредоносный Android-малварь, широко известный своими изощрёнными методами мошенничества и обхода систем безопасности. Не так давно специалисты по кибербезопасности обнаружили новый, более сложный вариант этой угрозы, который кардинально усовершенствовал методы сокрытия и противостояния анализу. Новинка примечательна тем, что злоумышленники начали использовать так называемую технику «злого двойника» (evil twin), позволяющую обходить проверки и методы антивирусного анализа, манипулируя APK-файлами и применяя динамическую загрузку вредоносного кода, что значительно усложняет обнаружение и исследование пострадавшими специалистами. Одной из центральных особенностей этого варианта является то, что вредоносные приложения выпускаются под идентичными пакетами настоящих легитимных программ, доступных в официальном магазине Google Play.

Это создаёт ситуацию, когда у пользователя одновременно может быть установлено два приложения с одинаковым именем пакета, но совершенно разным функционалом — один из которых является безвредным, а другой скрывает вредоносные функции. Примечательно, что «декой» (безвредное приложение) может быть официально опубликованная и надёжная программа, не имеющая напрямую никакого отношения к злоумышленникам. Однако угроза заключается в том, что именно совпадение имён пакетов позволяет вредоносной версии легко замаскироваться и оставаться незамеченной в моментах сканирования. Специалисты из zLabs компании Zimperium описывают поведение создателей malware Konfety как крайне адаптивное, учитывая их постоянное обновление методов атаки и изменение целевых рекламных сетей, с помощью которых распространяется мошеннический трафик. В новом варианте наблюдается использование повреждённой структуры ZIP, в которой находится APK, что препятствует корректному анализу и извлечению содержимого.

Это достигается с помощью элемента, установленного в поле общих настроек файла, известного как битовый флаг «Bit 0», который служит индикатором того, что файл зашифрован. При попытке открыть такой пакет в инструментах анализа появляется ложное окно с запросом пароля, что вводит исследователей в заблуждение и усложняет обратное проектирование (reverse engineering). Кроме того, вредоносная программа использует в манифесте AndroidManifest.xml ложное указание алгоритма сжатия файлов — BZIP. Это ведёт к срыву работы популярных средств анализа, таких как APKTool и JADX, поскольку при парсинге возникает ошибка, а инструменты попросту прекращают работу и выдают исключение.

Ранее аналогичные методы были зафиксированы в другом вредоносном ПО под названием SoumniBot, что указывает на тенденцию использования инновационных способов противодействия анализу среди киберпреступников. Существенным элементом маскировки нового варианта Konfety является динамическая загрузка основного вредоносного модуля в формате DEX уже во время выполнения приложения. Такой подход позволяет изначально загружать приложение с минимумом вредоносного кода, что снижает вероятность выявления при статическом сканировании. Когда запускается вредоносная логика, DEX-модуль расшифровывается и загружается напрямую в оперативную память, обходя при этом контроль и анализ обычных механизмов безопасности. Эксперты из Zimperium отмечают, что многослойное использование различных видов обфускации — зашифрованных ресурсов, инъекции кода во время работы и ложных деклараций в манифесте — демонстрирует явный рост уровня изощрённости создателей вредоносного ПО Konfety.

Это говорит о целенаправленных и постоянных усилиях по уклонению от анализа и блокировке механизмов раннего обнаружения. Помимо технических новшеств, злоумышленники продолжают использовать SDK CaramelAds, который служит для нелегитимного получения рекламного трафика, доставки полезной нагрузки и общения с серверами управления, контролируемыми хакерами. Благодаря этому конфигурация позволяет перенаправлять пользователей на вредоносные сайты, совершать принудительные установки нежелательных программ, а также распространять навязчивые уведомления через браузеры. Вредоносная программа также умеет прятать свою иконку в меню устройства и использовать геозонирование, меняя поведение в зависимости от местоположения жертвы. Всё это делает удаление и обнаружение Konfety особенно затруднительным.

В свете обнаружения новых техник Konfety интерес представляет и упоминание китайского инструмента упаковки Android приложений Ducex. Согласно аналитикам ANY.RUN, Ducex применяет серьёзную обфускацию движка функций, в том числе модифицированный RC4 с дополнительным перемешиванием элементов. Пакер контролирует корректность подписи APK, отказываясь работать при изменении подписи, а также препятствует внешнему отладчику с помощью самоотладки и защит от инструментов типа Frida, Xposed или Substrate. При обнаружении подобных анализаторов Ducex завершает свою работу, что создаёт серьёзные сложности для исследователей кибербезопасности.

Последние исследования из TU Wien и Университета Баварии выдвинули новую угрозу под названием TapTrap, которая позволяет вредоносным программам обманывать систему разрешений Android, тайно вызывая действия пользователя. В основе метода — наложение анимаций и игр на экран, во время которых скрытые пользовательские интерфейсы запускаются под прозрачным слоем, что позволяет заставить пользователя неосознанно нажать на опасные кнопки или разрешения. Такая тактика свидетельствует о росте изощрённости социальной инженерии, в совокупности с техническими методами обхода защиты. Разработчики Android уже работают над исправлениями, особенно в рамках обновлений системы и популярных браузеров, однако в нынешних версиях, включая Android 16, угроза сохраняется. Google подчёркивает, что в экосистеме Play Store существуют строгие политики безопасности, которые активно применяются для защиты пользователей, и нет сведений о массовом использовании TapTrap через легитимные приложения.

Тем не менее, появление подобных угроз говорит о необходимости повышенного внимания к проверке источников загрузки приложений, а также обновлению средств защиты на мобильных устройствах. Итогом становится вывод, что вредоносное ПО Konfety с новыми методами маскировки выступает серьёзной угрозой для пользователей Android, в особенности тех, кто устанавливает приложения из сторонних источников. Разрабатываемые злоумышленниками методы обфускации и динамической загрузки кода требуют постоянных усилий специалистов по безопасности для обнаружения и нейтрализации, а также повышения грамотности конечных пользователей для предотвращения заражения. Технологии защиты должны не только отслеживать известные сигнатуры, но и анализировать поведение приложений в реальном времени, чтобы вовремя раскрываться даже самые хитроумные схемы обхода. Пользователям рекомендуется внимательно относиться к разрешениям устанавливаемых приложений, избегать скачивания из неподтверждённых источников и регулярно обновлять мобильное ПО.

Таким образом, борьба с современными угрозами, такими как эволюционирующие варианты Konfety, требует комплексного подхода — от технических новшеств до просвещения пользователей и взаимодействия разработчиков, исследователей и правоохранителей во всей экосистеме Android.