В последние годы мы наблюдаем за ростом популярности различных вредоносных программ, которые направлены на кражу личных данных пользователей. Одним из таких новых угроз является инфостиллер Fickle Stealer, написанный на языке программирования Rust. В этой статье мы подробно рассмотрим, что такое Fickle Stealer, какие методы распространения он использует и как можно защититься от этого вредоносного ПО. Что такое Fickle Stealer? Fickle Stealer — это новый инфостиллер, который был разработан для кражи конфиденциальной информации, такой как пароли, финансовые данные и учетные записи социальных сетей. Он использует современные техники для обхода антивирусных систем и активно распространяется через различные каналы, включая фишинговые сайты, вредоносные электронные письма и зараженные программы.

Язык программирования Rust, используемый для создания Fickle Stealer, предоставляет разработчикам возможность создавать более безопасные и эффективные приложения, что делает его популярным среди создателей вредоносного ПО. Благодаря своим характеристикам, программы на Rust могут выполнять операции быстрее и надежнее, чем на других языках. Методы распространения Fickle Stealer Создатели Fickle Stealer используют различные стратегии для распространения этого инфостиллера. Вот некоторые из наиболее распространенных методов: 1. Фишинговые атаки: Один из наиболее распространенных способов распространения бесполезного ПО — это фишинговые электронные письма.

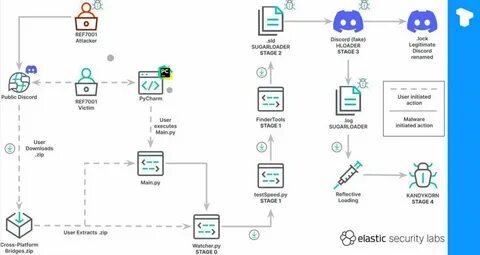

Злоумышленники отправляют сообщения, которые выглядят легитимно, но содержат ссылки на вредоносные сайты или вложения, которые активируют Fickle Stealer. 2. Зараженные программы: Часто Fickle Stealer распространяется через популярные программы, такие как игры, приложения для дизайна или инструменты для разработки. Пользователи загружают скомпилированное программное обеспечение, не подозревая о том, что оно содержит скрытый инфостиллер. 3.

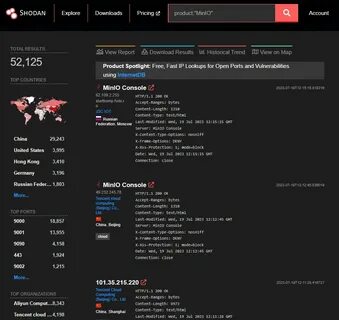

Зараженные сайты: Еще один способ распространения Fickle Stealer связан с зараженными веб-сайтами. Эти сайты могут содержать код, который автоматически загружает инфостиллер на компьютер пользователя при посещении страницы. 4. Социальные сети: Злоумышленники активно используют социальные сети для распространения Fickle Stealer. Они создают подложные профили или страницы, предлагая бесплатные материалы и программы, которые содержат вредоносное ПО.

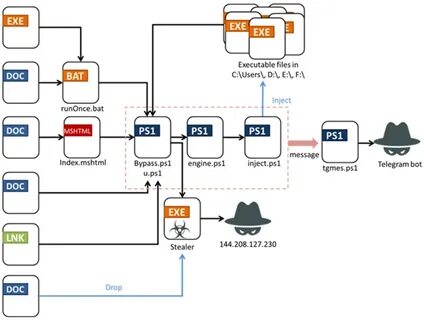

Как Fickle Stealer работает После того, как Fickle Stealer попадает на устройство жертвы, он начинает действовать незаметно. Во-первых, он может запрашивать доступ к файловой системе и сохраненным паролям, а затем передает эту информацию злоумышленникам через зашифрованные каналы. Этот процесс может происходить без ведома пользователя, что делает Fickle Stealer особенно опасным. Инфостиллер также активно использует методы обхода антивирусов, что позволяет ему оставаться незаметным для большинства защитных программ. Он может модифицировать свои коды и использовать различные способы маскировки, что затрудняет его обнаружение.

Как защититься от Fickle Stealer С учетом постоянно растущих угроз, связанных с Fickle Stealer и другими инфостиллерами, пользователи должны принять меры для защиты своих устройств и личной информации. Вот несколько рекомендаций: 1. Используйте антивирусное программное обеспечение: Установите надежное антивирусное программное обеспечение и регулярно обновляйте его. Это поможет обнаружить и заблокировать вредоносные программы, прежде чем они смогут нанести вред вашему устройству. 2.

Регулярные обновления: Убедитесь, что операционная система и все установленные программы обновлены до последних версий. Обновления часто содержат исправления для уязвимостей, которые могут быть использованы злоумышленниками. 3. Определение фишинга: Будьте внимательны к электронным письмам и сообщениям от незнакомых отправителей. Никогда не открывайте вложения и не переходите по ссылкам, если вы не уверены в их легитимности.

4. Использование двухфакторной аутентификации: Включение двухфакторной аутентификации на учетных записях поможет защитить вашу информацию даже в случае кражи пароля. 5. Создание резервных копий: Регулярные резервные копии данных помогут сохранить важную информацию в случае заражения устройства вредоносным ПО. Заключение Fickle Stealer представляет собой серьезную угрозу в мире кибербезопасности, и его методы распространения становятся все более изощренными.

Пользователи должны быть внимательны и предпринимать все необходимые меры для защиты своей информации. Будьте осведомлены о потенциальных угрозах и следуйте рекомендуемым практикам безопасности, чтобы защитить себя от современных киберугроз.