В современном мире безопасность программного обеспечения становится приоритетом номер один. Особенно это касается криптографических библиотек, которые являются основой для защиты конфиденциальных данных и цифровых коммуникаций. Язык программирования Go давно зарекомендовал себя как надежный инструмент для разработки серверных приложений, и его стандартная криптографическая библиотека пользуется доверием благодаря тщательному тестированию и постоянному усовершенствованию. Однако особые сложности возникают при тестировании низкоуровневого кода, написанного на ассемблере. Ассемблер — это язык, максимально близкий к машинным инструкциям, что обеспечивает высокую производительность и возможность тонкой оптимизации.

В криптографии это особенно важно, поскольку необходимо обеспечивать операции, выполняющиеся за постоянное время, чтобы избежать утечек через временные каналы. Именно такие «константно-временные» алгоритмы помогают предотвратить атаки, основанные на измерении времени выполнения операций. Но из-за своей специфики ассемблерный код сложно проверить с помощью традиционных методов тестирования. Обычные методы анализа покрытия кода показывают, какие части программы были исполнены во время теста, но не дают информации о том, насколько действительно проверены все логические пути. Особенно сложно это для константно-временного кода: он часто вычисляет оба варианта результата, например, и a - b, и a - b + p, а затем с помощью специальных инструкций выбирает нужный результат без изменения поведения с точки зрения времени выполнения.

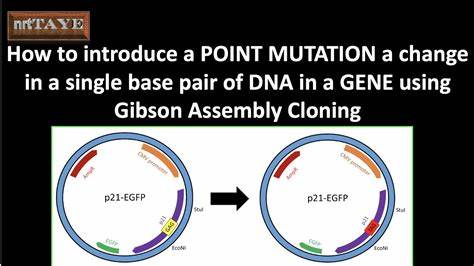

При этом стандартные покрывные отчёты освещают оба пути, что создает иллюзию полноты тестирования, хотя фактически один из путей может никогда не быть проверен. Для преодоления этой проблемы была предложена инновационная методика — мутационное тестирование ассемблерного кода. Основная идея такого тестирования заключается не просто в том, что код выполнен, а в том, что изменение участка кода вызовет сбой тестов. По сути, мутация изменяет инструкцию так, чтобы программа вела себя иначе — например, заменить операцию с учетом флага переноса на аналогичную без учета этого флага. Если после такой замены все тесты проходят успешно, значит соответствующий код не покрыт правильно, и существует риск наличия невыявленных ошибок.

Разработка инструментария для мутационного тестирования ассемблера в языке Go — это значительный технический вызов. Один из подходов предполагает изменение исходного кода ассемблера, но он сложен из-за необходимости учитывать макросы и синтаксические конструкции. Альтернативой стало вмешательство на уровне сборщика — встроенного инструмента cmd/asm, который преобразует исходный ассемблерный текст в машинный код. Добавление возможности модификации отдельных инструкций сразу после их разбора упрощает реализацию мутаций и гарантирует корректность обработки инструкций. Так, флаг -mutlist позволяет вывести список всех потенциальных инструкций, которые можно подвержать мутациям, а флаг -mut помогает указать конкретную инструкцию и вид мутации.

При этом вся процедура интегрируется в тестовый пайплайн Go, позволяя автоматизировать проверку множества мутаций, оценивать, какие инструкции не покрыты, и укреплять тесты с их учетом. Одним из самых трудных классов инструкций для мутационного тестирования являются те, что работают с переносом (carry flag). Для платформы arm64 существуют арифметические инструкции ADCS, SBCS и их аналоги ADC, SBC, которые учитывают или игнорируют флаг переноса. Мутация заключается, например, в замене ADCS на ADDS — таким образом исключается влияние переноса. Если тесты проходят после такой мутации, механизм выявляет, что код не покрывает случай со значением флага переноса, а значит, тесты не полны.

Особенное внимание уделяется также инструкции CSEL, которая реализации константного выбора значений в зависимости от флага. Ее мутация в простые MOVD-инструкции проверяет, что выбор критически зависит от условия. Это важно для надежной реализации алгоритмов, в которых даже мельчайшее отклонение поведения может привести к утечке секретов. Первые практические эксперименты с мутационным тестированием в Go касались реализации эллиптической кривой P-256 на arm64. Они позволили выявить ранее неучтённые случаи — например, связанные с переполнением поля, которые возникают чрезвычайно редко (один из 2 в 2³²), но могут привести к серьезным багам и уязвимостям.

Это подчеркивает необходимость тщательной разработки тестов, покрывающих даже самые экзотические сценарии, и указывает на ценность методики для безопасности. Подход к мутационному тестированию ассемблера в Go демонстрирует новый уровень контроля над качеством и безопасностью криптографического кода, недоступный ранее. Благодаря тесной интеграции с инструментами разработки, возможность выявлять глубокие логические пробелы в тестах теперь открыта для разработчиков, что повышает надежность целых экосистем программного обеспечения. Имплементация такого подхода требует высокого мастерства и глубокого понимания как низкоуровневого программирования, так и принципов защиты информации. Тем не менее, результаты, показывает, что это — верный путь к созданию сверхнадежных систем, особенно в свете роста угроз кибербезопасности.

Инициатива продолжает активно развиваться, и команда Go рассчитывает с учетом обратной связи от сообщества и экспертов по компиляторам улучшать интерфейсы для еще более удобного и мощного мутационного тестирования. Это открывает перспективы для будущих версий языка и его инструментов, которые смогут еще эффективнее поддерживать разработку безопасного и корректного программного обеспечения. Таким образом, мутационное тестирование ассемблерного кода в Go — это настоящий прорыв в области проверки криптографических библиотек. Оно позволяет не только выявлять скрытые баги, но и повышать уровень защищенности приложений, что крайне важно в эпоху цифровизации и постоянных кибератак. Поддержка таких инноваций достигается благодаря взаимодействию крупных компаний и сообщества open source.

Финансовая и техническая поддержка от ведущих игроков индустрии помогает командам разработчиков создавать надежные инструменты, которые в конечном итоге защищают миллионы пользователей по всему миру. Будущее криптографии в Go выглядит многообещающим, при этом аккуратное внимание к правильному тестированию и верификации кода остается краеугольным камнем стабильности и безопасности. Мутационное тестирование — один из самых значимых инструментов на этом пути, который, несомненно, привлечет внимание профессионалов и пользователей, заинтересованных в разработке надежных и защищенных систем.