Современный мир ИТ развивается с невероятной скоростью, а инструменты для изоляции и безопасности контейнеров становятся все более актуальными, особенно в условиях распространения облачных технологий и мультиарендной архитектуры. Одной из ключевых технологий, позволяющих повысить безопасность при запуске контейнерных приложений, является gVisor. Это инновационное решение меняет подход к изоляции контейнеров, создавая дополнительный уровень защиты, который особенно важен при работе с небезопасным или непроверенным кодом. Для начала важно понять текущую архитектуру и принципы работы стандартных контейнеров, таких как Docker. В 2025 году Docker и сходные технологии остаются одной из основных платформ для запуска и масштабирования приложений в изолированных средах.

Основной способ изоляции здесь реализован с помощью разделения пространства процессов, сетевых интерфейсов и файловых систем благодаря механизмам пространства имён Linux — namespaces. Контейнеры Docker работают, используя общее ядро хостовой операционной системы, что обеспечивает низкие накладные расходы и высокую производительность. Однако совместное использование одного ядра ядра ОС приводит и к серьезным ограничениям. Несмотря на изоляцию на уровне процессов и файловой системы, контейнеры, запущенные на одном ядре, всё равно могут представлять угрозу безопасности, если код внутри контейнера окажется вредоносным или уязвимым. Безопасность операционной системы под угрозой вследствие уязвимостей в ядре Linux или контейнерном рантайме, что подтверждается примерами известных уязвимостей, таких как CVE-2019-5736, когда уязвимость в runc позволяла выйти из контейнера и получить привилегированный доступ к хосту.

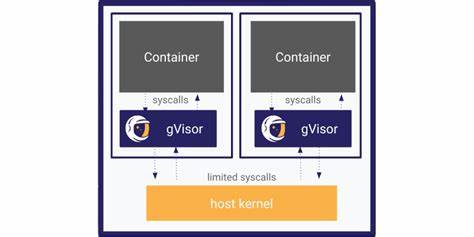

В этих условиях появилась идея создания дополнительного уровня изоляции. Именно так и появился gVisor — проект с открытым исходным кодом от Google, который функционирует как промежуточный слой между контейнерным приложением и хостовым ядром. Проще говоря, gVisor создаёт пользовательское виртуальное ядро, которое перехватывает системные вызовы приложения и обрабатывает их самостоятельно, не передавая напрямую хостовому ядру. Таким образом, он выступает в роли шлюза, обеспечивая усиленную изоляцию и контроль над взаимодействием контейнера с системой. Архитектурно gVisor состоит из нескольких ключевых компонентов, основной из которых — Sentry.

Этот компонент виртуализирует многие системные вызовы Linux и эмулирует поведение ядра для процессов внутри контейнера. Когда приложение внутри контейнера обращается к ядру через системный вызов, например, пытаясь открыть файл или создать сетевое соединение, вызов перехватывается Sentry и обрабатывается в его собственной изолированной среде. Взаимодействие с настоящим ядром хоста ограничено и осуществляется с использованием минимального набора необходимых операций, что снижает риск компрометации. Одно из важнейших отличий gVisor от традиционных контейнеров заключается в том, что процессы внутри gVisor не имеют прямых PID (идентификаторов процессов), видимых хостовой системе. Например, если в стандартном Docker-контейнере запущена команда "sleep infinity", этот процесс будет доступен для наблюдения и управления на уровне хоста, что создаёт потенциальную уязвимость.

В gVisor же указанный процесс существует только в виртуальной среде Sentry, полностью скрытой от хоста. Это повышает уровень безопасности и снижает вероятность атак из контейнера на хостовую систему. Безопасность и защита — ключевые приоритеты gVisor. Благодаря реализации пользовательского ядра на языке Go достигается значительное снижение распространённых ошибок низкоуровневого кода, таких как переполнения буфера и ошибки управления памятью, которые часто встречаются в ядрах, написанных на С и С++. Вместо того чтобы предоставлять приложениям прямой доступ к ядру хоста, gVisor создаёт тщательно проработанный интерфейс, с минимальным и тщательно контролируемым набором системных вызовов, тем самым уменьшая поверхность атаки.

Однако, наряду с большим потенциалом для повышения безопасности, использование gVisor влечёт за собой и определённые компромиссы. Перехват системных вызовов и их эмуляция в пользовательском пространстве создают дополнительную задержку и снижают производительность приложений по сравнению с традиционными контейнерами. Приложения, интенсивно работающие с вводом-выводом, особенно файловым, могут испытывать ощутимые замедления. Также усложняется процесс отладки, поскольку теперь возникают дополнительные уровни абстракции, на которых нужно искать возможные сбои и ошибки. Несмотря на это, gVisor нашёл широкое применение в индустрии.

Особую популярность он приобрёл в сценариях, где критична безопасность при одновременной необходимости предоставления пользователям возможности выполнять произвольный код в изолированной среде. Так, первая версия сервиса Google Cloud Run использовала gVisor в качестве основной технологии изоляции контейнеров, что обеспечивало дополнительный уровень защиты в мультиарендной среде. Хотя позднее Google частично перешёл к использованию традиционных виртуальных машин и Linux ядра для улучшения производительности, опыт применения gVisor остаётся значимым. Также Kubernetes Engine от Google поддерживает использование gVisor через Sandbox, обеспечивая более усиленную изоляцию в рамках кластера. Компании вне экосистемы Google тоже интересовались gVisor, рассматривая его как альтернативу виртуальным машинам для запуска микросервисов с дополнительной безопасностью.

Например, Fly.io экспериментировали с gVisor, хотя в итоге выбрали Firecracker MicroVM, но при этом подчеркнули преимущества, которые даёт пользовательское ядро gVisor. Таким образом, gVisor является актуальным и перспективным решением для организаций и разработчиков, которые стремятся усилить безопасность контейнерной инфраструктуры без использования тяжеловесных виртуальных машин. Он предоставляет уникальный баланс между безопасностью и производительностью и служит дополнительным барьером для злоумышленников, стремящихся использовать уязвимости контейнеров для атак на хостовую систему. Для тех, кто работает с мультиарендными или облачными приложениями, использование gVisor становится особенно важным элементом стратегии безопасности.