В последние годы мы наблюдаем за значительным увеличением числа кибератак, исходящих от различных хакерских группировок по всему миру. Одной из самых известных из них является группа Лазарус, связанная с Северной Кореей. Их атаки охватывают широкий спектр целей, включая финансовые учреждения и высокотехнологичные компании, но в последнее время группа начала наращивать усилия, направленные на распространение вредоносного ПО через открытые исходные коды и платформы, такие как GitHub. В своих новых кампаниях группа Лазарус использует вредоносные скрипты JavaScript, которые интегрируются в общедоступные репозитории на GitHub и пакеты NPM (Node Package Manager). Эти опасные имплантаты практически не оставляют следов и могут быстро распространиться среди разработчиков программного обеспечения и пользователей криптовалют, представляя серьезную угрозу для глобальной цепочки поставок программного обеспечения.

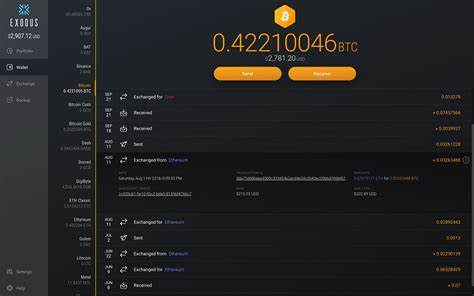

В данной статье мы рассмотрим методы, которые использует группа Лазарус для достижения своих целей, а также возможные последствия этих действий для разработчиков, пользователей и всей отрасли в целом. Что такое группа Лазарус? Группа Лазарус была идентифицирована как одна из самых активных и опасных хакерских групп в мире. Благодаря следующему уровню сложности и многообразию своих атак, они стали известны после использования вируса WannaCry в 2017 году, который поразил множество компаний по всему миру. Задания группы варьируются от шпионажа и кражи данных до финансовых атак на криптовалютные платформы. Вредоносное ПО в открытых репозиториях Поскольку популярность открытых репозиториев и языков программирования продолжает расти, хакеры, такие как Лазарус, видят в этом шанс получить доступ к большому числу жертв.

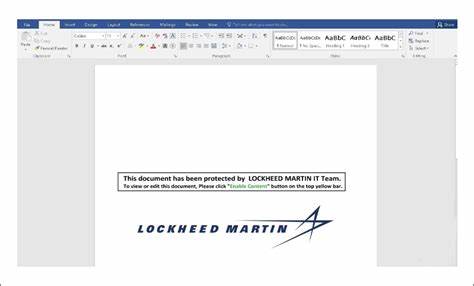

Их стратегия заключается в том, чтобы внедрять скрытое вредоносное ПО в код проектов, который затем может быть использован другими разработчиками. Вредоносное ПО, которое внедрила группа Лазарус, часто выглядит так, будто оно выполняет полезные функции, но на самом деле оно предназначено для сбора личной информации, доступа к криптовалютным кошелькам или создания бекдоров для последующих атак. Это создаёт двустороннюю угроза: разработчики могут даже не подозревать, что они используют скомпрометированный код. Увеличение рисков для разработчиков Для разработчиков и организаций, активно работающих с открытым исходным кодом, эта угроза не только растёт, но и становится всё более актуальной. Если атаки группы Лазарус будут продолжаться, это может привести к снижению доверия к платформам, как GitHub и NPM, что затруднит сотрудничество и обмен знаниями в сообществе разработчиков.

Разработчики рискуют стать жертвами фишинга и других методов социальной инженерии, которые могут привести к утечке данных и финансовым потерям. Чтобы защититься от этих рисков, необходимо тщательно проверять пакеты и зависимости, которые используются в проектах, и постоянно обновлять их, следя за новыми уязвимостями. Как защитить себя от атак Итак, что могут сделать разработчики и пользователи, чтобы защитить себя от атак группы Лазарус? Вот несколько ключевых рекомендаций: 1. Регулярные проверки кода: Перед использованием кода из открытых репозиториев, важно провести его тщательную проверку. Обращайте внимание на изменения и активность репозитория, ищите комментарии и отзывы других пользователей.

2. Использование инструментов безопасности: Существует множество инструментов, которые могут помочь обнаружить уязвимости и вредоносный код в ваших проектах. Интеграция таких инструментов в ваш рабочий процесс может существенно снизить риски. 3. Обновление зависимостей: Регулярное обновление зависимостей и компонентов вашей системы поможет вам избежать эксплуатации уязвимостей, так как разработчики часто выпускают патчи для устранения найденных проблем.

4. Обучение и осведомлённость: Обучение сотрудников основам кибербезопасности и осведомлённость о возможных угрозах могут значительно уменьшить количество атак. Работники должны знать, как распознавать подозрительные ссылки и объявления. Заключение Киберугрозы растут, и группа Лазарус является одной из самых сложных и опасных. Как разработчики, мы обязаны быть бдительными и принимать меры для защиты от атаки на открытом коде.

Поддержка сообществом practicies современного кибербезопасности должна стать приоритетом для всех, кто работает в этой области. Внедрение защитных мер и постоянная бдительность помогут избежать крайне неблагоприятных последствий как для отдельных разработчиков, так и для организаций в целом.