Недавние исследования показывают, что группа Лазарус, поддерживаемая Северной Кореей, активно реализует глобальную кампанию по экстракции данных, нацеленную на технологические компании и криптовалютные фирмы. Эта кампания получила название Phantom Circuit и охватила периоды с ноября 2024 года по январь 2025 года. За это время группа атаковала более 1500 систем по всему миру, используя вредоносное программное обеспечение, внедренное в несколько «доверенных» приложений. Сообщается, что хакеры смогли затерять установленные на устройствах вредоносные программы, что обеспечивало им длительный доступ к системам и затрудняло обнаружение их действий. По словам Раяна Шерстобитовфа, старшего вице-президента по исследованию и разведке угроз STRIKE, данный способ работы позволяет добиться масштабного влияния и скрыть свои действия от киберзащитников.

Группа Лазарус начала данную кампанию с создания обширной сети командного и управляющего центра (C2), имитирования доменов и другой инфраструктуры, позволяющей оставаться незамеченной и нацеливаться на определенные группы жертв. В ходе кампании они создали несколько наборов C2-инфраструктуры и серверов, чтобы поддерживать скрытность и нацеливаться на нужные объекты. Например, в ноябре 2024 года группа атаковала 181 в основном европейских разработчика, а к декабрю количество жертв возросло до 284, причем большое внимание было уделено Индии и Бразилии. Атаки также касались нескольких других стран: в каждой из фаз кампании был зафиксирован как минимум один жертвенный случай из Австралии. В ходе анализа команды SecurityScorecard удалось детально изучить панель управления вредоносного ПО, что удивило экспертов, так как она обладала набором продвинутых возможностей.

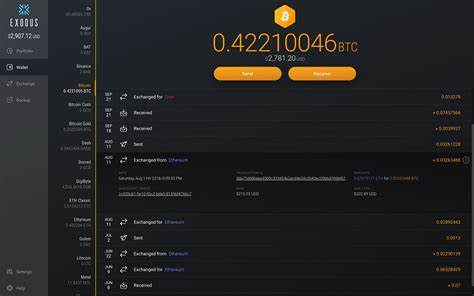

Хакеры могли внимательно мониторить устройство жертвы, такие как имя ПК, операционная система и конфигурация системы, а также собирать URL-адреса, учетные данные и токены аутентификации. Кроме того, группа могла отслеживать временные метки взаимодействия пользователей. Вся платформа управлялась с использованием современных программных фреймворков. Примечательно, что значительная часть злонамеренного трафика была направлена через прокси-серверы, расположенные на российских IP-адресах, что делает анализ затруднительным и создает дополнительные препятствия для служб кибербезопасности. Сложность данной операции вызывает серьезные опасения.

Эксперты отметили, что уровень точности и настраиваемости платформы удивляет и указывает на преднамеренные усилия по управлению украденными данными в крупном масштабе с целью избежать обнаружения. В одной из сессий наблюдения была зафиксирована передача конфиденциальных данных и учетных данных в Dropbox, которая длилась более пяти часов. Эти новости подчеркивают, насколько серьезной становится угроза со стороны группы Лазарус. В условиях постоянно развивающихся технологий и растущей взаимосвязанности важно, чтобы компании и организации внедряли эффективные меры по защите своих данных и систем. Повышение осведомленности о киберугрозах и регулярное обновление систем безопасности могут помочь минимизировать негативные последствия таких атак.