В последние годы заметное увеличение кибератак со стороны Северной Кореи вызвало серьезные опасения у специалистов по безопасности. Особенно выделяется группа хакеров, известная как Lazarus Group, которые продолжают использовать необычные методы для достижения своих целей. Последние исследования показывают, что эта группа использует технику клонирования открытых проектов, чтобы внедрять бэкдоры и красть учетные данные у разработчиков, особенно в криптовалютной индустрии. Проект под названием Phantom Circuit продемонстрировал, как хакеры могут модифицировать легитимные программные пакеты и открытые инструменты. Эти измененные версии часто загружаются и распространяются через GitLab и другие платформы, что делает их особенно опасными для невнимательных разработчиков, которые могут скачать и начать использовать зараженное программное обеспечение.

В результате данных атак пострадали сотни специалистов по всему миру, и их масштаб продолжает расти. Согласно недавним отчетам исследователей безопасности, в ноябре 2024 года Lazarus Group сосредоточилась на 181 разработчике, в основном в Европе, а в следующем месяце список жертв увеличился до 1,225. В этом числе 284 были из Индии и 21 из Бразилии. С января 2025 года группа добавила еще 233 жертвы, среди которых 110 работали в секторе технологий Индии. Статистика кражи данных также шокирует.

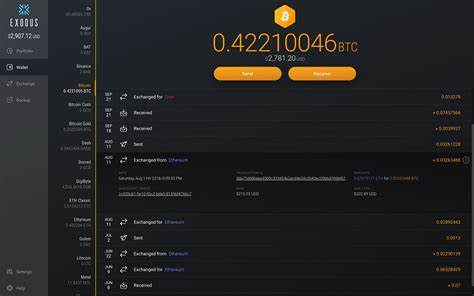

Хакеры не только украли пароли и токены аутентификации, но также даже системную информацию, что ставит под угрозу целостность множества компаний. Одним из печально известных примеров является подделка популярных открытых репозиториев, таких как Codementor, CoinProperty и Web3 E-Store. Эти репозитории содержат обфусцированный код, булевские значения и другие элементы, маскирующие наличие вредоносного ПО. Исследователи утверждают, что эти подделки предоставляют доступ к компьютерам пользователей и позволяют хакерам управлять ими, извлекая данные и передавая их обратно в Северную Корею. Важно понимать, что такая методология является эволюцией тактики Lazarus Group.

Ранее они полагались на прямые кражи криптовалюты, однако текущие операции, основанные на поставках и наличии бэкдоров, позвляют им доступа к более обширной информации. Это позволяет группе избегать обнаружения и оставаться на шаг впереди служб безопасности. Кибертактики, используемые Lazarus Group, становятся всё более сложными. В дополнение к заблокированным версиям открытых проектов группа использует сложные методики, такие как маршрутизация трафика через VPN, чтобы скрыть свое местоположение. Это приводит к тому, что атаки могут длиться днями или даже неделями, прежде чем их удастся выявить и остановить.

При анализе некоторых из атак SecurityScorecard узнала о команде управления, размещенной на серверах, которые использовались для доставки вредоносных кодов. Эти серверы были активны с сентября 2024 года и продолжали оставаться в эксплуатации, управляя инцидентами кражи данных и передачи вредоносного ПО. Операционная инфраструктура Lazarus Group также включала в себя использованные серверы и запутанную структуру управления, разработанную для центрального управления эксфильтрированными данными. Создание таких систем позволило им эффективно управлять большими объемами украденной информации. Кроме того, в ходе атаки были использованы IP-адреса, связанные с серверами, что подтверждает связь этих действий с Lazarus Group из самой Северной Кореи.

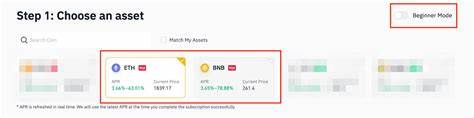

Структура управления данной киберпреступной сети и сама операция показывают, насколько глубоко они внедрены в обилие доступных технологий и открытых проектов. Для разработчиков и организаций в криптовалютной и технологической сферах крайне важно быть внимательными и следить за тем, какие программные пакеты они загружают и используют. Одним из основных советов специалистов по безопасности является проверка оригинальных репозиториев на наличие неожиданных изменений или кода, который может указывать на наличие вредоносного ПО. Рекомендуется не загружать пакеты из непроверенных или сомнительных источников, всегда следить за обновлениями безопасности и внедрять многоуровневые меры защиты на своих устройствах. Эти шаги могут помочь минимизировать риски, связанные с подобными киберугрозами.

Проблемы кибербезопасности будут продолжать нарастать, поэтому важно, чтобы разработчики и компании оставались в курсе текущих угроз и стратегий, используемых такими группами, как Lazarus Group. В конце концов, предосторожность и бдительность могут защитить их от довольно серьезных последствий, связанных с киберпреступностью.