В последние годы кибератаки стали одной из самых серьезных угроз для организаций по всему миру. Особое внимание привлекла группа хакеров Lazarus из Северной Кореи, которая осуществила масштабную кибератаку, используя клоны открытого программного обеспечения. Эта статья расскажет о методах группы, ее целях и последствиях их действий для мирового сообщества. Группа Lazarus известна своими агрессивными методами кибершпионажа и киберпреступности. За последние годы они стали одной из самых опасных киберугроз, и их действия затрагивают как государственные, так и частные организации.

Одной из самых недавних кибератак, зафиксированных экспертами, является кампания, названная Phantom Circuit, которая затрагивала преимущественно разработчиков программного обеспечения в Европе, а также в других странах. Проблема открытого программного обеспечения Открытое программное обеспечение (ОПО) стало неотъемлемой частью технологий в наше время. Оно предоставляет разработчикам доступ к тысячам инструментов и библиотек, что значительно ускоряет процесс разработки. Однако с этим подходом связано и множество рисков. Группа Lazarus использует уязвимости в открытых репозиториях, модифицируя их и добавляя вредоносный код, который затем попадает в руки ни в чем не подозревающих разработчиков.

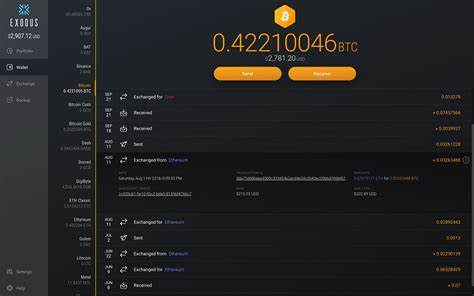

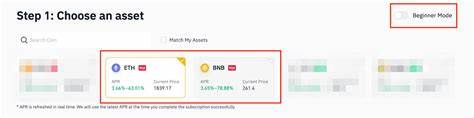

Механизм атаки В рамках атаки Phantom Circuit хакеры клонировали популярные инструменты ОПО, добавили в них вредоносный код и снова разместили их в открытых репозиториях, таких как Gitlab. Когда разработчики загружали эти инструменты, они ненароком устанавливали и вредоносное ПО, которое позволяло злоумышленникам красть учетные данные, токены аутентификации и другую ценную информацию. Эксперты указывают на более чем 1500 скомпрометированных жертв, большинство из которых находятся в Европе, но также были замечены атаки в Индии и Бразилии. Модифицированные репозитории включали такие проекты, как Codementor, CoinProperty и различные другие приложения, связанные с Web3 и криптовалютами. По мнению исследователей, данная кампания является частью более широкой стратегии группы Lazarus по краже криптовалют для финансирования своего режима и оружейной программы.

Методы социальной инженерии Группа Lazarus также известна своими методами социальной инженерии. Они используют тактику, называемую Operation DreamJob, где атакуют разработчиков в сфере Web3 с поддельными предложениями о работе. Во время собеседований злоумышленники убеждают кандидатов загрузить и запустить вредоносное программное обеспечение, что позволяет красть их токены и идентификационные данные. В результате одной из таких атак, группа похитила примерно 600 миллионов долларов. Как защитить себя от атак? Для защиты от подобного рода атак, разработчикам и компаниям рекомендуется соблюдать несколько основных правил: 1.

Проверка репозиториев: Перед загрузкой любого пакета необходимо тщательно проверять репозитории и читать отзывы других пользователей. 2. Использование антивирусного программного обеспечения: Актуальные антивирусные решения могут помочь выявить известные вредоносные программы до их установки. 3. Обновление программ: Регулярное обновление используемого программного обеспечения и инструментов помогает закрыть известные уязвимости.

4. Обучение сотрудников: Важно проводить обучение для сотрудников по вопросам кибербезопасности, чтобы они могли идентифицировать попытки социальной инженерии и угрозы. Заключение Действия группы Lazarus подчеркивают важность кибербезопасности в современном мире. Атаки, использующие клоны открытого программного обеспечения, становятся все более распространенными, и разработчики должны быть на чеку. Понимание угроз и принятие мер для защиты от злонамеренных действий может помочь минимизировать риски и сохранить важную информацию в безопасности.

Важно помнить, что киберугрозы развиваются, и только повышая уровень своей безопасности, мы сможем противостоять им.