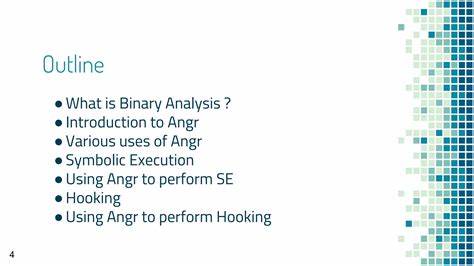

В современном мире кибербезопасности и исследования программного обеспечения анализ бинарных файлов становится все более востребованным. Angr — открытая платформа, написанная на Python, которая обеспечивает полный набор инструментов для анализа двоичных исполняемых файлов. Этот мощный фреймворк сочетает в себе как статический, так и динамический символический анализ, что позволяет исследователям, инженерам и специалистам по безопасности выполнять глубокое исследование программных продуктов на уровне машинного кода. Angr выделяется своей универсальностью и возможностями, делая процесс анализа автоматизированным и значительно облегчая решение сложных задач, связанных с пониманием работы кода и выявлением уязвимостей. Одной из ключевых особенностей angr является его открытость и свободное распространение.

Лицензия BSD позволяет не только использовать платформу для собственных проектов, но и вносить вклад в ее развитие. Это создает благоприятную среду для сообщества разработчиков и исследователей, которые могут совместно улучшать инструменты и методы анализа, делясь опытом и расширяя функциональные возможности. Благодаря поддержке кроссплатформенности angr одинаково эффективно работает на Windows, macOS и Linux, что повышает доступность и удобство применения в различной среде разработки. Важным аспектом является то, что angr разработан для работы с Python версии 3.10 и выше, что позволяет использовать самые современные возможности языка программирования, обеспечивая стабильность и гибкость продукта.

Основу инструментария составляет мощный движок для символического исполнения, который позволяет исследовать все возможные пути выполнения программы. Данная методика, известная также как concolic-анализ, сочетает конкретные и символические значения, что значительно расширяет охват проверяемых условий и повышает точность результатов. Помимо символического исполнения, angr предоставляет продвинутые техники восстановления графа управления потоком (CFG). Анализ CFG помогает понять структуру программы, выделить функции и определить взаимосвязи между ними. Это особенно полезно при работе с неразмеченными бинарными файлами, где исходный код отсутствует.

Возможность восстанавливать графы управления критична для реверс-инжиниринга, аудита безопасности и разработки эксплойтов с минимальными исходными данными. Анализ двоичных файлов становится более удобным благодаря инструментам дизассемблирования и «лифтинга» кода в промежуточные представления. Angr использует собственный промежуточный язык AIL (Angr Intermediate Language), который служит унифицированным форматом для дальнейших вычислений и анализа независимо от оригинальной архитектуры процессора. Такой подход значительно упрощает обработку инструкций, написанных для различных архитектур, и обеспечивает совместимость различных компонентов экосистемы. Decompilation — еще одна сильная сторона angr, позволяющая транслировать машинный код обратно в человекочитаемый C-подобный псевдокод.

Это существенно помогает в быстром понимании логики программы, поиске уязвимостей и упрощает аудит сложных бинарных модулей. Возможность предотвращения лишних ошибок и простота чтения кода значительно повышают продуктивность исследователей и ускоряют процесс анализа. Продукт поддерживает широкий спектр архитектур процессоров, что делает возможным исследование бинарников, предназначенных для различных аппаратных платформ. Кроме того, angr умеет работать с разными форматами исполняемых файлов, что позволяет эффективно загружать и анализировать проекты без необходимости предварительной конвертации или настройки дополнительных модулей. Важным преимуществом angr является его расширяемость.

Платформа предоставляет гибкие механизмы для добавления собственных анализов, новых архитектур, методов исследования, хуков и других компонентов. Это делает angr идеальным инструментом для тех, кто хочет разработать специализированные решения или интегрировать функционал бинарного анализа в свои проекты. Практическое применение angr крайне разнообразно: от восстановления графов управления потоком, которые помогают в структуре программы, до сложных многопоточных исследований поведения кода с использованием символического выполнения. Использование angr значительно упрощает задачу исследования алгоритмов, определения уязвимых мест, автоматического создания эксплойтов и даже построения цепочек Return-Oriented Programming (ROP). Ангроп — тесно связанный инструмент, который обходится без необходимости ручного поиска гаджетов для создания ROP-цепочек.

Используя ангроп в связке с angr, можно автоматически находить полезные комбинации инструкций и создавать эффективные эксплойты, что особенно актуально при анализе современных программных продуктов с высоким уровнем защиты. Еще один аспект, повышающий эффективность работы с бинарными файлами — это использование patcherex для автоматического улучшения безопасности приложений. Patcherex позволяет вносить исправления в бинарный код, реализуя методы защиты от атак, например, реконфигурацию стека или шифрование данных, что расширяет возможности по снижению рисков эксплуатации. Для тех, кто стремится получить полный цикл кибер-автономии и работать в комфортных условиях, существуют проекты на базе angr, такие как Mechanical Phish, участвовавший в DARPA Cyber Grand Challenge. Он демонстрирует, как можно эффективно использовать angr для автоматизации сложных процессов анализа, исправления и эксплуатации уязвимостей.

Использование angr также поддерживается удобным и постоянно развивающимся пользовательским интерфейсом в виде angr-management — графической оболочки, которая помогает визуализировать результаты анализа и ускорять работу с бинарными файлами. Хотя данный интерфейс еще находится в активной стадии разработки, его потенциал доказал свою эффективность в упрощении различных этапов исследования. Angr состоит из нескольких субпроектов, которые при необходимости можно использовать по отдельности. Это включает в себя CLE — загрузчик бинарных файлов и библиотек, archinfo — описание архитектур, PyVEX — Python-обертку для промежуточного языка VEX, Claripy — абстракцию данных для работы с символическими и конкретными значениями, и сам основной модуль анализа angr. Установить angr просто через пакетный менеджер pip, что дополнительно облегчает процесс внедрения в рабочих средах.

Платформа поддерживает только современные версии Python (3.10 и выше), что стимулирует применение последних возможностей языка. Сообщество angr активно развивается и поддерживается исследователями из Университета Калифорнии в Санта-Барбаре и Аризонского государственного университета, а также множеством открытых контрибьюторов по всему миру. Обратная связь и поддержка доступны благодаря официальным каналам, включая Discord, Github и публичный mailing list. Это позволяет пользователям обмениваться опытом, получать помощь и вносить свой вклад в развитие проекта.

В научном мире angr широко признан как один из передовых инструментов для анализа программного обеспечения и проведения исследований в области безопасности. Проект фигурировал в многочисленных публикациях и конференциях, таких как IEEE Symposium on Security and Privacy, USENIX Security Symposium и других, демонстрируя свои возможности и применимость в academia. Angr — не просто набор инструментов, а комплексная экосистема, объединяющая технологии статического и динамического анализа на основе символического исполнения. Она максимально автоматизирует поиск и исследование уязвимостей, облегчает реверс-инжиниринг и помогает как экспертам по безопасности, так и разработчикам интегрировать передовые методы проверки программного обеспечения в свои рабочие процессы. Выбор angr для анализа бинарных файлов открывает доступ к широкому спектру передовых технологий, инструментариев и ресурсов, которые можно применять от CTF-соревнований до корпоративного аудита и научных исследований.

Мощь, гибкость и активное развитие делают эту платформу одним из лидеров в сфере бинарного анализа. Для специалистов, заинтересованных в кибербезопасности и глубоком понимании работы машинного кода, знакомство с angr становится важным этапом профессионального роста и эффективной работы.