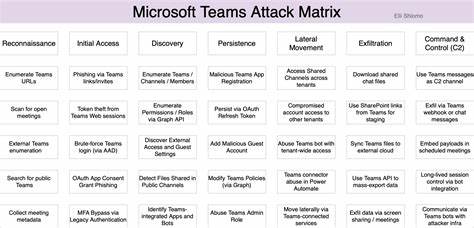

Microsoft Teams за последние годы превратился из простой платформы для обмена сообщениями в мощный центр корпоративного взаимодействия, объединяющий не только чаты и видеозвонки, но и обширный набор интеграций с SharePoint, OneDrive, Exchange Online, Entra ID и множества других сервисов. Такая плотная интеграция и широкие возможности сделали Teams незаменимым инструментом в современных организациях, однако одновременно с этим он превратился в привлекательную мишень для злоумышленников, стремящихся получить доступ к конфиденциальной информации и позициям внутри сетей компаний.Опасность Microsoft Teams заключается в том, что этот сервис не только содержит огромное количество корпоративных данных, но и является точкой входа для атак с возможностью широкого распространения внутри организации. Злоумышленники больше не ограничиваются простым взломом отдельных устройств, они предпочитают использовать уязвимости и особенности платформы Teams для сбора информации, получения учетных данных, манипуляции политиками безопасности и установления устойчивого присутствия.Одной из ключевых концепций для понимания угроз безопасности в Microsoft Teams является так называемая Матрица атак Microsoft Teams.

Это структурированный набор техник и тактик, который отражает реальные методы злоумышленников, позволяя специалистам по безопасности предвидеть и быстро реагировать на возможные инциденты. Аналогично известной MITRE ATT&CK, эта матрица фокусируется именно на особенностях Microsoft Teams, позволяя привязать параметры атак к специфическим сценариям внутри этой среды.Основные этапы атак в Microsoft Teams начинаются с этапа разведки. Злоумышленники изучают организацию, сканируя открытые ссылки на встречи, публичные каналы и группы, а также изучая доступные метаданные через автоматизированные скрипты или Graph API. Такие действия часто не требуют аутентификации и происходят незаметно для пользователей и служб безопасности.

Поиск открытых или анонимных встреч предоставляет возможность незаметно присоединиться к видеозвонкам или чатам, что может привести к рассылаемым фишинговым ссылкам и установке скрытых каналов управления.Начальный доступ в систему злоумышленники пытаются получить разнообразными способами, включая фишинговые атаки под видом приглашений на встречу, перехват токенов доступа OAuth, использование вредоносных приложений и эксплойтов. Особенно опасными являются случаи, когда пользователи соглашаются на предоставление разрешений приложениям с широкими правами доступа, позволяющими читать переписки, скачивать файлы и изменять настройки Teams. Также нередко используется обход многофакторной аутентификации через уязвимости в устаревших протоколах, таких как POP3, IMAP и SMTP.После получения первоначального доступа начинается этап обнаружения и рекогносцировки внутри уже скомпрометированной среды.

Атакующие с помощью Graph API изучают структуру команд, каналы, роли пользователей, а также настройки гостевого и внешнего доступа. Особое внимание уделяется интегрированным в Teams приложениям и ботам, которые благодаря обширным разрешениям могут стать своеобразными бекдорами для долгосрочного присутствия. Анализируются политики безопасности, чтобы выявить возможности изменения настроек и снижения уровня контроля, например отключения ограничений на загрузку файлов или модификации правил хранения сообщений.Построение длительной и незаметной персистентности позволяет злоумышленникам удерживать контроль над средой и расширять присутствие. Для этого используется регистрация вредоносных приложений, перехват токенов обновления OAuth, создание или присоединение к гостевым аккаунтам с расширенными правами, а также эксплуатация ролей администраторов Teams.

В таких условиях злоумышленники могут изменять политики и проводить операции, практически не вызывая подозрений среди администраторов.Широко применяемым приемом в области латерального перемещения является использование совместно используемых каналов и межтенантных связей. Microsoft Teams поддерживает возможность создания общих каналов между несколькими организациями, что упрощает взаимодействие, но создает риск распространения атаки сразу на несколько компаний при компрометации одной из них. Не меньшую угрозу представляет использование командных ботов и автоматизаций Power Automate, которые могут запускать скрипты, пересылать данные и взаимодействовать с внешними сервисами без контроля со стороны.Эксплуатация интеграции Teams с другими сервисами Microsoft, такими как SharePoint, OneDrive, Exchange Online и Azure DevOps, предоставляет дополнительную гибкость злоумышленникам для перемещения и расширения своих прав, а также для кражи ценной информации.

Использование тех же токенов OAuth позволяет автоматически обращаться к различным API, создавая эффект сквозной экспансии и повышая уровень угрозы на более высокие уровни корпоративной инфраструктуры.На стадии эксфильтрации данных злоумышленники могут воспользоваться возможностью скачивания файлов и сообщений через Graph API, что позволяет извлекать обширные данные без явного обнаружения. Автоматизация таких операций делает их похожими на обычные процедуры синхронизации, что затрудняет обнаружение аномальной активности. Даже при частичном блокировании доступа к API возможен переход к наиболее традиционным и в то же время эффективным методам, таким как кража информации через совместный экран в активных встречах либо запись сессий.Самым неприметным и сложным для обнаружения этапом является построение командования и контроля (Command & Control, C2) через встроенные возможности Teams.

Использование сообщений, команд и ответов в чатах служит для передачи инструкций и получения обратной связи от скомпрометированных устройств и ботов, что практически не вызывает срабатываний систем защиты, так как выглядит как обычное взаимодействие пользователей. Разработка собственных ботов с большими полномочиями позволяет создать устойчивую платформу C2, полностью интегрированную в корпоративный сервис, и обходить наработанные механизмы мониторинга и блокировки.В свете таких сложных и выверенных методов атак организациям крайне важно переосмыслить подход к обеспечению безопасности Microsoft Teams, рассматривая его не просто как «безопасный» корпоративный мессенджер, а как полноценную критическую инфраструктуру с потенциальными уязвимостями. Рекомендации включают регулярный аудит настроек и разрешений приложений, мониторинг использования гостевого и внешнего доступа, активацию и жесткое соблюдение политик безопасности, а также внедрение многоуровневого контроля за токенами доступа и подозрительной активностью.Большое внимание следует уделять управлению общей венчурной связью между тенантами и функциям, позволяющим автоматически выявлять и блокировать аномалии в поведении пользователей и приложений.

Современные инструменты аналитики и Extended Detection and Response (XDR) интегрируются с Microsoft Defender и Azure Sentinel, предоставляя комплексный взгляд на угрозы в режиме реального времени.Понимание и применение принципов Microsoft Teams Attack Matrix позволяет специалистам усиливать позиции по защите корпоративных коммуникаций, скоординировать действия безопасности и не допустить разрастания инцидентов в масштабные компрометации. В условиях активного роста гибридной работы и удаленных взаимодействий использование подобных методологий становится залогом успешного противостояния современным киберугрозам и сохранения информации в безопасности.